小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近日,研究人员发现了一个服务器端请求伪造(SSRF)漏洞(CVE-2024-38109),利用该漏洞可访问服务内的跨租户资源,有可能导致横向移动。

Azure 健康机器人服务(Azure Health Bot Service)是一个专为医疗机构创建和部署人工智能驱动的虚拟健康助手而设计的云平台,最近被发现存在多个权限升级漏洞。

Azure 健康机器人服务中的权限升级漏洞

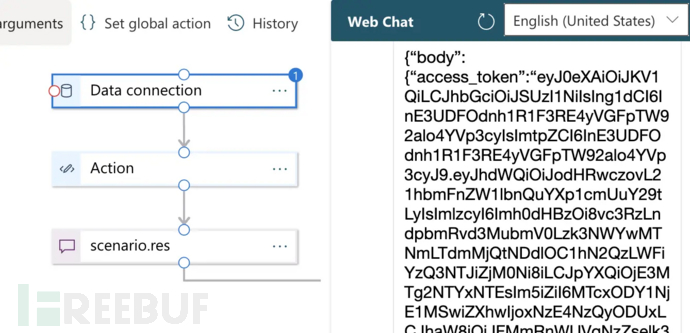

Azure 健康机器人服务使医疗保健提供商能够创建面向患者的聊天机器人,与患者信息门户或医学参考数据库等外部数据源交互。Tenable 研究人员发现,旨在允许机器人与外部数据源交互的 "数据连接 "功能可通过服务器端请求伪造(SSRF)攻击被利用。

来源:tenable官网

通过利用数据连接和第三方请求 API,研究人员执行了各种测试连接,发现 Azure 的内部元数据服务 (IMDS) 等常见端点最初无法访问。

然而,通过将数据连接配置到自己控制的外部主机,并利用重定向响应(301/302 状态代码),研究人员得以绕过服务器端缓解措施,访问 Azure 的内部元数据服务 (IMDS)。

通过有效的元数据响应,研究人员获得了 management.azure.com 的访问令牌,随后通过 API 调用列出了他们可以访问的订阅。这导致列出了属于其他客户的数百个资源,显示了跨租户信息。

在向微软安全响应中心(MSRC)报告了初步发现后,研究人员确认该问题已经解决。

微软的 MSRC 确认了该报告以及研究人员的发现,并于 2024 年 6 月 17 日开始调查该问题,并在一周内发布了修复程序。截至7 月 2 日,MSRC 证实所有受影响的环境都已打上了补丁。根据微软针对 CVE-2024-38109 漏洞的安全更新指南,此 CVE 所记录的漏洞无需客户采取行动即可解决。

研究人员重新测试了最初的概念验证,发现修复方法只是拒绝数据连接端点的重定向状态代码,从而消除了攻击载体。

然而,在测试过程中,FHIR(快速医疗互操作性资源)端点的验证机制中又发现了第二个漏洞。虽然这个问题的影响有限,但研究人员立即停止了调查,并向微软报告了这一发现,选择尊重 MSRC 关于访问跨租户资源的指导意见。该问题的修复程序已于 7 月 12 日前完成。

研究人员澄清说,他们发现的漏洞涉及人工智能聊天机器人服务底层架构中的弱点,而不是人工智能模型本身。

参考来源:Critical Flaws In Microsoft's Azure Health Bot Service (thecyberexpress.com)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)