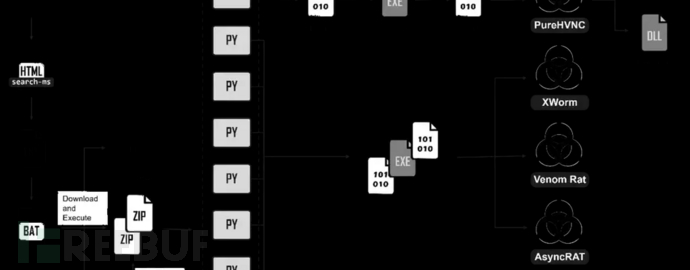

近日,FortiGuard 实验室的网络安全研究人员发现了一种复杂的网络钓鱼活动,该活动利用多阶段执行流程和各种规避技术来传播包括远程访问木马(RAT)PureHVNC在内的多种恶意软件。

攻击流程

攻击流程

该活动专门针对企业员工,以一封精心制作的电子邮件为诱饵,伪装成来自客户的服务查询,而邮件中包含一个恶意 HTML 附件。邮件使用紧急语气,诱使收件人打开恶意 HTML 附件,从而触发一系列导致多种恶意软件部署的事件。

具体来讲,钓鱼邮件附件中的 HTML 文件利用 "search-ms "功能查询远程共享的恶意 LNK 文件。该 LNK 文件在 Windows 资源管理器中伪装成一个无害的 PDF 图标,其中包含一条命令,该命令使用 conhost.exe 作为父进程运行远程批处理文件,这是一种利用合法的 Windows 进程逃避检测的技术。

名为 new.bat 的批处理文件经过深度混淆,以躲避安全检测。它使用编码技巧和字符串混淆,使得脚本看起来像是使用 UTF-16 编码并包含中文字符,这进一步增加了分析难度。脚本在打开一个假 PDF 文件的同时,通过 PowerShell 悄悄下载包含 Python 环境和恶意 Python 程序的两个ZIP文件,并将它们解压缩隐藏在用户的配置文件目录中。

最后阶段是依次运行 Python 程序,每个程序都会加载并执行 shellcode,以绕过检测机制并部署主要有效载荷PureHVNC。

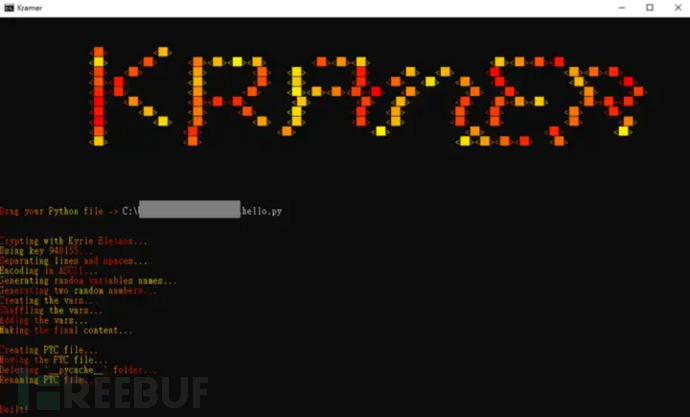

活动中的每个 Python 文件都使用 GitHub 上名为 "Kramer "的 Python 混淆器进行了精心混淆。Kramer 使用随机生成的密钥对源代码进行加密,为逆向工程增加了一层保护。shellcode 由名为 "donut "的工具生成,旨在解密并执行下一阶段的有效载荷,同时绕过 AMSI 和 WLDP 等 Windows 安全功能。

Python混淆器“Kramer”

Python混淆器“Kramer”

攻击的第二阶段引入了 shellcode 加载器 "laZzzy",它伪装成合法的 Microsoft 管理控制台 (MMC) 应用程序。该加载器使用先进的注入技术在 notepad.exe 这个看起来无害的进程中执行最终有效载荷,从而避免被检测到。

在这场活动中部署的恶意软件中,PureHVNC 因其复杂的功能脱颖而出。作为一个 .NET 应用程序,PureHVNC 使用 .NET Reactor 进行了大量混淆处理,使其难以分析。它的主要功能是使用 AES 加密解密有效载荷,然后使用 Gzip 解压缩,提取 DLL 有效载荷并加载到内存中。

一旦激活,PureHVNC 就会执行一系列旨在保持持久性和收集情报的操作。它会使用 PowerShell 设置注册表运行键值或阻止系统休眠,确保恶意软件保持激活状态。然后,它会与命令与控制(C2)服务器通信,上报系统信息,包括已安装杀毒产品的详细信息、系统规格和用户信息。

PureHVNC 专门针对加密货币钱包、密码管理器和双因素身份验证 (2FA) 应用程序等高价值资产。它扫描这些应用的关联路径,并检查注册表中的安装软件,重点窃取敏感数据。

攻击并不仅限于 PureHVNC,C2 服务器还可以部署扩展恶意软件功能的其他插件。这场活动中发现的两个值得注意的插件是:

插件 1:PluginRemoteDesktop

该插件可远程控制受害者的系统。它与 C2 服务器通信以执行命令,允许攻击者操纵受害者的桌面环境、捕获屏幕截图、控制鼠标等。

插件 2:PluginExecuting

该插件用于执行附加文件、更新恶意软件,甚至卸载恶意软件以掩盖踪迹。它支持多种命令,包括下载和执行新恶意软件的命令,利用进程挖空技术将恶意代码注入合法进程中。

FortiGuard 实验室的网络安全研究人员敦促组织对此类威胁保持警惕,确保员工了解网络钓鱼电子邮件的危险性,并采取强有力的安全措施来检测和缓解多阶段攻击。正如此次活动所表明的,即使是最看似无害的电子邮件,也可能成为破坏性漏洞的起点。

参考来源:

https://securityonline.info/new-phishing-campaign-deploys-purehvnc-and-other-malware-targets-sensitive-data/