小王斯基

小王斯基- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近日,安全研究人员发现,Netgear WNR614 N300 路由器存在六七个严重程度不一的安全漏洞。

Netgear WNR614 N300 路由器目前已经达到生命周期结束 (EoL),不再受 Netgear 支持,但由于其可靠性、易用性和极佳性能,仍然有许多用户。

RedFox Security 公司的研究人员在 Netgear WNR614 N300 路由器上发现了六个安全漏洞,涉及身份验证绕过漏洞、弱密码策略漏洞、以及会引发纯文本存储密码和 Wi-Fi 保护设置 (WPS) PIN 暴露的安全漏洞。

首先是被追踪为 CVE-2024-36787 的安全漏洞,允许威胁攻击者绕过身份验证,并通过未知媒介访问受害者网络系统的管理界面。不仅如此,该安全漏洞还允许未经授权访问路由器的设置,对网络安全和敏感用户数据构成严重安全威胁。

破损的访问控制(来源:RedFox )

安全漏洞 CVE-2024-36788 ,源于路由器对 Cookie 的 HTTPOnly 标志设置不当。威胁攻击者可利用该安全漏洞拦截和访问路由器与连接到路由器设备之间的敏感通信。

安全漏洞 CVE-2024-36789,允许威胁攻击者创建不符合适当安全标准的密码,甚至接受单字符作为管理员帐户的密码,可能导致未经授权的访问、网络操纵和潜在的数据暴露。

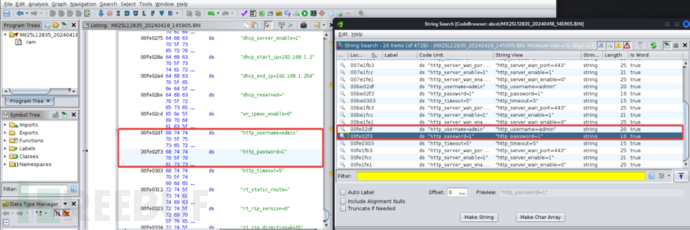

安全漏洞 CVE-2024-36790,路由器以纯文本方式存储凭证,这使得威胁攻击者很容易就可以获得未经授权的访问、操纵路由器并暴露敏感数据。

明文数据曝光(来源:RedFox )

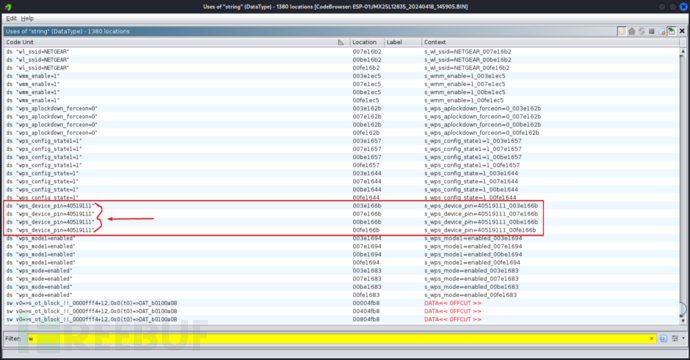

安全漏洞 CVE-2024-36792,威胁攻击者可以利用该漏洞访问路由器的 PIN 码,使得路由器存在未经授权的安全风险(非法访问和非法操纵)。

WPS PIN 码暴露(来源:RedFox )

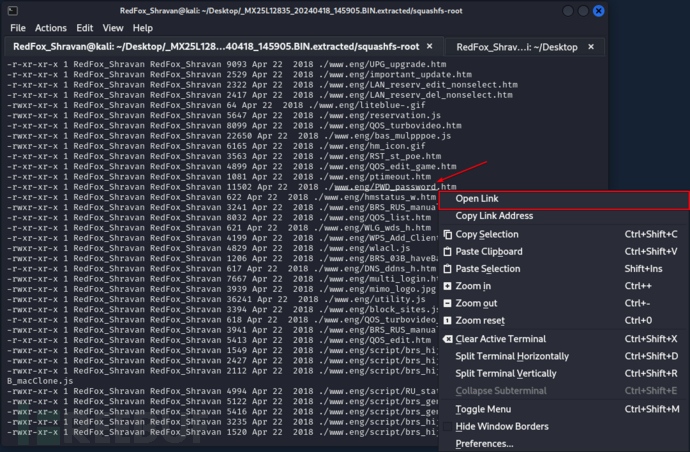

安全漏洞 CVE-2024-36795,允许威胁攻击者访问路由器固件中嵌入的 URL 和目录,增加了未经授权访问和控制网络的安全风险。

值得一提的是,鉴于 Netgear WNR614 N300 路由器已达到 EoL,Netgear 预计不会针对这些安全漏洞发布安全更新。如果暂时无法更换设备,安全研究人员强烈建议用户采用以下有助于其防止网络攻击的缓解措施:

1、关闭远程管理功能,降低未经授权访问的风险;

2、使用复杂的长密码并定期更改;

3、将路由器与网络中的关键系统分开,以限制任何潜在漏洞的影响;

4、确保路由器使用 HTTPS,并使用强制执行 HTTPS 的浏览器设置,以确保所有通信安全并防止拦截;

5、关闭 WPS,防止攻击者利用此功能获得未经授权的访问;

6、切换到 WPA3,以增强安全性;

7、限制对路由器管理界面的访问。

参考文章:

https://www.bleepingcomputer.com/news/security/netgear-wnr614-flaws-allow-device-takeover-no-fix-available/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

即时讯息

即时讯息