据Cyber Security News消息,ANY.RUN 沙盒分析了一种被称为Meterpreter 的新型后门恶意软件,能利用复杂的隐写技术将恶意有效载荷隐藏在看似无害的图片文件中。

基于Meterpreter的攻击从一个包含 PowerShell 脚本的 .NET 可执行文件开始,该脚本会从远程命令与控制 (C2) 服务器下载一张 PNG 图片,该图片可以是一张景色秀丽的风景画,但却隐藏着恶意脚本。

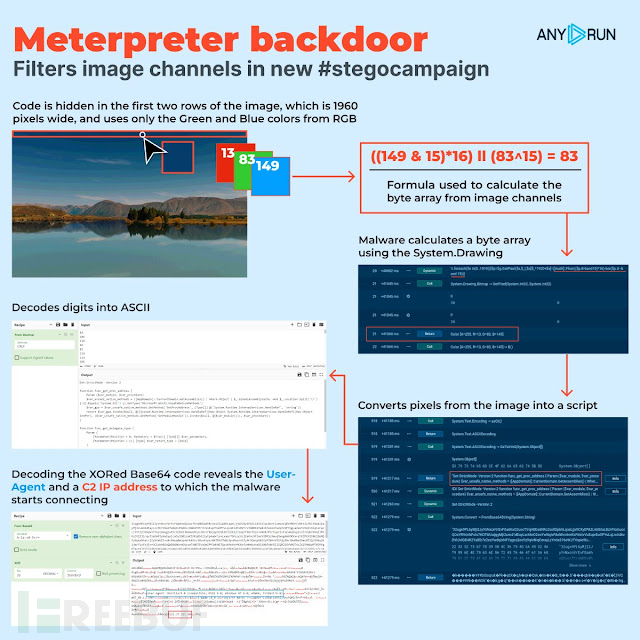

恶意脚本使用 System.Drawing 库和特定公式(149 & 15)*16)|| (83^15) = 83从图像通道中计算出一个字节数组,该公式从图像的前两行绿色和蓝色RGB色彩通道值中通过提取隐藏代码而来。获得字节数组后,恶意软件会将其解码为 ASCII 字符,从而显示用户代理字符串和恶意软件将尝试连接的 C2 服务器 IP 地址。

Meterpreter后门原理

Meterpreter后门原理

通过这种连接,攻击者可以发布命令,并有可能在未经授权的情况下访问被入侵的系统。解码后的信息会被转换成脚本,由恶意软件执行,从而在受感染的机器上建立一个持久的后门。该后门可用于各种恶意活动,如数据外渗、远程代码执行或在网络中进一步传播恶意软件。

隐写术:恶意软件传播的有力武器

隐写术是一种将信息隐藏在看似无害的数据中的做法,能够绕过传统的安全措施,通过在图像、音频文件或其他多媒体内容中隐藏恶意代码,在不被察觉的情况下发送有效载荷,目前正成为网络犯罪分子日益青睐的技术,

Meterpreter 后门活动凸显了现代恶意软件作者的复杂性和适应性。通过利用隐写术,可以有效地隐藏其恶意活动,使安全专业人员在识别和减轻威胁方面面临更大的挑战。

一位网络安全专家表示,这一活动凸显了采用多层次安全方法的重要性,这种方法将传统的基于签名的检测与行为分析和机器学习等先进技术相结合,要想在这些不断变化的威胁面前保持领先,就必须时刻保持警惕,并采取积极主动的网络安全方法。

参考来源:

New Meterpreter Backdoor Hides Malicious Codes Within the Image