仅仅在11国联合执法行动宣布成功查封LockBit基础设施服务器不到一周后,2月24日,LockBit 宣布将恢复勒索软件业务,并威胁会将更多的攻击集中在政府部门。

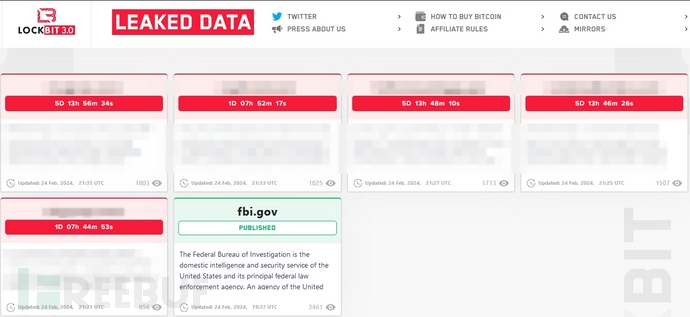

在一个新上线的数据泄露网站上,LockBit仍然使用其3.0 版本的名称,并列出了5名受害者及其缴纳赎金的倒计时器。LockBit表示,他们已经将数据泄露网站迁移到一个后缀为.onion的新地址。

新的 LockBit 数据泄露网站

新的 LockBit 数据泄露网站

2 月 19 日,代号为克罗诺斯的联合执法行动宣称捣毁了 LockBit 的基础设施,其中包括托管数据泄露的网站、34台镜像服务器、从受害者窃取的数据、加密货币地址、解密密钥以及附属面板。

攻击发生后,该团伙立即确认了此次泄露,称他们只丢失了运行 PHP 的服务器,备份系统未受影响,并表示这是因为组织的疏忽和懈怠导致。

颇有自信的回归

LockBit重新宣布运转后,除了新上线的数据泄露网站,他们还提供了有关被执法部门利用的漏洞的详细信息,以及他们将如何运营业务以使的基础设施更难以被攻击。

LockBit表示,组织内受害者的管理和聊天面板服务器以及博客服务器所运行的PHP 8.1.2版本很可能被执法部门利用 CVE-2023-3824漏洞攻破。为此,LockBit更新了 PHP 服务器,并宣布将为在新版本中发现漏洞的人给予奖励。

在新上线的数据泄露网站上,LockBit还专门给执法部门(他们统称为 FBI,此次联合执法行动的重要参与机构之一)留下了一篇长文,称他们攻击LockBit是因为不想让佐治亚州富尔顿县的信息泄露,其中涉及到特朗普的法庭案件,这将影响即将到来的美国总统选举。今年1月,LockBit对该县进行了攻击,导致大范围IT服务中断。

长文中还提到,LockBit将通过对包括FBI在内的政府部门实施更频繁的攻击,以此来发现弱点并让自身变得更加强大。

“通过攻击 .gov 部门,您可以准确地知道 FBI 是否有能力攻击我们。” 该团伙写道。

参考来源:

LockBit ransomware returns, restores servers after police disruption