Security Affairs 网站消息,苹果近期发布了 Magic Keyboard 固件更新版本 2.0.6,解决了蓝牙键盘注入漏洞问题(漏洞被追踪为 CVE-2024-0230)。据悉,该安全漏洞是一个会话管理问题,由 kySafe 公司研究员 Marc Newlin 发现并上报,威胁攻击者能够利用漏洞获取键盘物理访问权限,窃取其蓝牙配对密钥并监控蓝牙通信。

苹果公司在公告中指出,威胁攻击者一旦成功对配件进行物理访问,就有可能提取其蓝牙配对密钥并监控蓝牙流量。此外,威胁攻击者还可以利用未经验证的蓝牙连接到受影响的设备并注入恶意程序,从而实现安装应用程序、执行任意命令、转发消息等操作。

未打补丁的设备在以下情况下容易受到网络攻击:

只要启用蓝牙,安卓设备就会受到攻击;

Linux/BlueZ 要求蓝牙可被发现/连接;

iOS 和 macOS 在启用蓝牙且 Magic Keyboard 已与手机或电脑配对的情况下存在漏洞。

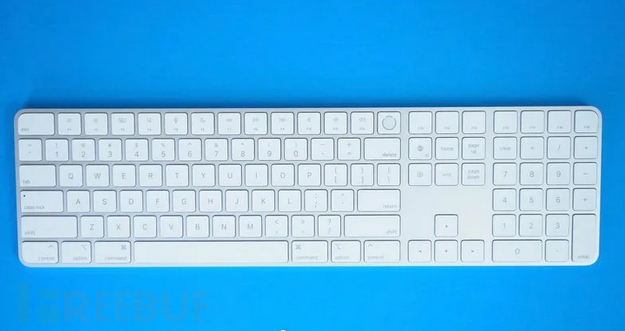

Magic Keyboard 固件更新 2.0.6 适用于 Magic Keyboard、Magic Keyboard (2021)、带数字键盘的 Magic Keyboard、带 Touch ID 的 Magic Keyboard 以及带 Touch ID 和数字键盘的 Magic Keyboard 等版本。

最后,研究人员指出锁定模式并不能阻止威胁攻击者利用 CVE-2024-0230 安全漏洞,目前也尚不清楚漏洞是否已在野外网络攻击中被利用了。

过去一年,苹果曝出多个高危漏洞

2023 年 2 月份,苹果公司发布安全更新,解决旧款 iPhone 和 iPad 中的零日漏洞 CVE-2023-23529。据悉,该漏洞是一个 WebKit 类型的混淆问题。

CVE-2023-23529 安全漏洞危害极大,一旦被威胁攻击者成功利用,可能会引起操作系统崩溃,威胁攻击者甚至可以在诱骗受害者打开恶意网页后,在目标 iPhone 和 iPad 上执行任意代码(该漏洞也会影响 macOS Big Sur 和 Monterey 上的 Safari 16.3.1)。

2023 年上半年 ,研究人员还在 WebKit 浏览器引擎中发现了三个零日漏洞,分别被跟踪为 CVE-2023-32409、CVE-2023-28204 和 CVE-2023-3 2373。

威胁攻击者可以利用上述三个漏洞,侵入用户设备访问用户敏感信息,甚至可以诱使受害者目标加载恶意制作的网页(网络内容),在受损设备上执行任意代码。

接收到漏洞反馈后,苹果公司通过改进边界检查、输入验证和内存管理苹果在 5 月 1 日发布的 iOS 16.4.1 和 macOS 13.3.1设备的快速安全响应(RSR)补丁解决 CVE-2023-28204 和 CVE-2023-32373 这两个漏洞问题。

参考文章:

https://securityaffairs.com/157448/hacking/apple-bug-monitor-bluetooth-traffic.html

https://www.bleepingcomputer.com/news/apple/apple-fixes-three-new-zero-days-exploited-to-hack-iphones-macs/