本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

9.勒索事件分析

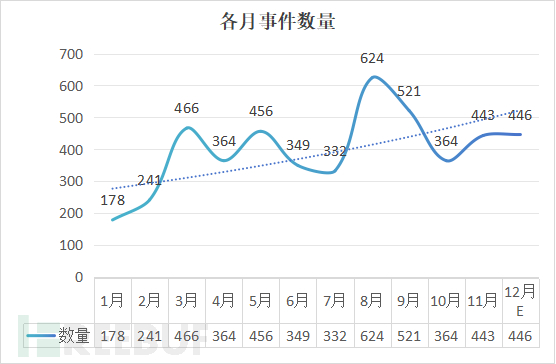

2023年黑客组织发布的攻击和勒索的企业及事件共4784件(由于本报告统计至2023年12月13日,12月份事件总量为预期量E),相比2022年的2870件,总量增加了67%。

8月和9月是本年度事件发生最高峰的时间,日均事件20件左右,其他各月从年初到年末整体波动上升。年末与年初相比,事件量增加了150%左右,具体如下图所示:

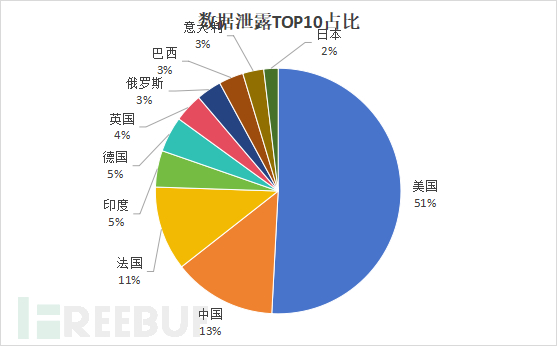

本年度全球共有107个国家受到黑客组织不同程度的攻击、勒索和泄露数据,其中事件TOP的国家为经济和信息网络较发达国家,排名第一位是美国,我国(含港澳台地区)在整体排名中位于第八位。TOP10的影响国家依次为:美国、英国、法国、加拿大、德国、意大利、澳大利亚、中国、荷兰、西班牙。详情见下图所示:

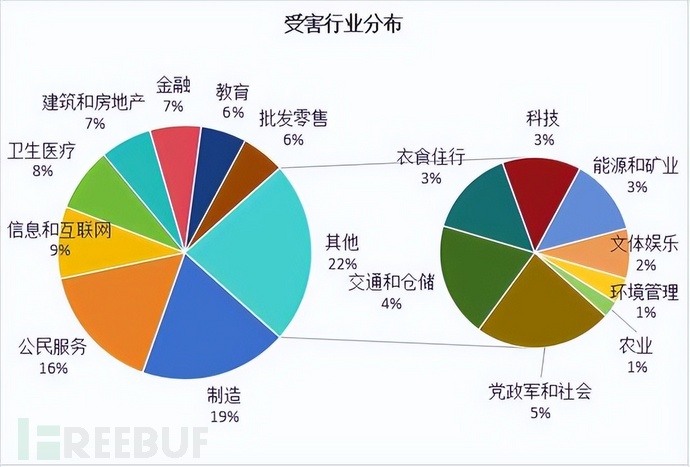

受影响的行业分布广泛,但与传统认知不同,受影响的TOP行业并非金融业。它们按比例排序依次为:制造业、公民服务、信息和互联网、卫生医疗、建筑和房地产、金融、教育、批发零售、党政军和社会、交通和仓储、衣食住行、科技、能源和矿业、文体娱乐、环境管理、农业。详情见下图所示:

9.1.勒索事件样例

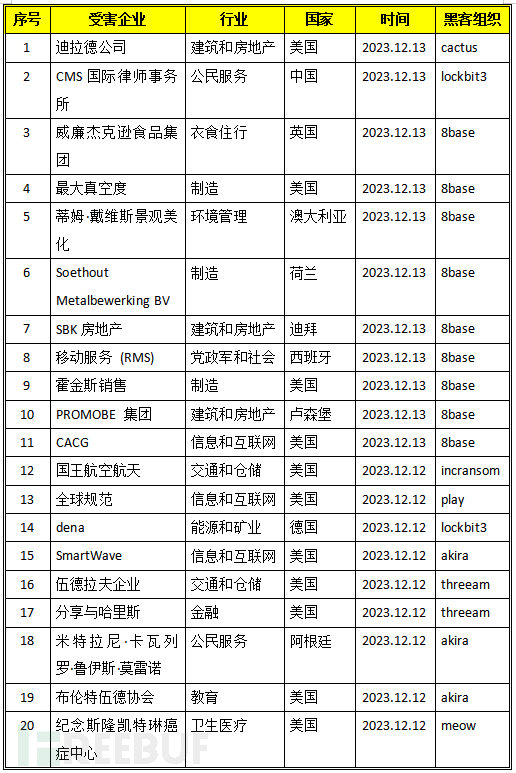

本报告数据最终截取日期为2023年12月13日,本章截取最后20条事件样例列表如下:

以上为最近20起样例,由于本年度各类勒索和泄露事件多达4000余起,鉴于时间和篇幅限制,以下仅选取部分典型事件进行展示。

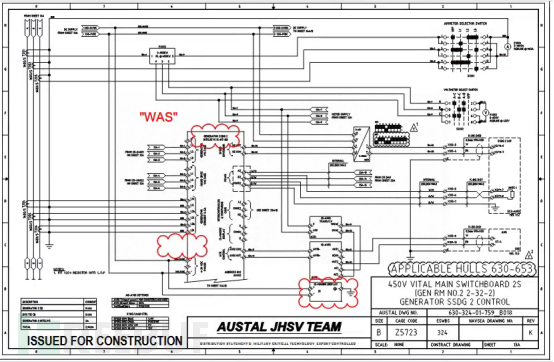

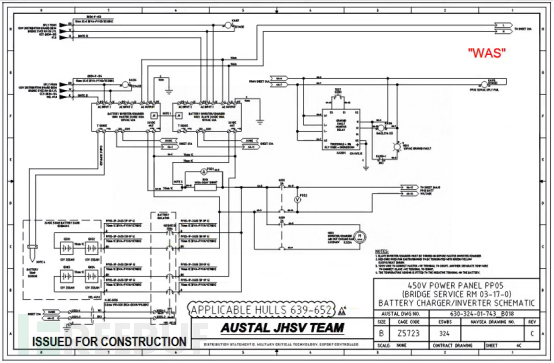

9.2典型事件:美国防部承包商Austal泄露数据超10GB

美国造船公司奥斯塔美国(Austal USA)是美国国防部(DoD)和国土安全部(DHS)的承包商,是美国海军和美国海岸警卫队几个主要造船项目的主承包商,包括:Herritage级近海巡逻艇、TAGOS-25海洋监视船、独立型濒海战斗舰、弗吉尼亚级和哥伦比亚级潜艇项目建造和集成指挥控制系统模块、福特级航空母舰建造飞机升降机等。

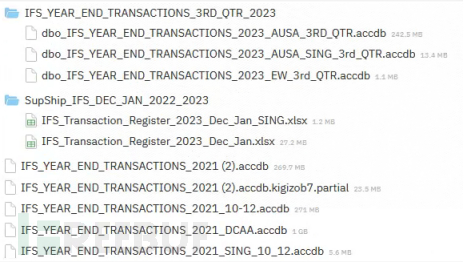

2023年12月,黑客组织“国际猎人”(Hunter International)对Austal USA公司进行了攻击,并泄露了其总量超过10GB的数据、数量超过7000份文件,具体泄露内容如下:

1.工程数据2GB,1436份文件

2.财务和预算6.3GB,84份文件

3.交易/合同数据(2021-2023)1.9GB,12份文件

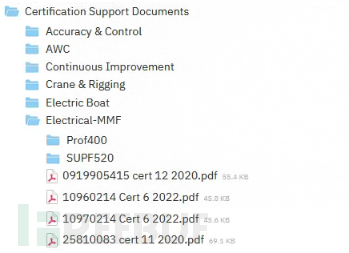

4.认证数据810.1MB,5001份文件

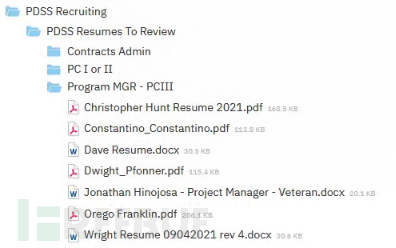

5.人事招聘10.2MB,72份文件

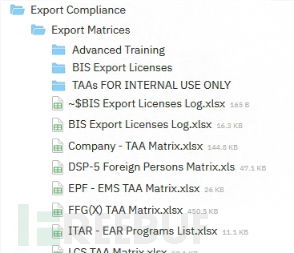

6.出口文件107.5MB,132份文件

7.工作描述文件88.2MB,414份文件

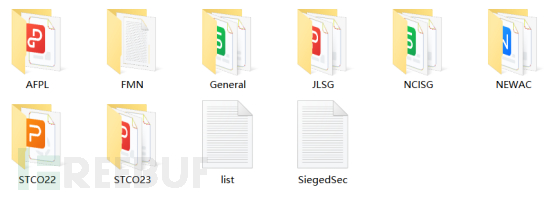

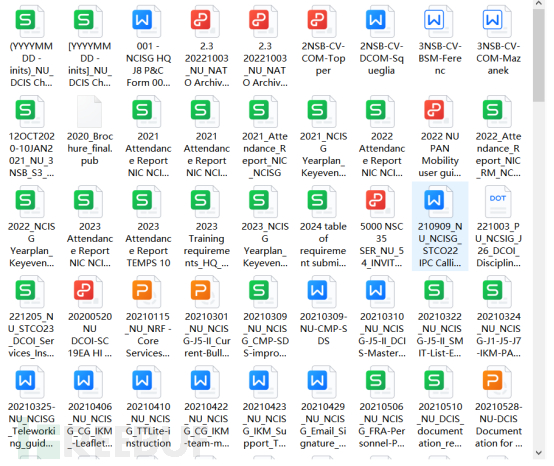

9.3.典型事件:北约泄露数据总量10GB

北大西洋公约组织(North Atlantic Treaty Organization,缩写NATO),简称北约,是欧洲、北美洲国家为实现军事合作而建立的国际组织,其成员国拥有大量核武器、常规部队,是西方世界重要的军事同盟。

黑客组织SiegedSec是一个带有明显政治倾向的黑客组织,他们在2023年7月发布了第一批攻击北约获得的数据。

该批泄露的数据共有713份文件,泄露总量共941MB。

黑客组织SiegedSec在近半年活跃度较高,主要攻击目标为美国、北约、以色列等国家,他们在2023年9月发布了第二批攻击北约获得的数据。

该批泄露的数据共有3238份文件,泄露总量共8.33GB。

本次数据泄露中该组织声称攻击了北约运营的多个网站,包括联合高级分布式学习网站、经验教训网站、后勤网络网站、利益共同体合作网站、投资部门网站和标准化办公室。

10.黑客组织分析

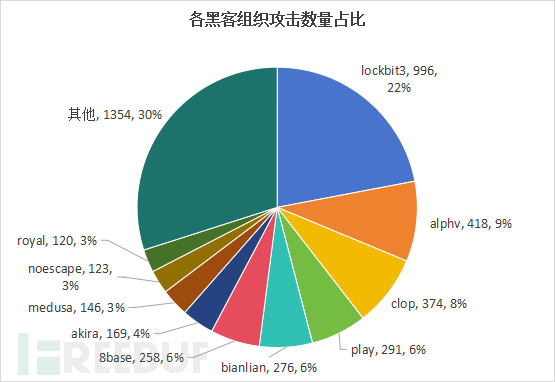

2023年活跃的黑客组织有60个,相比2022年的54个活跃的黑客组织,总量增长了11%。

如同往年,对全球造成最大威胁的黑客组织仍然是Lockbit,此外TOP10的黑客组织排序如下图所示:

各黑客组织攻击数量占比如下所示:

10.1.典型黑客组织:Lockbit3

Lockbit是世界上最活跃的黑客组织之一,其产品Lockbit3.0勒索软件即服务(RaaS)是目前世界上最多产的勒索软件。该组织在攻击时采用了多项ATT&CK框架技术,主要包括:

Lockbit3在成功入侵、加密、窃取、勒索某企业时,通常会留下以下信息:

~~~ LockBit 3.0 是世界上最快、最稳定的勒索软件~~~ >>>>>您的数据被盗并被加密。 如果您不支付赎金,数据将发布在我们的 TOR 暗网网站上。请记住,一旦您的数据出现在我们的泄漏网站上,您的竞争对手随时都可能购买它,所以不要犹豫很长时间。您越早支付赎金,您的公司就越早安全。 >>>>> 有什么保证我们不会欺骗你? 我们是地球上最古老的勒索软件联盟计划,没有什么比我们的声誉更重要。我们不是一个有政治动机的团体,我们只想要钱。如果您付款,我们将为您提供解密软件并销毁被盗数据。支付赎金后,您将很快赚更多的钱。将这种情况简单地视为对系统管理员的付费培训,因为这是由于您的公司网络配置不正确,我们才能攻击您。我们的渗透测试服务应该像您支付系统管理员的工资一样支付。克服它并为此付出代价。如果我们在您付款后不给您解密器或删除您的数据,将来没有人会向我们付款。 |

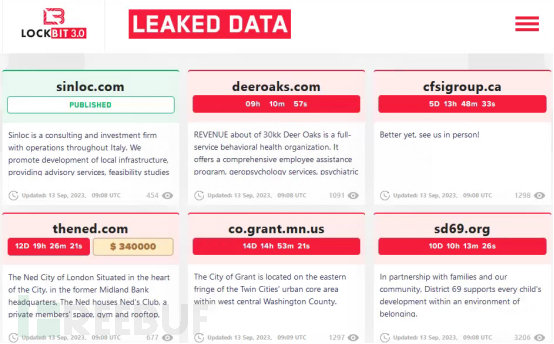

如勒索失败,该组织会在其官网发布新闻,并将该新闻通报到公共媒体和社交平台,以损害被勒索企业的信誉度:

并在该组织搭建的文件服务器上释放窃取的文件,以供访问者免费下载,以下为示例:

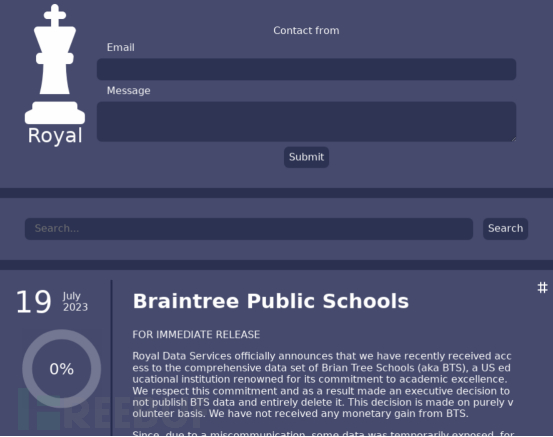

10.2.典型黑客组织:Royal

Royal黑客组织最早于2022年底开始活跃,是一个比较“年轻”的黑客组织,但其整体活跃度较高,在不到1年的时间中共发布了192起勒索公告,主要活跃期在2022年11月至2023年5月。

Royal勒索组织在活跃期内效率极高,活跃期间,勒索量和发布量仅次于Lockbit3、BlackCat等顶尖勒索组织。Royal的勒索金额大约从100万美元至1100万美元区间,并且他们并不在勒索留言中注明金额,而是要求受害者与他们进行联系和互动,以获取勒索金额。

Royal在成功入侵、加密、窃取、勒索某企业时,通常会留下以下信息:

如果您正在阅读本文,则意味着您的系统受到皇家勒索软件的攻击。 让我们解释一下这个案例。这可能看起来很复杂,但事实并非如此! 最有可能发生的事情是您决定在安全基础架构上节省一些钱。 唉,因此您的关键数据不仅被加密,而且在我们的安全服务器的系统有备份。 从那里可以在线发布。然后,互联网上的任何人,包括暗网罪犯、记者、政府, 甚至您的员工都将能够看到您的内部文档:个人数据、人力资源审查、内部诉讼和投诉、财务报告、会计、知识产权等等! 幸运的是,我们为您提供了保障! 皇家勒索软件为您提供独特的交易。对于我们的渗透测试服务,我们不仅会为您提供惊人的风险缓解服务,涵盖您的声誉、法律、财务、监管和保险风险, 而且还会为您的系统提供安全审查。 简而言之,您的文件将被解密,您的数据将被恢复并保持机密,并且您的系统将保持安全。 我们希望尽快收到您的来信,进入数据安全的新时代! |

如勒索失败,该组织会在其官网发布新闻,并将该新闻通报到公共媒体和社交平台,以损害被勒索企业的信誉度:

企业在未缴纳勒索费后,该组织会在搭建的文件服务器上释放窃取的文件,以供访问者免费下载,以下为示例:

10.3.典型黑客组织:Play

该勒索组织的最早于2022年11月开始发布勒索信息。截止本篇报告撰写之前共计发布了304条勒索信息。该勒索组织活跃度很高,平均每个月都会发几篇到十几篇勒索信息。

以下是Play勒索组织对自己的官方介绍:

-发生了什么? -我们渗透了您的网络,彻底调查,窃取了所有重要的、个人的、私人的、有危害的信息,包括数据库和所有对您有价值的文件,加密了您的数据,使其无法使用。 -如何使我的组织恢复正常? -你需要做的第一件事是在反馈表中留下你的联系人,之后我们会联系你并讨论交易条款。 交易场景: 1.您发送了几个小文件进行解密,我们对它们进行解密并将其发送回您,从而证明我们有技术能力解密您的网络。 2.在付款前,您必须再次发送几个小文件进行解密,在收到解密的文件后,您向我们的钱包支付我们指示的价格。 3.在收到付款后的一小时内,我们将从我们的存储中永久删除您的文件,并向您发送带有详细说明的解密器*。 4.您对系统进行解密,然后返回正常操作。 -如果我们不付钱会怎样? -如果未付款,我们将通知您的合作伙伴和客户,之后我们将公布您的数据。您很可能会收到个人和法律实体因信息泄露和违约而提出的索赔,您当前的交易将被终止。记者和其他人会深入研究你的文件,发现其中存在不一致或违规行为。您的组织将失去声誉,股票价格将下跌,一些组织将被迫关闭。这是支付解密器所无法比拟的。 -价格是由什么组成的? -所有客户都得到了合理的价格,我们在制定价格之前会研究收入、费用、文件、报告等。 |

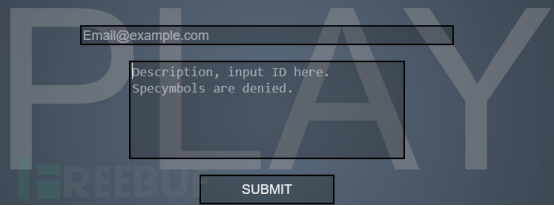

Play宣称勒索价格是由公司的收入,规模,文件价值和报告等多方面来决定的,并且勒索信息上不会带有勒索价格。在其官网上可以通过留言方式来联系Play,如下图所示:

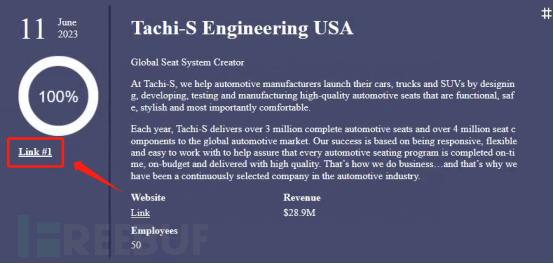

勒索信息包含了被勒索组织的名称,被勒索对象的官网,被勒索对象的介绍以及被勒索对象泄露的文件描述等,如下图所示:

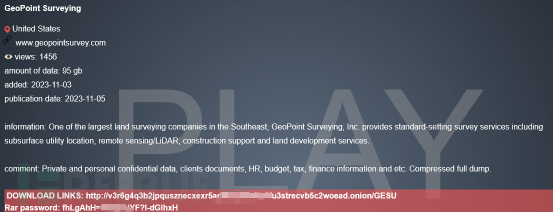

如勒索失败,该组织会在其官网发布新闻,并将该新闻通报到公共媒体和社交平台,以损害被勒索企业的信誉度,并在下面留下文件下载地址以及解压密码,以供访问者免费下载:

10.4.典型黑客组织:Rhysida

Rhysida(希腊语“卫蜈蚣”) 是一家于 2023 年5月出现的勒索软件企业,在入侵智利军队(Ejército de Chile)并在网上泄露被盗数据后迅速声名狼藉。rhysida于2023下半年6月开始活跃。截止本篇报告撰写时已发布66个勒索事件,其中已售卖或发布的事件63个,待售卖或发布的事件3个。其中该组织的攻击目标涵盖11个行业,以教育行业、政府、卫生医疗行业为主,占比为67%。

Rhysida黑客组织对于攻击和勒索成功的企业或组织会发布如下声明和留言,并与其进行勒索交涉:

尊敬的XX公司, 这是来自网络安全团队 Rhysida 的自动警报。一个不幸的情况出现了——您的数字生态系统遭到破坏,大量机密数据已从您的网络中泄露。这样做的潜在后果可能是可怕的,包括将您的数据出售、发布或分发给竞争对手或媒体机构。这可能会造成重大的声誉和经济损失。 然而,这种情况并非没有补救措施。 我们的团队开发了一种独特的密钥,专门用于恢复您的数字安全。这把钥匙代表了从这种情况中恢复的第一步,也是最关键的一步。 请务必注意,任何单独解密加密文件的尝试都可能导致永久性数据丢失。我们强烈建议不要采取此类行动。 时间是减轻此违规行为影响的关键因素。随着时间的流逝,潜在的损害会不断升级。您需要立即采取行动并充分合作才能有效地驾驭这种情况。 请放心,我们的团队致力于指导您完成此过程。解决问题的旅程始于使用唯一密钥。我们可以共同恢复您的数字环境的安全性。 此致敬礼 |

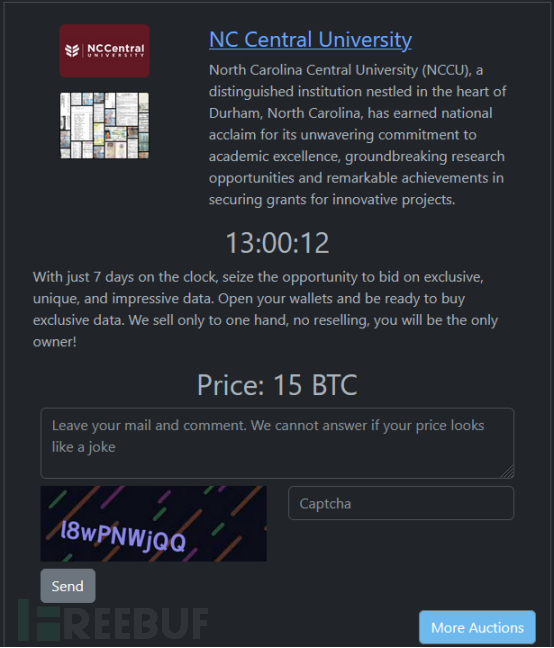

该组织会在其官网上发布一些获取到的数据样例和售价,并提示“在仅有7天的时间里,抓住机会竞标独家、独特和令人印象深刻的数据。打开钱包,准备购买独家数据。我们只卖一手,不转售,你将是唯一的拥有者!”以及“留下你的邮箱和评论,如果你的价格太不公道我们不会回复你”:

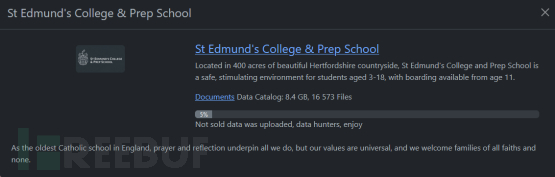

勒索失败后,该组织会在其官网发布新闻,并在其官方服务器上上传数据,以供访问者免费下载:

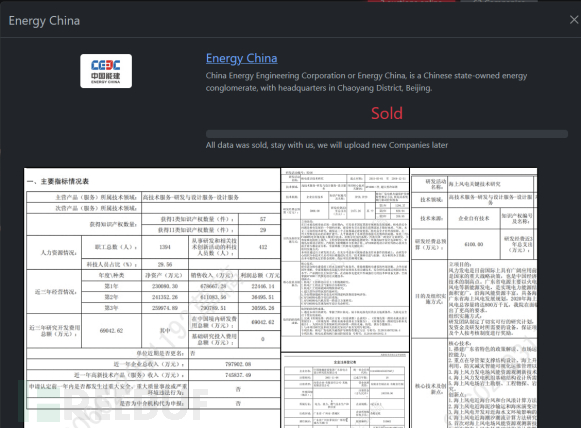

勒索成功后,该组织会在官网上泄露进度条上标记“sold”:

10.5.典型黑客组织:8base

在一年时间内,8base共计发布了上百条勒索信息。该勒索组织活跃度很高,平均每个月都会发几篇到十几篇勒索信息。

以下是8base勒索组织对自己的官方介绍:

我们珍视生命、自由、平等获取信息、民主和非暴力沟通方式。 如果您是我们名单上的一家公司的客户,我们认为有必要对您受到公司对客户个人数据隐私和安全的疏忽态度的影响表示歉意。但也有好的一面,因为这让你有机会向这些公司要求赔偿。其次,如果团队决定公布包含个人信息的数据,个人可以通过我们的官方Telegram频道或公司详细信息档案中引用的专用Telegram频道与我们联系,并提出删除请求。此外,我们将在公布数据之前尝试自己这样做。因此,该团队有机会根据要求删除披露的个人信息。如果公司的状态标记为“证据”,则此选项可用。如果数据已发布,则此选项不再适用。 服务条款: 1.付款 1.1.当客户准备付款时,将在聊天室直接向客户提供比特币钱包; 1.2.必须先将一枚比特币转入支付钱包进行验证;剩余金额必须在我方确认交易后进行转账; 2.第三方的参与 2.1禁止警察部门参与; 2.2.禁止联邦调查局、中央情报局、国家安全局或其他特别机构参与; 2.3.禁止第三方谈判代表参加; 2.4.违反第2.1条至第2.3条的规定。“服务条款”导致谈判和所有达成的协议立即终止。在这种情况下,团队拥有的所有数据都将在网站、Telegram频道上披露,并发送给所有相关公司和个人。 3.交易后担保 3.1.所有上传的信息将从团队的服务器上删除; 3.2.发布的所有帖子/网站/页面等 |

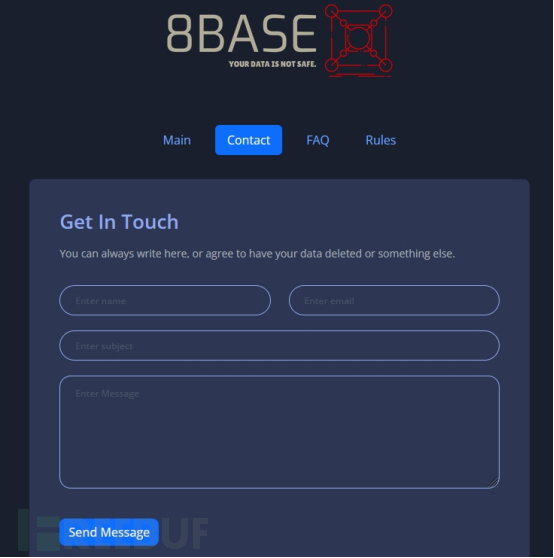

8base宣称勒索价格是由公司的收入,规模,文件价值和报告等多方面来决定的,并且勒索信息上不会带有勒索价格。在其官网上可以通过留言方式来联系8base,如下图所示:

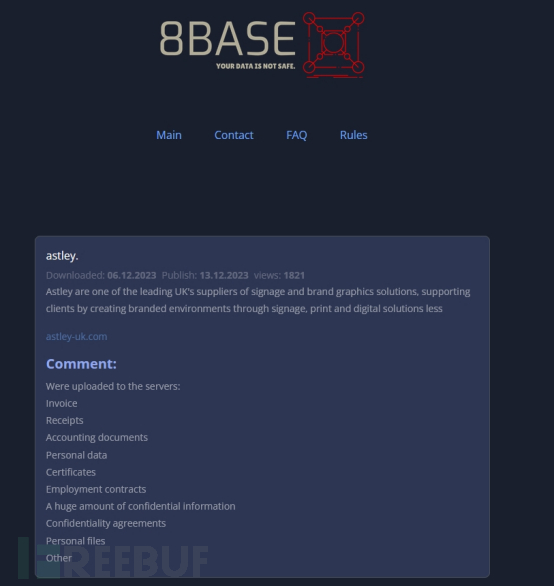

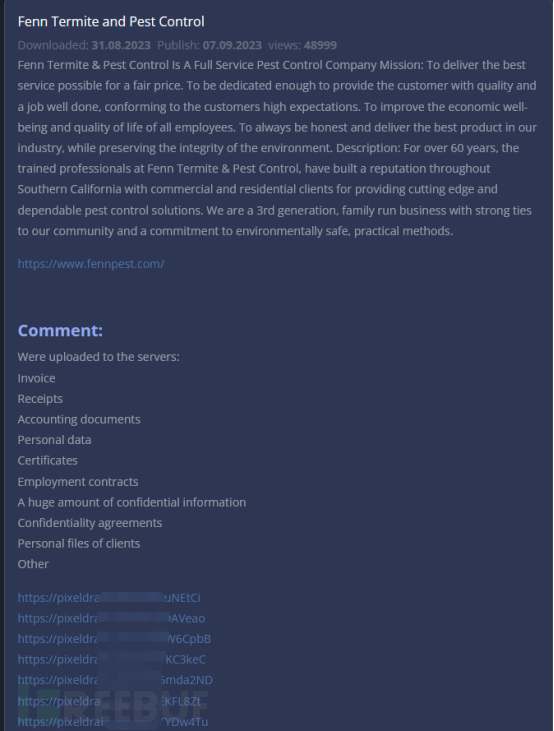

勒索信息包含了被勒索组织的名称,被勒索对象的官网,勒索文件发布的时间,被勒索对象的介绍以及被勒索对象泄露的文件描述等,如下图所示:

如勒索失败,该组织会在其官网发布新闻,并将该新闻通报到公共媒体和社交平台,以损害被勒索企业的信誉度,并在下面留下文件下载地址,以供访问者免费下载:

11.结尾

以上信息和原始情报,由零零信安0.zone安全开源情报平台采集和提供。0.zone是针对明网、深网、暗网,集外部攻击面检测、泛数字资产暴露面检测、数据泄露监控为一体的大数据智能分析SAAS平台,永久访问地址https://0.zone