流苏_

流苏_- 关注

有的网络攻击组织喜欢极具攻击力的0-Day漏洞,但也有的组织更愿意在那些已经公开的漏洞上下功夫,针对那些未能打好补丁的目标,不断优化策略和技术来逃避安全检测,从而最终实现入侵。

近日,Imperva发布安全公告称,观察到8220组织正在利用甲骨文 WebLogic 服务器中的一个高严重性漏洞来传播他们的恶意软件。该漏洞编号 CVE-2020-14883(CVSS 评分:7.2),是一个远程代码执行漏洞,常被攻击者利用来绕过服务器认证。

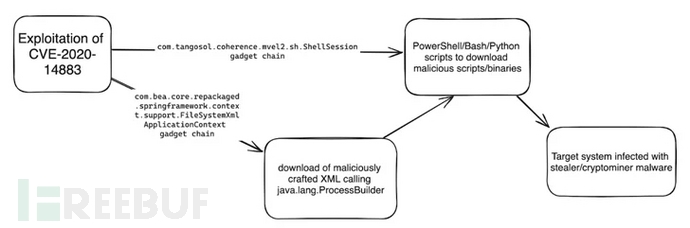

Imperva安全人员分析指出,漏洞允许远程认证的攻击者使用小工具链执行代码,并且通常和泄露、被盗或弱密码结合使用,能够很顺利地绕过。

事实上,8220组织经常利用已知/已公开的安全漏洞来传播挖坑恶意软件。2023年5月,该组织利用甲骨文 WebLogic 服务器的另一个漏洞(CVE-2017-3506,CVSS 评分:7.4),成功将大量安设备纳入加密挖矿僵尸网络。

Imperva 记录的最近攻击链包括利用 CVE-2020-14883 来特别制作 XML 文件,并最终运行负责部署窃取者和货币挖矿恶意软件(如 Agent Tesla、rhajk 和 nasqa)的代码。该活动的目标包括美国、南非、西班牙、哥伦比亚和墨西哥的医疗保健、电信和金融服务部门。

Imperva 安全分析人员指出,依靠简单、公开、可用的漏洞来传播恶意软件是他们的一贯做法,虽然整个攻击过程不复杂,但是他们也在不断演进攻击策略和技术,结合那些众所周知的漏洞,往往可以获得成功。

8220组织又名“8220挖矿组”,因其使用8220端口进行指挥与控制或C&C通信交换而得名,自2017年以来一直活跃,持续扫描云和容器环境中的易受攻击应用程序。研究人员记录了这个团伙针对甲骨文WebLogic、Apache Log4j、Atlassian Confluence漏洞以及配置不当的Docker容器,以在Linux和Microsoft Windows主机上部署加密货币矿工。该团伙被记录使用了海啸恶意软件、XMRIG加密挖矿程序、masscan和spirit等工具进行他们的活动。

在诱饵系统捕获的一次近期攻击,该攻击利用了甲骨文WebLogic漏洞CVE-2017-3506。这个漏洞的CVSS评分为7.4,影响甲骨文WebLogic的WLS安全组件,一旦被利用,攻击者可以通过特制的XML文档远程通过HTTP请求执行任意命令。这允许攻击者未经授权地访问敏感数据或危害整个系统。

参考链接:https://thehackernews.com/2023/12/8220-gang-exploiting-oracle-weblogic.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)