CVE-2023-46227 Apache inlong JDBC URL反序列化漏洞

棱镜七彩

棱镜七彩- 关注

CVE-2023-46227 Apache inlong JDBC URL反序列化漏洞

项目介绍

Apache InLong(应龙)是一站式、全场景的海量数据集成框架,同时支持数据接入、数据同步和数据订阅,提供自动、安全、可靠和高性能的数据传输能力,方便业务构建基于流式的数据分析、建模和应用。

项目地址

https://inlong.apache.org/

漏洞概述

受影响版本中,由于只对用户输入的 jdbc url 参数中的空格做了过滤,没有对其他空白字符过滤。具备 InLong Web 端登陆权限的攻击者可以使用\t绕过对 jdbc url 中autoDeserialize、allowUrlInLocalInfile、

allowLoadLocalInfileInPath参数的检测,进而在MySQL客户端造成任意代码执行、任意文件读取等危害。

影响版本

1.4.0 <= Apache InLong < 1.8.0

漏洞分析

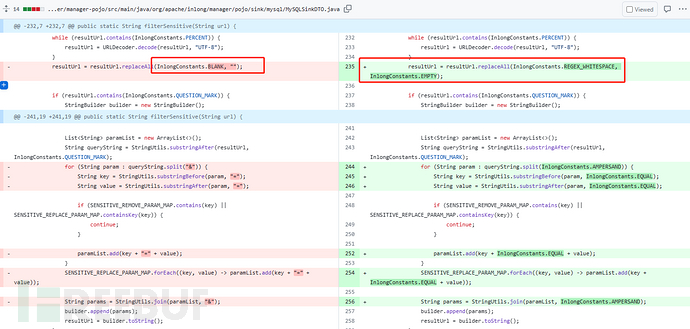

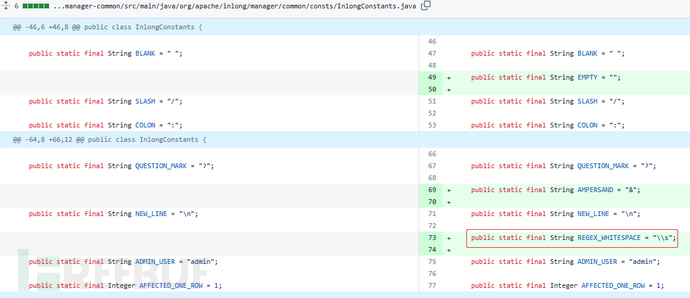

对比修复patch,发现新版本inlong对jdbc url中的空白字符进行了彻底过滤。

右侧的InlongConstants.REGEX_WHITESPACE是定义的常量,\\s 是正则表达式,含义是匹配全部空白字符。

修复方式

目前官方已经修复该漏洞,请用户将组件

org.apache.inlong:manager-pojo 升级至 1.9.0 及以上版本。

链接地址

- https://www.cve.org/CVERecord?id=CVE-2023-46227

- https://github.com/apache/inlong/pull/8814

本文为 棱镜七彩 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

中标!勇夺两大行业重点项目,喜迎开门红!

2025-02-24

从工匠故事读懂开源软件的特点与价值

2025-02-10

上榜两大领域!棱镜七彩获评ISC数字安全创新能力百强

2024-12-23

文章目录