根据最新消息,美国一家领先的能源公司遭遇了一场以二维码为途径的网络钓鱼活动。

从2023年5月开始,研究人员发现了一个大规模的网络钓鱼活动,该活动使用二维码进行攻击,旨在窃取多个行业用户的微软凭证。

黑客攻击的目标之一是美国一家著名的能源公司。

“从2023年5月开始,这个大型网络钓鱼活动,利用二维码针对来自各行各业的微软用户的凭证。最引人注目的目标是一家总部位于美国的大型能源公司,在1000多封含有恶意二维码的电子邮件中,约有29%被发现。其他四大目标行业包括制造业、保险、科技和金融服务,分别占活动流量的15%、9%、7%和6%。”

钓鱼邮件中包含的大多数链接都是由Bing重定向URL组成的。其他值得注意的域包括krxd[.]com(与Salesforce应用程序相关联)和cf-ipfs[.]com (Cloudflare的Web3服务)。

与直接嵌入在邮件中的网络钓鱼链接相比,使用二维码有几个优势,最重要的是能够绕过反钓鱼措施,因为钓鱼链接隐藏在二维码图像中。

研究人员观察到,该活动的月平均增长率超过270%。自2023年5月以来,整个活动增长了2400%以上。

这是迄今为止观察到的最大规模的利用二维码的活动,这种情况表明攻击者正在测试二维码的有效性。

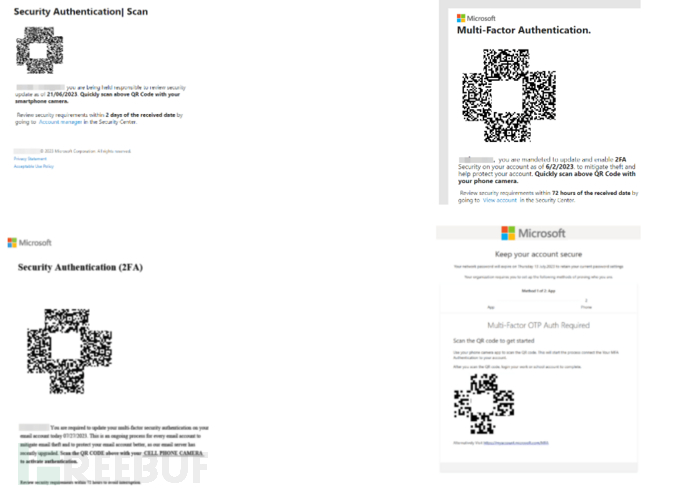

本次活动中使用的网络钓鱼信息包括带有二维码的PNG图像或PDF附件。邮件的内容试图欺骗收件人扫描代码以验证其帐户。电子邮件敦促收件人在2-3天内完成操作。

带有二维码的PNG图像或PDF附件

“电子邮件的诱惑是以更新2FA、MFA和一般账户安全的形式出现的。能源公司只占总访问量的29%,但该公司发现81%的广告活动使用了Bing重定向URL。

专家警告,能源部门是这次行动的主要焦点,其次是制造业和保险业。报告称,由于6月底为期两天的大规模活动,能源部门的数量增加。

虽然二维码是合法渠道,但攻击者也有理由使用它们。首先,带有恶意的二维码可以到达收件箱,恶意链接隐藏在二维码中。其次,它们可以嵌入到其他图像中,将二维码伪装成图像附件,或者将图像嵌入PDF文件中。虽然二维码扫描仪和图像识别等自动化技术可以作为第一道防线,但并不能保证二维码会被识别出来。特别是如果它嵌入到PNG或PDF文件中。因此员工必须接受培训,不要扫描他们收到的邮件中的二维码。”

去年多个国家的相关机构发出警告表明网络犯罪分子正在使用二维码窃取他们的凭证和财务信息。

建议检查通过扫描二维码获得的网址,以确保它是正确的网站,看起来是真实的。攻击者可能使用与预期URL相似的恶意域名,但存在拼写错误或字母错位。

在提供登录、个人或财务信息之前,仔细检查从二维码跳转到的任何网站。

如果扫描物理二维码,请确保二维码未被篡改,比如查看是否是新的贴纸覆盖了原始二维码。

不要通过二维码下载应用程序,避免通过未经请求的电子邮件请求付款,这些电子邮件使用社会工程技术诱骗收件人扫描嵌入的二维码。

不要从非官方商店下载二维码扫描应用程序,以免被感染,现在大多数手机都通过相机应用程序内置了二维码扫描程序。

如果用户从他们认识的人那里收到二维码,他们可以通过另一个渠道联系他们,以便验证代码是否来自他们。

永远不要通过二维码导航到的网站进行支付,建议手动输入一个已知且可信的URL来完成支付。

公众应注意利用加密货币atm和快速响应(二维码)码来完成支付交易的欺诈计划。这种支付方式使得通过欺诈手段盗取的钱财很难追回。

塞讯安全度量验证平台能够模拟包含恶意链接或恶意附件的钓鱼邮件等一系列网络欺诈攻击行为,为企业提供安全有效的防御体系效果验证服务,通过可视化报告帮助企业明确防御体系的短板并做出相应的调整和准备,降低安全团队处理钓鱼邮件所花费的成本。

您可以在塞讯安全度量验证平台中轻松选择那些包含恶意链接或恶意附件的钓鱼邮件的验证实验,指定AI机器人发送这些邮件给企业邮件系统中指定的邮件地址,用于验证您企业的邮件安全产品是否有能力检测出这些钓鱼邮件并将其隔离或删除。