近日,Cybernews研究团队发现,法国的汉堡王由于网站配置错误而向公众泄露了敏感信息。汉堡王作为美国著名的国际快餐巨头,在全球拥有超过1.9万家餐厅,收入18亿美元。

这些泄露的信息一旦落入恶意行为者手中,则会成为其对汉堡王连锁店实施网络攻击的工具。由于此次遭遇信息泄露的是求职网站,因此那些在法国汉堡王求职的人可能会受到影响。

事实上这已经不是汉堡王第一次泄露敏感数据了。据报道,早在2019年汉堡王就曾因为配置错误,导致法国分店泄露了购买汉堡王的儿童个人身份信息(PII)。

Cybernews联系了该公司,该公司称已经解决了这个问题。

可公开访问的凭证

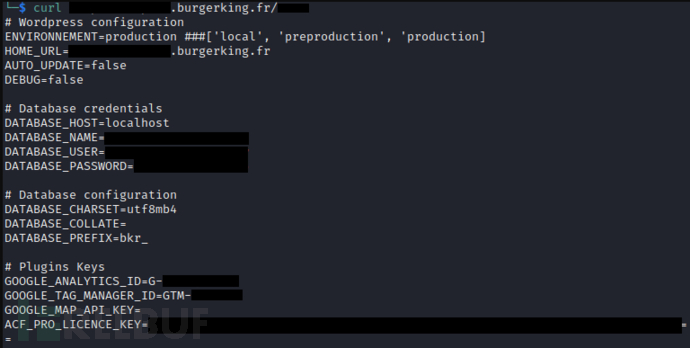

2023 年 6 月 1 日,Cybernews 研究小组发现了一个属于汉堡王法国网站的可公开访问的环境文件(.env),其中包含各种凭证,该文件托管在用于发布招聘信息的子域上。

虽然泄露的数据本身不足以完全控制该网站,但它可以大大简化攻击者的潜在接管过程,特别是当他们还能够识别其他易受攻击的端点时。

除其他敏感数据外,该文件还包含一个数据库的凭证。虽然由于法律原因,研究人员无法检查数据库中到底存储了什么内容,但其中很可能有求职者输入的职位信息和其他个人数据。

数据库凭据的暴露是十分危险的,因为恶意行为者可以利用这些凭据连接到数据库,然后读取或修改其中存储的数据。如果威胁行为者能够发现并利用网站中的任意 PHP 代码执行漏洞,.env 中的凭据就可以更容易、更隐蔽地提取 MySQL 数据库。

研究小组观察到的另一项敏感信息包括 Google Tag Manager ID。Google 标签管理器是一种用于优化更新网站或移动应用程序上的测量代码和相关代码片段(统称为标签)的工具。Google 标签管理器 ID 指定了网站应使用的标签管理器容器。

攻击者一旦获取到这些凭据,并将其与网站上的其他漏洞点相结合,就有可能将标签 ID 更改为自己容器的 ID。然后他们就能在网站上执行任意的 JavaScript 代码。

破坏网站指标

研究人员还发现了一个 Google Analytics ID,其专门用于确定哪些流量应被记录并发送到相关的 Google Analytics 账户。

攻击者可以利用这些泄露的数据在自己控制的网站上设置 ID,然后那些自动生成的流量会使相关的 Google Analytics 账户不堪重负,从而在攻击期间对网站的性能分析造成严重破坏。

参考来源:Burger King forgets to put a password on their systems, againSecurity Affairs