Zhuolin

Zhuolin- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

研究人员已经揭开了苹果macOS恶意软件RustBucket更新版本的序幕,该版本具有改进的能力,可以建立持久性并避免被安全软件发现。

安全实验室的研究人员在本周发表的一份报告中表示:RustBucket的变种是一个针对macOS系统的恶意软件集合,它增加了持久隐藏能力,同时利用动态网络基础设施方法进行指挥和控制。

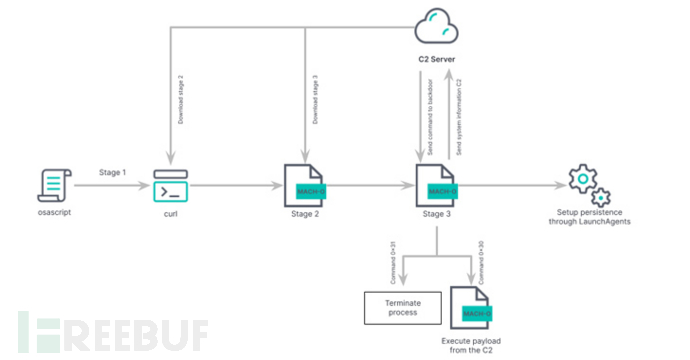

该恶意软件于2023年4月曝光,当时Jamf威胁实验室将其描述为一个基于AppleScript的后门,能够从远程服务器检索第二级有效载荷。

第二阶段的恶意软件是用 Swift 编译的,旨在从命令和控制 (C2) 服务器下载主要恶意软件,这是一种基于 Rust 的二进制文件,具有收集大量信息以及在受感染系统上获取和运行其他 Mach-O 二进制文件或 shell 脚本的功能。

BlueNoroff恶意软件是第一个专门针对macOS用户的例子,现在.NET版本的RustBucket已经以类似的功能在野外浮出水面。

感染链由一个macOS安装文件组成,该文件安装了一个带有后门但功能正常的PDF阅读器。当使用PDF阅读器启动PDF文件时,就会触发恶意活动。最初的入侵载体包括钓鱼邮件,以及在LinkedIn等社交网络上采用假的角色。

安全人员还观察到该攻击具有很强的针对性,集中在亚洲、欧洲和美国的金融相关机构,这也表明该恶意活动是以非法创收为目的。

新发现的版本值得注意的是它不寻常的持久隐匿机制和使用动态DNS域名(docsend.linkpc[.net])进行指挥和控制。

最后,研究人员表示,此次更新的RustBucket样本中,通过在路径/Users/<user>/Library/LaunchAgents/com.apple.systemupdate.plist添加一个plist文件来建立自己的持久性,并且它将恶意软件的二进制文件复制到以下路径/Users/<user>/Library/Metadata/System Update。

参考链接:https://thehackernews.com/2023/07/beware-new-rustbucket-malware-variant.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee2022)