Zicheng

Zicheng- 关注

据BleepingComputer 6月25日消息,堪称经典的《超级马里奥 3:永远的马里奥》游戏正被网络攻击者植入恶意软件,导致众多玩家设备受到感染。

《超级马里奥 3:永远的马里奥》是由 Buziol Games 开发并于 2003 年在 Windows 平台上发布的免费重制版。该游戏一经推出便颇受欢迎,被认为是既保留了马里奥系列的经典机制,又具有更现代化的图形、造型和声音,目前已经发布多个后续版本,修复了错误并进行了改进。

但Cyble的研究人员发现,攻击者正在分发《超级马里奥 3:永远的马里奥》安装程序的修改样本,并通过游戏论坛、社交媒体群组、恶意广告等渠道进行分发。

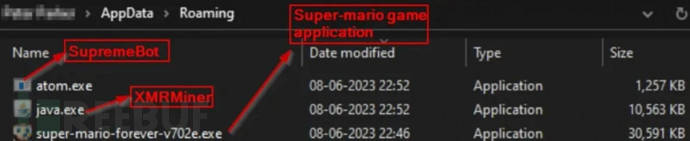

研究人员观察到这些恶意游戏文件包含3个可执行文件,其中1个用于安装正常的游戏(“super-mario-forever-v702e.exe”),另外两个“java.exe”和“atom.exe”则会被安装到受害者的 AppData中的游戏安装目录,用来运行 XMR (Monero) 挖矿程序和 SupremeBot 挖矿客户端。

游戏内包含的可执行文件

游戏内包含的可执行文件

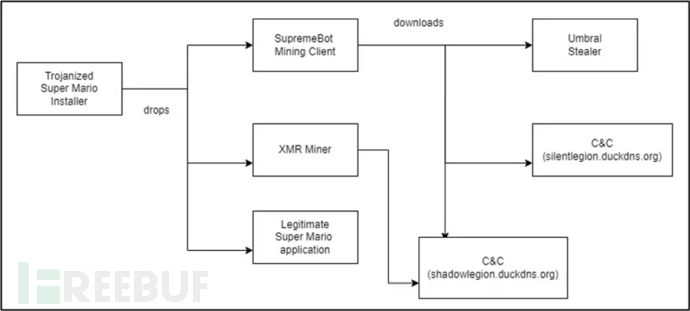

除了上述文件外,另一个名为“Umbral Stealer”的文件则会从受害者的Windows 设备中窃取数据,包括存储在网络浏览器中的信息,例如存储的密码和包含会话令牌的 cookie、加密货币钱包以及 Discord、Minecraft、Roblox 和 Telegram 的凭证和身份验证令牌。

Umbral Stealer 还能创建受害者 Windows 桌面的屏幕截图或操纵网络摄像头,所有被盗数据在传输到 对方的C2服务器之前都将存储在本地。对于未开启篡改保护的设备,Umbral Stealer 能够通过禁用该程序来逃避Windows Defender的检测,但即便开启了防篡改,也能将进程排除在威胁列表之外。

此外,Umbral Stealer 还会修改 Windows 主机文件,以损害防病毒程序与其公司服务器的通信,从而破坏防病毒程序的有效性。

完整的感染连

完整的感染连

安全专家建议,如果用户最近下载了这款游戏,应尽快对设备进行恶意软件扫描,删除检测到的任何恶意软件,并在检测到恶意软件后,将存储的任何敏感密码信息重置,并使用密码管理器进行存储。

同样,下载游戏或任何软件时,要确保从经认证的发行方网站或权威数字内容分发平台等官方来源进行下载。

参考来源:Trojanized Super Mario game used to install Windows malware

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)