Bleeping Computer 网站披露,Eclypsium 的研究人员发现美国 Megatrends MegaRAC 基板管理控制器(BMC)软件中存在三个漏洞,这些漏洞影响许多云服务和数据中心运营商使用的服务器设备。

据悉,研究人员在检查泄露的美国 Megatrends专有代码,以及 MegaRAC BMC 固件后发现了这些漏洞,某些条件下,攻击者一旦成功利用漏洞,便可以执行任意代码、并绕过身份验证,执行用户枚举。

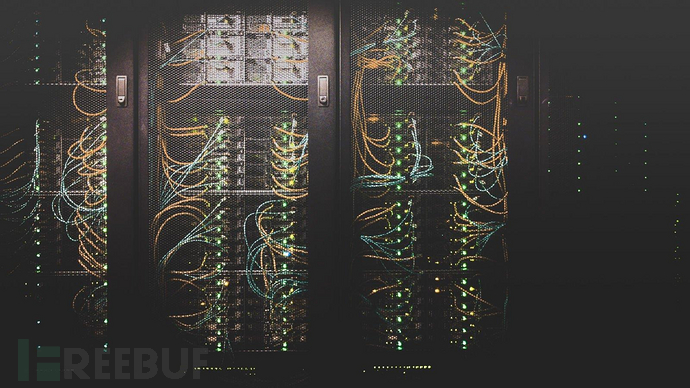

MegaRAC BMC 作为一个远程系统管理解决方案,允许管理员像站在设备前面一样远程排除服务器故障。目前, MegaRAC BMC 固件至少有 15 家服务器制造商使用,其中主要包括 AMD、Ampere Computing、ASRock、华硕、ARM、Dell EMC、Gigabyte、Hewlett-Packard Enterprise、华为、浪潮、联想、英伟达、高通、Quanta 和 Tyan 等。

漏洞详细信息:

Eclypsium 发现并向美国 Megatrends 和受影响供应商报告的三个漏洞如下:

CVE-2022-40259(CVSS v3.1评分:9.9“严重”)Redfish API 存在任意代码执行缺陷。

CVE-2022-40242(CVSS v3.1评分:8.3“高”):sysadmin 用户的默认凭据,允许攻击者建立管理 shell。

CVE-2022-2827(CVSS v3.1评分:7.5“高”),请求操作漏洞,允许攻击者枚举用户名并确定帐户是否存在。

这三个漏洞中最严重的一个漏洞是 CVE-2022-40259,尽管它需要事先访问至少一个低特权帐户才能执行 API回调。

漏洞产生的影响

CVE-2022-40259 和 CVE-2022-40242 这两个漏洞非常严重,因为攻击者可以利用它们无需进一步升级,即可访问管理外壳。一旦攻击者成功利用了这些漏洞,可能会引起数据操纵、数据泄露、服务中断、业务中断等。

Eclypsium 在报告中强调,由于数据中心倾向于在特定硬件平台上实现标准化,任何 BMC 级别的漏洞都很可能适用于大量设备,并可能影响整个数据中心及其提供的服务。

更糟糕的是,服务器组件上托管和云提供商的标准化意味着这些漏洞可以轻易影响数十万,甚至数百万系统。因此,建议系统管理员立刻禁用远程管理选项,并在可能的情况下添加远程身份验证步骤。

此外,管理员应尽量减少 Redfish 等服务器管理界面的外部暴露,并确保所有系统上都安装了最新的可用固件更新。

参考文章:

https://www.bleepingcomputer.com/news/security/severe-ami-megarac-flaws-impact-servers-from-amd-arm-hpe-dell-others/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

即时讯息

即时讯息