在网安冲浪

在网安冲浪- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

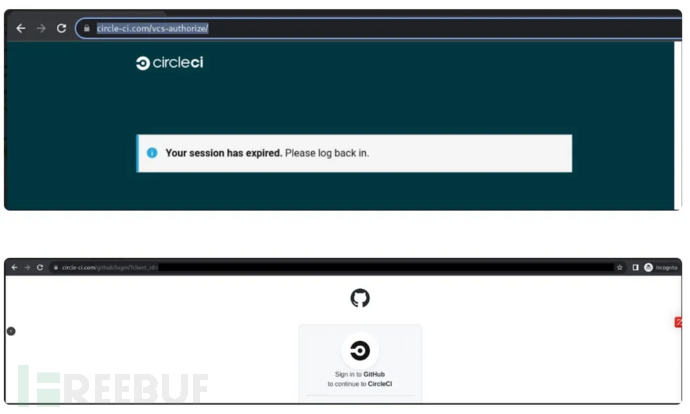

9月26日消息,GitHub警告称,有网络钓鱼活动冒充CircleCI DevOps平台,瞄准GitHub用户窃取证书和双因素身份验证(2FA)代码。

GitHub自9月16日发现该活动,钓鱼信息声称用户的CircleCI会话已过期,试图引导用户使用GitHub凭据登录。

点击钓鱼链接会跳转到一个类似GitHub登录页面的钓鱼网站,用户输入任何凭据都会被窃取用户输入的任何凭证。对于启用了基于TOTP的双因素认证(2FA)的用户,钓鱼网站还会将TOTP代码实时转发给威胁行为者和GitHub,以便威胁行为者侵入账户。GitHub指出,受硬件安全密钥保护的帐户不容易受到这种攻击。

在攻击者使用的策略是,快速创建GitHub个人访问令牌(pat),授权OAuth应用程序,或向帐户添加SSH密钥,以便在用户更改密码时保持对帐户的访问。

在攻击者使用的策略是,快速创建GitHub个人访问令牌(pat),授权OAuth应用程序,或向帐户添加SSH密钥,以便在用户更改密码时保持对帐户的访问。

在其他情况下,攻击者使用VPN或代理供应商,立即下载受害用户的私有存储库内容,包括组织帐户和其他合作者拥有的内容。

如果被破坏的帐户拥有组织管理权限,攻击者可能会创建新的GitHub用户帐户,并将其添加到组织中,以方便后续访问和威胁活动。

以下是此次活动中使用的网络钓鱼域名列表:

circle-ci[.com

emails-circleci[.]com

circle-cl[.]com

email-circleci[.]com

“在进行分析后,我们为受影响的用户重置了密码并删除了威胁行为者添加的凭证,我们还通知了所有受影响用户和组织。”GitHub公告称,“已封禁所有已知的威胁行为者账户,我们将继续监测恶意活动并及时通知受影响用户。”

参考链接:

https://securityaffairs.co/wordpress/136211/hacking/phishing-circleci-github-accounts.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)