近日,西北工业大学遭境外网络攻击,国际计算机病毒应急处理中心调查过程中,在西北工业大学网络服务器设备上发现了美国国家安全局(NSA)专用的网络武器“饮茶”(NSA命名为“suctionchar”)。国家计算机病毒应急处理中心对该网络武器进行了技术分析并发布了分析报告,分析结果表明,该网络武器为“嗅探窃密类武器”,主要针对Unix/Linux平台,其主要功能是对目标主机上的远程访问账号密码进行窃取。

据调查,在针对中国西北工业大学的公开网络攻击中,隶属于NSA的特定入侵行动办公室 (TAO) 使用了 41 种网络武器,窃取该校关键网络设备配置、网管数据、运维数据等核心技术数据。通过取证分析,技术团队累计发现攻击者在西北工业大学内部渗透的攻击链路多达1100余条、操作的指令序列90余个,并从被入侵的网络设备中定位了多份遭窃取的网络设备配置文件、遭嗅探的网络通信数据及口令、其它类型的日志和密钥文件以及其他与攻击活动相关的主要细节。

调查还发现,美国国家安全局近年来对中国进行了上万次网络攻击,控制了数以万计的网络设备(网络服务器、上网终端、网络交换机、电话交换机、路由器、防火墙等)并涉嫌窃取了140GB的宝贵数据。

此外,根据此前的报告,在西北工业大学以外的其他机构的网络中也发现了“饮茶”的踪迹,这意味着NSA可能对中国进行了大规模的网络攻击。

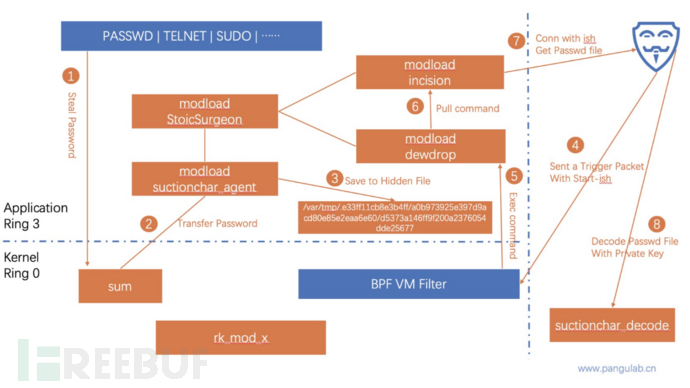

攻击场景流程示意图

在 TAO 对中国大学的网络攻击中,“Suctionchar”被发现与 Bvp47 木马程序的其他组件协同工作。Bvp47是APT-C-40(美国NSA方程式组织)使用的顶级后门, 被用于“电幕行动”,该后门程序是一个经过复杂加密的Linux平台后门,其使用的基于SYN包的高级隐蔽信道行为,并且需要通过非对称加密私钥才能激活远控功能,该后门还具备自身的代码混淆、系统隐藏、自毁等设计。

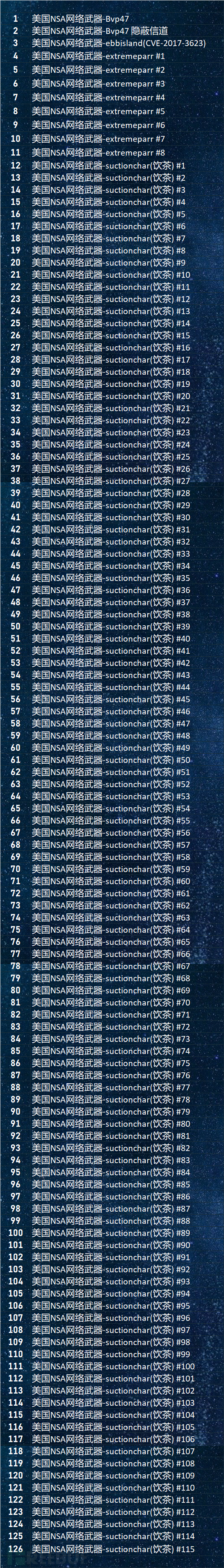

模拟攻击库更新

您已经可以在我们平台中直接搜索“suctionchar“/“饮茶”即可得到所有与之相关的攻击模拟实验,包括了此勒索软件的执行及其变种的网络下载,以检验您的网络安全检测与防御手段和终端/主机防御手段对这此勒索软件的及其变种以及对它行为的检测与防御能力。目前我们的攻击库中已经收集到了多达115种变种以及Bvp47、extemeparr等美国NSA网络武器。