Sophos X-Ops在报告中称某汽车供应商的系统在5月的两周内被三个不同的勒索软件团伙入侵,文件遭多重加密,其中两次攻击发生的间隔甚至是在两小时内。

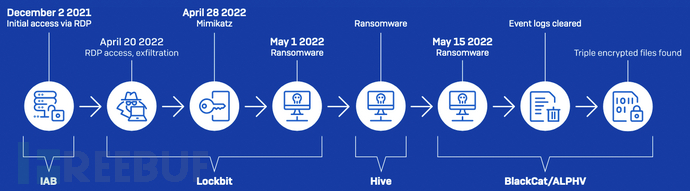

在这些攻击之前,2021年12月,一个可能的初始访问代理(IAB)对该公司的系统进行了初步入侵,攻击者利用防火墙的错误配置,使用远程桌面协议(RDP)连接入侵域控制器服务器。

Sophos X-Ops在本周三发布的报告称虽然双重勒索软件攻击越来越常见,但这是他们看到的第一起三个独立的勒索软件攻击者使用同一个入口点来攻击一个组织的事件。

两个月内三次被攻破

在最初的入侵之后,LockBit、Hive和ALPHV/BlackCat的附属攻击组织也分别在4月20日、5月1日和5月15日进入了受害者的网络。

5月1日,LockBit和Hive勒索软件的有效载荷在两小时内利用合法的PsExec和PDQ Deploy工具在整个网络中分发,在每次攻击中加密了十多个系统,与LockBit关联的攻击组织还窃取了数据并将其外流到Mega云存储服务。

Sophos X-Ops 在报告中对事件细节进行了补充,其表示由于Hive攻击是在Lockbit之后2小时开始的,Lockbit勒索软件仍在运行,因此这两个小组不断发现没有标志着它们被加密的扩展名的文件。

两周后,5月15日,当这家汽车供应商的IT团队仍在恢复系统时,一个BlackCat攻击者也连接到了被LockBit和Hive入侵的同一管理服务器。在安装了合法的Atera Agent远程访问解决方案后,攻击者获得了网络上的持久性,并渗出了被盗数据。

在半小时内,BlackCat的附属攻击机构在网络上使用PsExec交付了自己的勒索软件有效载荷,在使用被攻击的凭证在网络上横向移动后,加密了六台机器。

攻击时间线

通过删除影子副本和清除被攻击系统上的Windows事件日志,这个最后的攻击者也使恢复尝试和Sophos团队的事件响应工作变得复杂。

BlackCat删除了Sophos可以用来追溯这三个勒索软件团伙在受害者网络中活动的证据。

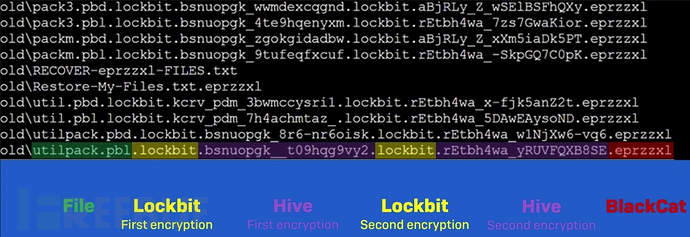

Sophos的事件响应人员在5月中旬协助受害者进行攻击调查时,发现文件被Lockbit、Hive和BlackCat勒索软件加密了三次,并在被加密的系统上发现了三种不同的赎金笔记。

“事实上,正如下面的截图所示,一些文件甚至被加密了五次,”Sophos团队向外界透露称。“因为Hive攻击是在Lockbit之后2小时开始的,Lockbit勒索软件仍在运行,所以这两个小组不断发现没有标志着它们被加密的扩展的文件。”

被加密了5次的文件

如何抵御勒索软件

Sophos还发布了一份白皮书,分享了关于防御来自多个勒索软件团伙的类似攻击的指导。

建议企业保持其系统的最新状态,并调查其环境中是否有威胁者引入的后门或漏洞,作为失败的保障,以便在被驱逐时重新获得对网络的访问。

Sophos还建议锁定VNC和RDP等服务或从外部访问的远程访问解决方案。如果需要远程访问,系统只能通过VPN到达,并且只能通过具有强制多因素认证(MFA)和强密码的账户。网络也应该被分割,将关键的服务器分离到VLAN中,整个网络都应该被扫描和审计,以及时发现未打补丁和有漏洞的设备。

消息来源:https://www.bleepingcomputer.com/news/security/automotive-supplier-breached-by-3-ransomware-gangs-in-2-weeks/