小王斯基

小王斯基- 关注

Security Affairs 网站披露,思科解决了一个影响 iOS XR 软件的中等严重性漏洞,该漏洞在野外被积极利用。

近日,思科发布安全更新,解决影响 iOS XR 软件的一个中等严重程度漏洞,该漏洞被追踪为 CVE-2022-20821 (CVSS评分:6.5),分析结果显示,威胁攻击者在野外攻击中积极利用了这一漏洞。

据悉,该漏洞存在于思科 iOS XR 软件的健康检查 RPM 中,远程攻击者可以利用该漏洞,在未经认证的情况下,访问在 NOSi 容器中运行的 Redis 实例。

从思科发布的安全公告来看,漏洞之所以存在,主要是因为健康检查 RPM 在激活时默认打开 TCP 6379 端口,这时候,攻击者可以通过连接到开放端口的 Redis 实例来利用这一漏洞。

当攻击者成功利用这一漏洞后,就可以任意写内容到 Redis 内存数据库里,写任意文件到容器文件系统中,并检索有关 Redis 数据库的信息。但是,鉴于 Redis 实例运行配置的沙盒容器,远程攻击者将无法执行远程代码或滥用思科 iOS XR 软件主机系统的完整性。

漏洞其他详情

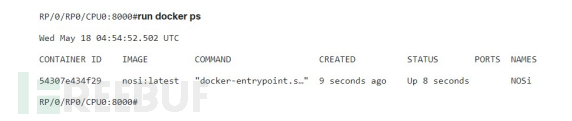

经研究发现,该漏洞主要影响安装了健康检查 RPM,并处于活动状态的思科 8000 系列路由器。至于怎样确定设备是否存在安全漏洞,用户可以发出 run docker ps CLI 命令,如果输出返回了名称为 NOSi 的 docker 容器,则该设备存在漏洞。

漏洞解决方法如下:

选项1:禁用健康检查并明确禁用用例。

选项2:使用基础设施访问控制列表(iACLs),阻止 6379 端口。

值得一提的是,思科 PSIRT 已经意识到,部分攻击者企图在野外利用这个漏洞,强烈建议客户应用合适的解决方法,或者升级到固定的软件版本,迅速补救这个漏洞,以免造成严重后果。

参考文章:

https://securityaffairs.co/wordpress/131516/security/cisco-ios-xr-flaw.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

即时讯息

即时讯息