据Bleeping Computer消息,Zscaler 的研究人员正追踪一款名为FFDroider 的新型信息窃取程序,它正通过窃取存储在浏览器中的凭证和 cookie 以劫持受害者的社交媒体帐户。

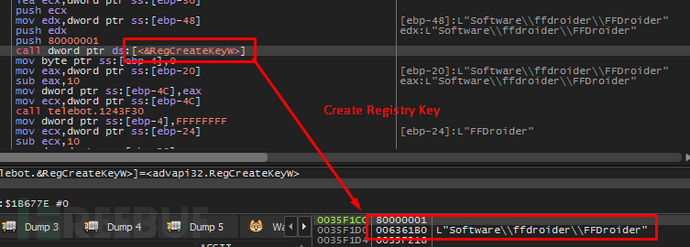

与许多恶意软件一样,FFDroider通过利用伪装成破解软件、免费软件、游戏和其他从 torrent 站点下载的文件进行传播。在下载安装时,会创建一个名为“FFDroider”的 Windows 注册表项,这也是该恶意软件名称的由来。

FFDroider 在受感染的系统上添加注册表项 (Zscaler)

FFDroider 在受感染的系统上添加注册表项 (Zscaler)

FFDroid主要针对存储在 Google Chrome(和基于 Chrome 的浏览器)、Mozilla Firefox、Internet Explorer 和 Microsoft Edge 中的 cookie 和帐户凭证。例如,该恶意软件通过滥用Windows Crypt API,特别是CryptUnProtectData函数,读取和解析Chromium SQLite cookie和SQLite Credential存储并解密条目。

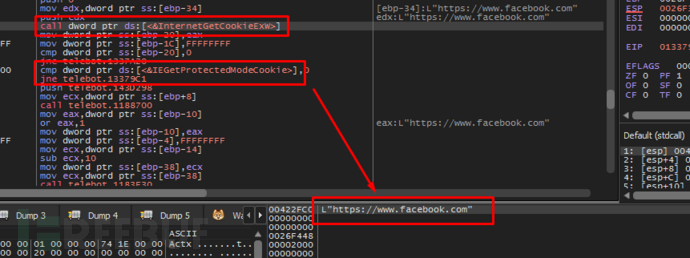

其他浏览器的程序也类似,像滥用InternetGetCookieRxW 和 IEGet ProtectedMode Cookie 等功能,窃取存储在 Explorer 和 Edge 中的所有 cookie。窃取和解密会产生明文用户名和密码,然后通过 HTTP POST 请求将其泄露到 C2 服务器。

FFDroid从 IE窃取 Facebook cookie (Zscaler)

FFDroid从 IE窃取 Facebook cookie (Zscaler)

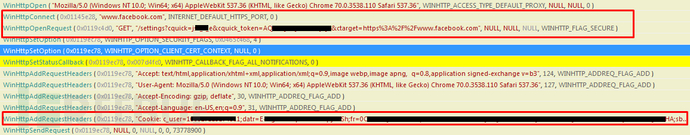

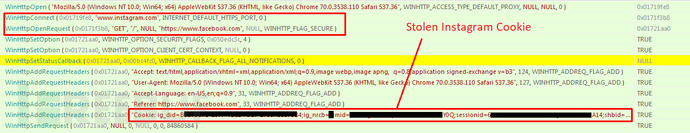

与许多其他窃取密码的木马不同,FFDroid 只专注于存储在网络浏览器中的社交媒体账户和电子商务网站凭证,窃取可用于在这些平台上进行身份验证的有效 cookie,其目标包括 Facebook、Instagram、亚马逊、eBay、Etsy、Twitter 和 WAX Cloud 钱包。

例如,如果攻击者在 Facebook 上的身份验证成功,FFDroider 会从 Facebook 广告管理器获取所有 Facebook 页面和书签、受害者朋友数量以及他们的帐户账单和付款信息,并使用这些信息在社交媒体平台上开展欺诈性广告活动,将恶意软件传播给更多的受众;而如果成功登录 Instagram,FFDroider 将打开账户编辑页面,获取账户的电子邮件地址、手机号码、用户名、密码等详细信息。

FFDroid分别从Facebook和Instagram窃取 cookie(Zscaler)

FFDroid分别从Facebook和Instagram窃取 cookie(Zscaler)

由此可见,FFDroid的套路不仅在于试图获取凭证,还试图登录相应平台并窃取更多信息。在将这些信息发送到C2后,FFDroid还会以固定的时间间隔从其服务器上下载并部署其它模块。Zscaler 的分析师没有提供有关这些模块的详细信息,但这无疑会使威胁更加强大。