2022年1月,CACTER邮件安全&中睿天下联合推出《2021年Q4企业邮箱安全报告》。

报告对去年11-12月侦测到大规模Emotet病毒邮件攻击进行了解读,根据当时的攻击规模和手法可以判断当时的攻击范围广泛,根据病毒溯源怀疑为攻击者TA551组织。

尽管当时风波渐渐平息,但随着春节假期的结束,全国复工有序进行,CAC邮件安全大数据中心在今年2月份通过检测与客户举报再次监测到了一批关于Emotet病毒邮件,影响行业包含外贸、金融、互联网、制造业等。

从以上邮件案例看,攻击者对近期举办的某冰雪赛事“关基单位”发起钓鱼攻击,企图引诱用户点击 名为“AD-3938 report.xls ”的附件。

此xls附件打开并启用宏后,将会自动运行恶意的VBA代码,VBA代码利用WMI启动 Powershell代码,向http://santafetortilla.com/_baks/tUx9/发起恶意的http请求,URL关联恶意软件的回连IP为8.9.11.48。

目前,CACTER邮件安全已将邮件样本反馈给相关反病毒厂商协助跟进,同时与中睿天下合作进行溯源工作。

值此北京冬季奥运会期间,我们也建议广大用户做好个人电脑的安全防护,不要点击陌生邮件里面的附件或者链接,可在本地PC安装杀毒软件,防止病毒进一步扩散。

为了更好地保障复工期间各“关基单位”及企业的邮件安全,CACTER邮件安全邀请多位安全专家进行直播。2月23日反病毒反盗号直播专场(扫码进入,马上报名吧!)

接下来,CACTER邮件安全也将从如何做好钓鱼演练、重保安全准备建议、中睿天下溯源分享三方面进行分享,快来加强邮件安全防护吧。

一、做好钓鱼演练

为降低重保期间的事故发生率,CACTER邮件安全团队强烈建议关基单位定期开展1-2场反钓鱼演练。据统计,在没有进行过安全意识培训和模拟社会工程演练的前提条件下,不管身处什么行业,每个企业都面临严重的信息泄露风险。

Coremail反钓鱼演练包含100+基本场景模板,覆盖疫情、商业诈骗等热门主题,还可以根据客户实际情况以及时事热点定制主题。

钓鱼演练结束后,将输出专业的分析报告,从多个维度分析用户演练结果,用户行为趋势一目了然。

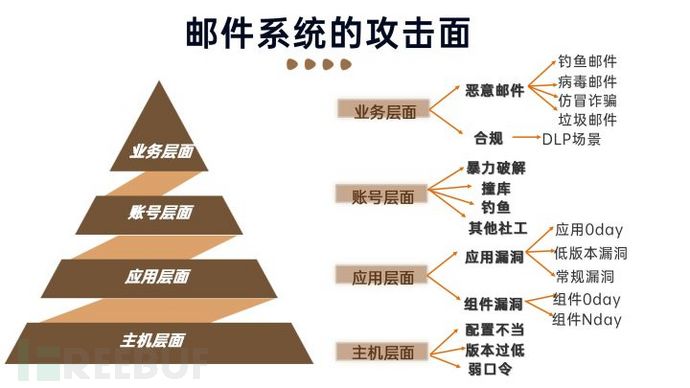

二、重保期间的邮件安全建议

CACTER重大活动安全保障服务-简称重保服务,是指在重要会议或重大活动期间,通过明确的职责分工与协作,贯穿重大节点期间 事前- 事中 - 事后 安全运维全过程,提供包括但不限于保障邮件系统安全、邮件系统版本、弱密码高危账户排查等专项的邮件安全保障服务。

重保期间严防三个层面,确保一个安全,除了可使用CACTER邮件安全重保服务外,我们还提供以下建议,尽可能为客户降低系统性风险。

为您做到事前、事中、事后全方位防护,及时发现并排除邮件安全异常,为您保驾护航。

三、中睿天下样本溯源分享

典型钓鱼除了利用近期举办的冰雪赛事作为热点进行钓鱼攻击,新冠疫情也是攻击者偏好的重点钓鱼主题。

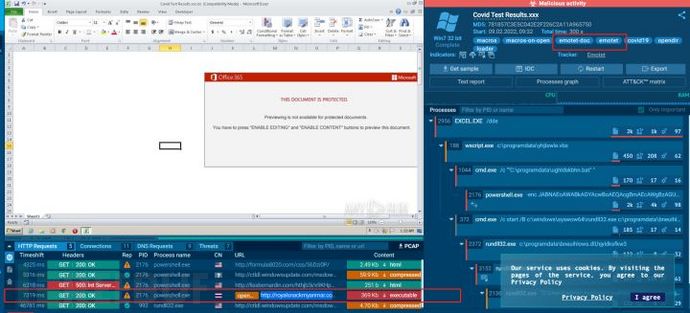

如图所示,根据CACTER邮件安全提供的样本,中睿天下对该疫情主题的emotet邮件进行了一系列溯源工作。

01 发件人分析:

根据现有信息对发件人t-pimpa@kenmin.co.th的发件域进行分析,该域名的服务商为THNIC,spf记录设置为软拒绝,由于无邮件源码,不能确定是否伪造发送,查询不到其他相关信息。解析的IP地址为103.15.144.39,此IP地址为泰国曼谷IP,仅开放4370端口,未能探测到是什么服务。

02 附件分析:

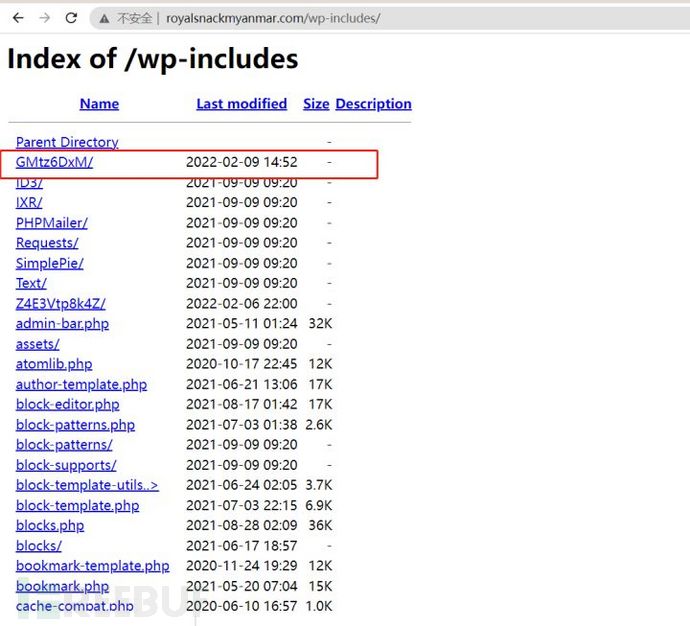

邮件的附件为加密压缩包,使用正文中密码解压后为含有恶意宏的xls文档,运行后会在C:\programdata文件夹下生成两个脚本,yhjlswle.vbs和ughldskbhn.bat,脚本运行后会访问hxxp://http://royalsnackmyanmar.com/wp-includes/GMtz6DxM/下载第二阶段的远控程序GMtz6DxM.dll,通过运行GMtz6DxM.dll回连C&C地址185.248.140.40获取主机权限,该地址被威胁情报平台标记为僵尸网络。通过样本的名字、回连地址等信息,未关联到其他有价值样本。

图 Covid Test Results.xls运行结果

图 Covid Test Results.xls运行结果 图 二阶远控程序托管网站

图 二阶远控程序托管网站

GMtz6DxM.dll的沙箱结果

GMtz6DxM.dll的沙箱结果

对C&C地址185.248.140.40进行分析,该IP当前解析的域名为http://ichweissja.net以及http://ichweissja.net的多个子域名,域名的注册商为德国的PSI-USA, Inc. dba Domain Robot,无其他有价值信息。

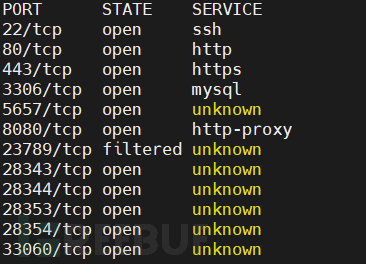

IP开放的端口:其中80、443端口以无法正常访问,8080端口搭建了一个开源游戏服务管理界面

03 最终结果

初步判断该邮件是登录泰国的邮箱伪造From字段发出,通过邮件的方式来传播木马,木马在调试过程中需要的环境很苛刻,个人虚拟机以及很多公网沙箱都未能成功运行一阶木马所生成的文件,运行过程中提示缺少dll文件,不能与二阶木马托管平台建立连接成功的获取主机权限,很难成功钓鱼。由此可以看出木马制作不够精致,回连IP被标记为僵尸网络,推断该邮件应为国外黑产组织所发送,如需进一步溯源可尝试获取回连主机权限。