Zicheng

Zicheng- 关注

据BleepingComputer网站报道,一些网络钓鱼攻击者正通过假冒美国大学网站登录页面,骗取学生和教职人员的Office 365账号密码。

据信,钓鱼行为最早开始于今年10月,有多名攻击者参与实施。安全机构Proofpoint分享了有关网络钓鱼攻击中使用的策略、技术和程序 (TTP) 的详细信息。根据Proofpoint 共享的 URL,包括中央密苏里大学、范德比尔特大学、阿肯色州立大学、普渡大学、奥本大学、西弗吉尼亚大学和威斯康星大学奥什科什分校在内的多所美国高校受到了攻击。

这些钓鱼活动始于一封电子邮件,攻击者充分利用了疫情环境下人们的焦虑情绪,伪装成有关最新奥密克戎(Omicron)变体、COVID-19 测试结果等信息,利用受害者点击邮件中的HTM附件,将他们引导至由攻击者精心准备的虚假学校网站登录页面。

带有HTM 附件的网络钓鱼电子邮件,来源:Proofpoint

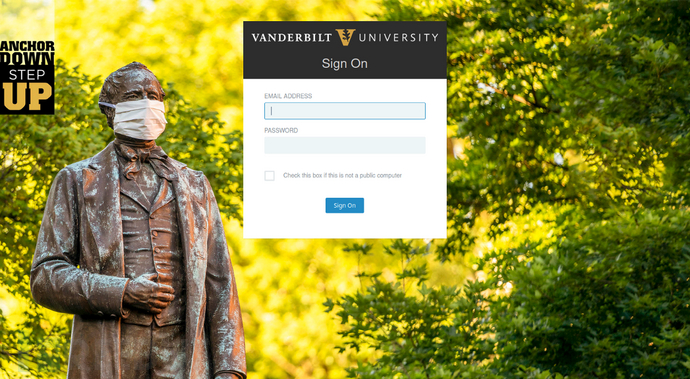

根据公布的样本来看,这些虚假页面堪称真实页面的克隆版,不仅外观几乎一样,URL也使用类似的命名模式,比如采用教育机构单位使用的.edu后缀。

虚假大学网站登录页面,来源:Proofpoint

HTM附件在最近网络钓鱼中被频繁使用,攻击者能够以此偷偷地将恶意软件安装到目标设备上。但在此次针对美国大学的系列攻击事件中,HTM包含指向能够窃取凭证站点的网站链接。有时这些网站会是合法的WordPress站点,只是被攻击者入侵并利用,因此当受害者登陆时,安全软件或电子邮件保护工具不会发出警报。

为了绕过目标大学登录页面上的 MFA(多因素身份验证)保护,攻击者还创建了欺骗双重MFA页面的虚假页面,以骗取发送给受害者的手机验证码。一旦完成上述操作,攻击者就能成功获得受害者账户的控制权。

在获取受害者的Office 365账户后,攻击者可访问相应的电子邮件账户,向其他人发送消息,以进一步进行网络钓鱼。此外,攻击者还可访问相关联的OneDrive和SharePoint文件夹中的个人敏感信息,并由此引发勒索危机。

由于HTM 文件要在浏览器中打开,因此从技术上讲,即使最后没有上当受骗,但从点击的那一刻起就已经存在安全隐患,最好的办法,就是对这种未经充分认证且来历不明的邮件直接删除。

参考来源:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)