各位FreeBufer周末好~以下是本周的「FreeBuf周报」,我们总结推荐了本周的热点资讯、优质文章和省心工具,保证大家不错过本周的每一个重点!

热点资讯

1、零售巨头遭受勒索攻击,黑客索要2.4亿美元天价赎金

2、美国新法案为金融机构制定勒索软件防御和响应指南

3、杀毒软件巨头McAfee将被收购,价值或超140亿美元

4、白帽黑客在 Pwn2Own Austin 2021 上赚了超过 100 万美元

5、调查显示,77%的Rootkit用于间谍目的

6、美国国防承包商频遭攻击,有可能涉及军事泄密

7、CISA发布306个已知漏洞目录,命令联邦机构及时修补

8、报告显示,91%的诱饵攻击都使用Gmail帐户

9、Android平台用户小心了,新恶意软件盯上了你们的Instagram账号

10、DDoS围攻全球VoIP供应商,通话中断成常态?

优质文章

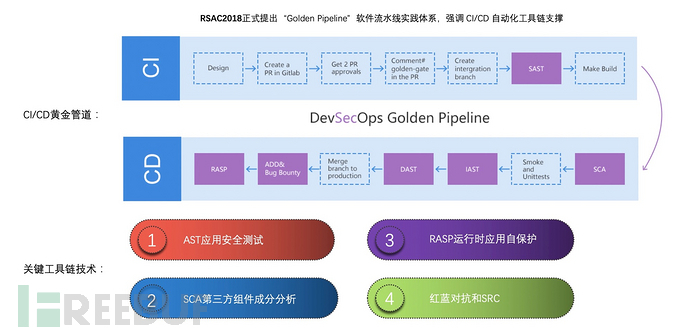

1、利用IAST实现应用安全测试自动化的必要性及价值

IAST是什么?交互式应用安全测试(Interactive application security testing IAST)是一个在应用和API中自动化识别和诊断软件漏洞的技术。

本文介绍了为什么要进行应用安全测试,洞态IAST原理及优势比较,如何利用洞态IAST交互式应用安全测试自动化的价值,以及洞态IAST应用安全检测在企业内落地实施建议。【原文链接】

本文介绍了为什么要进行应用安全测试,洞态IAST原理及优势比较,如何利用洞态IAST交互式应用安全测试自动化的价值,以及洞态IAST应用安全检测在企业内落地实施建议。【原文链接】

2、从JWT源码审计来看NONE算法漏洞(CVE-2015-9235)

SON Web令牌(JWT)是一个开放标准(RFC 7519),它定义了一种紧凑而独立的方法,用于在各方之间安全地将信息作为JSON对象传输。

由于此信息是经过数字签名的,因此可以被验证和信任。可以使用secret(HMAC算法)或使用“RSA或ECDSA的公用/私有key pair密钥对”对JWT进行签名。【原文链接】

3、APP渗透技巧 | 逆向app破解数据包sign值,实现任意数据重放添加

本期登场的目标虽不是SRC,但是整个漏洞的利用手法很有学习意义。目前在很多大厂的http数据包中都会添加sign值对数据包是否被篡改进行校验,而sign算法的破解往往是我们漏洞测试的关键所在。

本人在一些漏洞挖掘实战中经常发现在破解sign值后,在测试各类越权,重放等漏洞时一马平川,今天特此为大家带来这样一个精彩的实战案例。【原文链接】

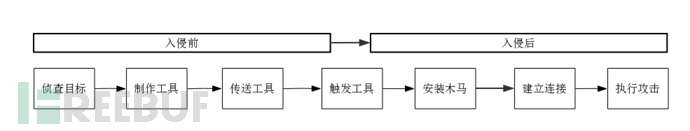

4、基于网络攻击链的安全防护思考

“网络攻击链”模型认为任何网络攻击都可以对应到上述七个步骤中,分析该模型每个步骤可能使用的攻击方法,可以为网络安全保障人员提供针对各个攻击环节的防护思路,建立精准、完整的网络安全防护体系,减少网络攻击给组织或机构带来的损失。【原文链接】

5、OSS密钥复用研究以及常用渗透利用方式总结

OSS渗透目前最常见的方式就是得到Secret Key,那么如果Secret Key并没有被泄露难道就不可以被利用了吗?答案是否定的。

自笔者上篇文章末尾的“全域名”泛滥后,笔者来给大家通过官方给出的API代码分析的方式分析一下Secret Key的复用问题,因为在这里,某里云官方给的demo同样是存在此问题的。【原文链接】

自笔者上篇文章末尾的“全域名”泛滥后,笔者来给大家通过官方给出的API代码分析的方式分析一下Secret Key的复用问题,因为在这里,某里云官方给的demo同样是存在此问题的。【原文链接】

省心工具

1、MailRipV2:一款功能强大的SMTP检查工具和破解工具

MailRipV2是一款功能强大的SMTP检查工具和SMTP破解工具,该工具基于Python 3.8开发,在“smtplib”的帮助下,该工具将允许我们检测常见的公共邮件传递组合列表中的有效SMTP登录凭证。该工具包含了字典和列表,其中包含了常见电子邮件提供商的详细信息以及SMTP服务器使用的最常见端口。如果缺少任何数据,MailRipV2则会使用“dnspython”来查找MX记录中的未知SMTP主机。【原文链接】

2、JadedWraith:一款功能强大的轻量级Unix后门

JadedWraith是一个功能强大的后门,可以监听TCP端口,也可以嗅探数据包中的ICMP数据包,并控制后门返回信息或继续监听。该工具基于类似PRISM的工具实现其功能,但与PRISM不同的是,JadedWraith使用了加密算法来对控制命令进行了混淆处理。【原文链接】

3、使用Python打造自己的信息收集工具

该篇章主要介绍如何编写自己的信息收集工具,主要流程如下:

1、向bing搜索引擎发起request请求,获取url数据;

2、使用正则表达式对获取的数据进行处理;

3、用多线程,对处理的数据进行二次请求,返回标题等数据;

4、使用openyxl模块,将数据保存为.xlsx格式。【原文链接】