小王斯基

小王斯基- 关注

根据Bleeping Computer 8月19日报道,一名尼日利亚初创公司的首席执行官(CEO)试图招募“内部人员”部署勒索软件,以获取赎金为公司注入资金。

报道称该CEO可能是受 LockBit 勒索软件团伙启发,试图用100万美元,招募相关公司内部人员引爆公司服务器上的勒索软件负载。

一百万美元的报价

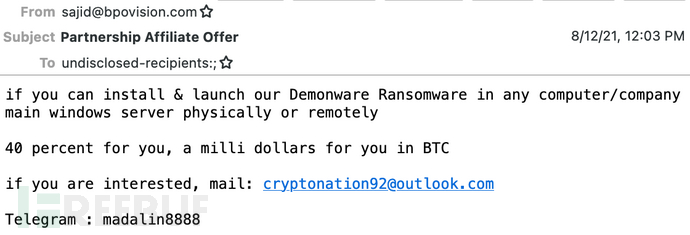

研究人员注意到电子邮件安全平台( Abnormal Security) 收件箱里出现异常了邮件。邮件信息出现的Demonware(也称为 Black Kingdom)是 GitHub 上可用的开源勒索软件项目,除此之外,邮件信息还显示,发件人支付100万美金,用于收件人在其公司部署恶意勒索软件的报酬。

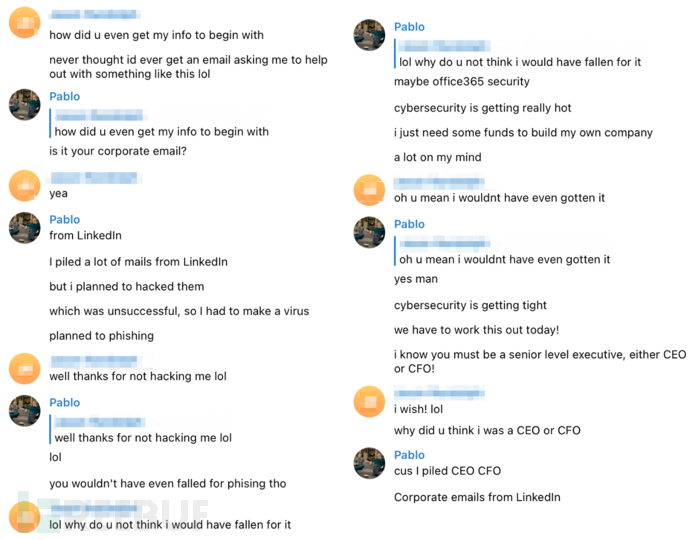

Abnormal Security 威胁情报总监 Crane Hassold 在博客中阐述,研究人员通过伪装成一名想要轻松赚钱的员公,接受了攻击者的聊天邀请,在对勒索行为分工后,攻击者却不断降低报酬,先是 250,000 美元,然后是120,000美元,这直观地表明他们不熟悉勒索软件游戏的玩法。

研究人员在开始与攻击者交谈之前,通过在线查找相关数据和分析其透露的人信息发现,攻击者作为一家位于尼日利亚的社交网络初创公司首席执行官,希望通过勒索软件获取资金支持自己公司的运行。

“借鉴”勒索方法

据BleepingComputer 报道称,LockBit 勒索软件团伙正在寻找企业内部人员帮助破解和加密其公司网络,支付数百万美元,作为员工提供允许访问网络的RDP、VPN 或公司电子邮件凭据的报酬。试想一下,在试图通过网络钓鱼破坏电子邮件账户未成功后,这位尼日利亚攻击者似乎无法想出一个更具有效的实施方法,于是LockBit 勒索软件团伙的方法就成了不二选择。

众所周知,尼日利亚作为商业电子邮件入侵 (BEC) 诈骗者的摇篮,社交工程是该国网络犯罪分子实施诈骗行为的常见策略,但当骗子选择了错误的目标时,往往计划适得其反,暴露出他们技术和经验的不足。

参考文章:https://www.bleepingcomputer.com/news/security/ceo-tried-funding-his-startup-by-asking-insiders-to-deploy-ransomware/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

即时讯息

即时讯息