空城HC

空城HC- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

网络安全公司Armis研究人员一组九个漏洞,这些漏洞统称为PwnedPiper,可被利用来对广泛使用的气动管系统 (PTS) 进行多次攻击。

攻击者可以利用这些漏洞进行广泛的恶意活动,例如进行中间人 (MitM) 攻击以更改或部署勒索软件。

Translogic PTS系统应用于全球3000多家医院,是医院静脉、动脉和毛细血管的气动管道系统,可以在整个医院内输送药物、血液和实验室样本。现代PTS系统是以IP连接的,这使它们能够提供更高级的功能。然而,尽管它们很流行,但这些系统的安全性从未被研究过。

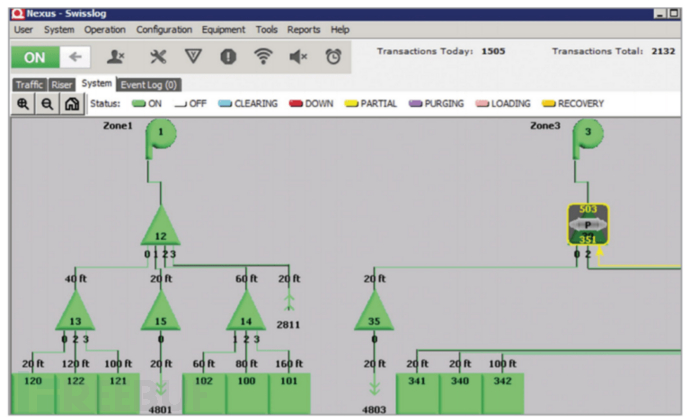

这些漏洞可能会给未经身份验证的攻击者提供root控制权,并可能让黑客接管Translogic Nexus控制面板。这9个关键漏洞位于Nexus控制面板中,Swisslog的所有当前型号的 Translogic PTS系统中都包含了这一面板。

Armis研究人员表示:“该设备的所有当前固件版本都容易受到这些漏洞的影响。”

以下是研究人员发现的九个漏洞:

CVE-2021-37161:udpRXThread下溢漏洞

CVE-2021-37162:sccProcessMsg溢出漏洞

CVE-2021-37163:可通过Telnet服务器访问两个硬编码密码

CVE-2021-37164:tcpTxThread 中的Off-by-3堆栈溢出漏洞

CVE-2021-37165:hmiProcessMsg溢出漏洞

CVE-2021-37166:GUI套接字拒绝服务

CVE-2021-37167:可用于PE的root运行用户脚本

CVE-2021-37160:未经身份验证、未加密、未签名的固件升级漏洞

Swisslog发布了Nexus控制面板7.2.5.7更新版本,修复了上述大部分漏洞,然而, CVE-2021-37160尚未修复。

通过入侵Nexus控制面板,攻击者可以进行侦察,包括从站点收集数据,例如使用PTS系统任何员工的RFID凭证、每个站点的功能或位置的详细信息,了解关于PTS网络的物理布局。如果攻击者接管了这个管道网络,可能导致包括拒绝服务 (DoS)、复杂的勒索软件或全面的中间人 (MiTM) 攻击,这些攻击可能会破坏目标医院的关键内部运作。

Armis联合创始人兼首席技术官Nadir Izrael表示:“这项研究让隐藏在人们视线中但仍然是现代医疗保健的重要组成部分的系统为大家所了解。此外,患者护理不仅取决于医疗设备,医院的运营基础设施也是保护医疗保健环境的重要里程碑。”

攻击场景

Armis提供了一个攻击场景概述这些漏洞攻击过程。在该场景中,攻击者可以访问低级物联网 (IoT) 设备进入医院网络,例如连接到互联网的IP摄像头。随后他们可以访问医院的内部网络并进入Translogic PTS系统。之后再利用5个PwnedPiper漏洞来实现RCE。

攻击者除了利用漏洞获取登录信息,例如,使用PTS系统的任何工作人员的RFID凭证、有关系统的详细信息以及PTS网络的布局。攻击者还可以进行横向移动攻击,破坏所有Nexus 站点,例如医院的血库、药房或实验室,将医疗物品困在传输管道中,并关闭站点,在其显示屏上张贴勒索软件说明。

报告显示:“在这种动荡的状态下,医院的运营可能会严重脱轨,向部门供应药物、及时交付实验室样本,甚至向手术室供应血液单位,都取决于PTS的持续可用性。”

先进性背后的安全问题

Translogic PTS系统是一个先进的系统,因为它可以与医院其他系统集成。虽然集成带来了多种好处,例如通过RFID进行员工身份验证,但这也意味着系统之间共享的信息可能会在系统受损的情况下被攻击者泄露或操纵。

Armis 给出了一些PTS可能出现的问题示例:

PTS系统与Swisslogic的WhoTube卡访问系统集成,该系统允许工作人员使用RFID卡进行身份验证,限制对PTS站的访问,并允许使用安全传输,其中只有当某个人出示他们的RFID时,承运人才会获取某个人的卡/密码。

研究人员解释说:“虽然这些类型的高级功能增强了系统的物理安全性,但如果PTS系统遭到破坏,它们也会将员工记录和他们的RFID凭证暴露给潜在的攻击者。”

PTS系统控制物品流过管道速度,因此利用该系统可以调节紧急物品的运输速度。例如,攻击者可以通过加速传输来损坏敏感产品,例如血液制品。

PTS系统还提供了一个警报消息解决方案,可以与医院的通信解决方案集成,实现对交付的承运人的通知和跟踪,并就系统中的任何故障向PTS系统的维护人员发出警报。然而,攻击者一旦滥用这些通信则会干扰医院的工作流程。

研究人员建议,较好的防护措施包括通过使用网络分段来加强对PTS解决方案等敏感系统的访问,以及通过严格的防火墙规则限制对此类设备的访问。

参考来源:

‘PwnedPiper’: Devastating Bugs in >80% of Hospital Pneumatics

PwnedPiper flaws in PTS systems affect 80% of major US hospitals

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)