kirazhou

kirazhou- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一个高危漏洞正在影响全球约30%使用Qualcomm Mobile Station Modem(移动站调制解调器(MSM))芯片的移动手机。

移动站调制解调器是高通公司于1990年初设计的片上系统(SoC),多年来,安全研究人员经常将这一组件作为研究目标,例如通过发送SMS或精心制作的无线电数据包,寻找远程攻击移动设备的新方法。

最近,Checkpoint的研究人员在高通移动站调制解调器中发现了一个缓冲区溢出漏洞(CVE-2020-11292),攻击者可以利用该漏洞触发内存损坏并在手机上执行任意代码。

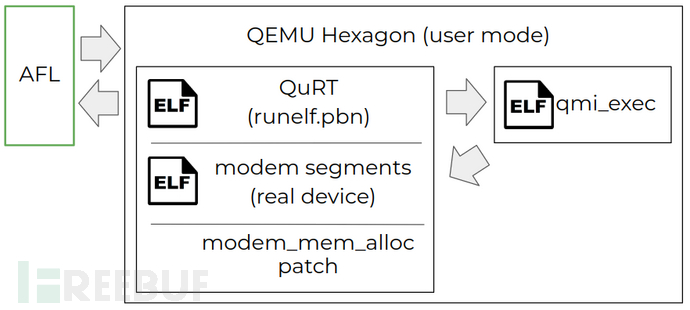

调制解调器模糊测试方案

漏洞位于高通MSM接口(QMI)中,该协议是一种专有协议,用于在调制解调器中的软件组件与其他外围子系统之间进行通信。攻击者可以通过QMI接口向MSM组件发送格式错误的Type-Length-Value(TLV)数据包来触发漏洞——将无线通信或多媒体内容中的数据包发送到设备,由有漏洞的QMI接口解析。

由于多年来SoC进行了更新,以支持2G、3G、4G和5G蜂窝通信。目前使用高通MSM芯片的设备包括Google、三星、LG、小米和One Plus等出售的高端智能手机型号,此次漏洞的影响范围非常之广。

漏洞修复时间轴

| 2020年10月8日 | 漏洞报告和POC发送至高通 |

2020年10月8日 | 高通确认该报告,并将其分配给QPSIIR-1441进行跟踪 |

2020年10月15日 | 高通公司确认了漏洞,并将其定为高危漏洞 |

2021年2月24日 | Check Point要求提供漏洞的CVE-ID,并确认披露日期为2021年4月 |

2021年2月24日 | 高通公司通知Check Point CVE-ID为CVE-2020-11292 |

2021年5月6日 | 公开披露 |

目前全球有30%移动手机上应用了QMI,但大众对于这一攻击媒介的作用却知之甚少。此次发现的漏洞让攻击者可以将恶意代码从Android注入调制解调器,从而访问用户的呼叫历史记录和SMS,甚至可以”窃听“用户的对话。此外,黑客还可以利用此漏洞来解锁SIM,从而消除服务提供商对移动设备加上的限制。

正因为漏洞的危害性,Check Point表示不共享该漏洞的所有技术细节。与此同时,高通也发布了修复程序,并且通知了所有Android供应商。不过补丁应用仍然需要时间,而这一过渡期意味着仍然有大量的设备遭受风险。

参考链接

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

kirazhou的安全杂谈

kirazhou的安全杂谈

渗透测试

渗透测试