今年的Pwn2Own 黑客大赛,依旧是白帽黑客的狂欢。

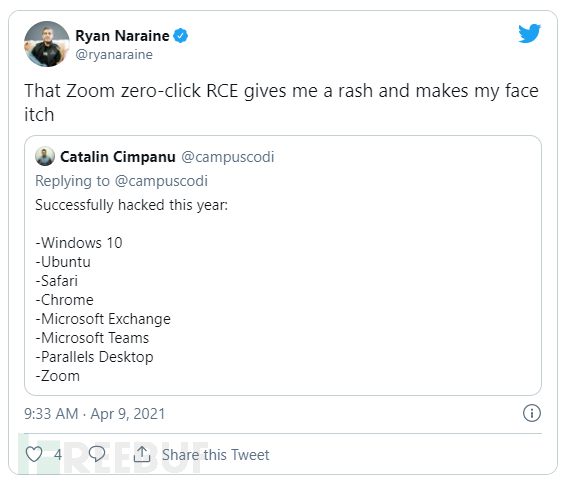

作为Pwn2Own历史上规模最大的活动之一,此次累计有23次独立的黑客尝试,涉及10 种不同产品,包括网络浏览器、虚拟化、服务器等。尝试目标则涵盖了Microsoft Exchange、Parallels、Windows 10、Microsoft Teams、Ubuntu、Oracle VirtualBox、Zoom、Google Chrome和Microsoft Edge。

总奖金池超过150万美元的奖励,成为众多白帽黑客的“囊中之物”。

Day1:尝试7次,成功5次

Safari 漏洞,斩获10万美元奖金

来自RET2系统公司的Jack Dates利用Safari中的整数溢出和OOB写入,实现内核级代码执行,为自己赢得了10万美元,并获得10个Pwn积分。

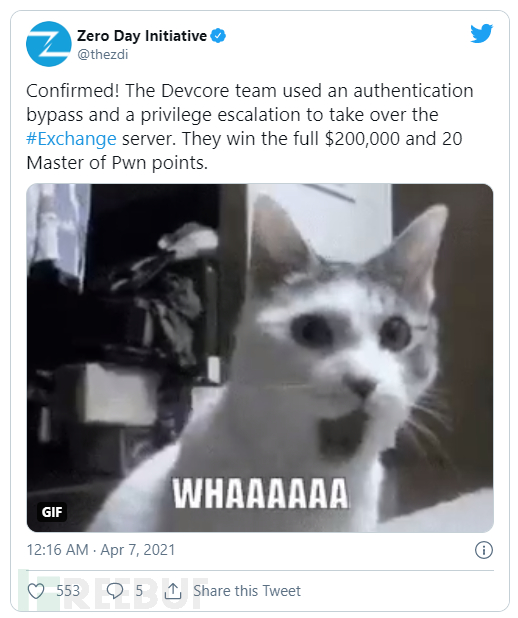

Devcore团队成最大的赢家

Devcore团队通过链接身份验证绕过和本地特权升级漏洞来接管Microsoft Exchange服务器,从而获得了20万美元的收入。该团队还获得了20点Pwn积分。

Day2 :尝试8次,成功7次,部分成功1次

三重缺陷,触发Zoom零交互漏洞

在荷兰研究人员 Daan Keuper 和 Thijs Alkemade的配合下,一个有趣但严重的Zoom漏洞被曝出。两人利用三重缺陷,在没有用户交互的情况下,就利用Zoom应用获得了目标PC的完全控制权。在整个攻击场景中,受害者会看到会议邀请,但即使受害者没有单击任何内容,也会触发错误链。

这个漏洞为两人赢得了20万美金和20点Pwn积分。

Chrome渲染器和Microsoft Edge利用

Day2第二高奖金则落入Dataflow Security的安全研究人员Bruno Keith和Niklas Baumstark手中。他们通过Typer Mismatch错误,成功利用Chrome渲染器和Microsoft Edge,获得了10万美金的收入。

Day3:尝试8次,成功4次,部分成功4次

L3Harris Trenchant的Benjamin McBride瞄准了虚拟化类别中的Parallels Desktop;

Vincent Dehors针对Ubuntu桌面完成本地提权;

研究员Da Lao使用OOB写入成功完成了在Parallels中的 guest-to-host逃逸;

Marcin使用了一个Use-After-Free(UAF)漏洞,进行windows10提权。

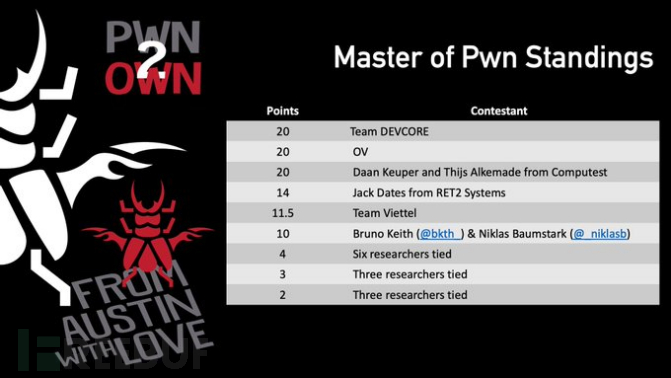

大赛落幕,3组平局

尽管进行了为期三天的比赛,但在第三天结束时,有三支队伍并列领先:,分别是Devcore、OV、daankeuper和thijsalkemade的两人组。

此外,今年并没有将苹果产品作为主要攻击对象,而是多次看到了白帽黑客对于Windows 10,Microsoft Exchange和Parallels Desktop等的尝试,而令人印象最深刻的则是第二天的Zoom零交互漏洞,至于特斯拉Model 3汽车,今年似乎“无人问津”,没有参赛者试图进行破解。

针对相关漏洞,Pwn2Own给予苹果等厂商90天的时间完成修复,因此可以关注后续厂商安全更新。