kirazhou

kirazhou- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

去年,我们写过一篇文章《当黑客入侵咖啡机,可以做什么?》,分享了Smarter的物联网咖啡机的漏洞,可以让黑客远程打开咖啡机的加热器、加水、旋转磨豆机甚至显示赎金消息。

在最近,商用Nespresso咖啡机同样“丑闻缠身”,可能会被黑客入侵,自行修改购买咖啡的资金额度。

据悉,受影响的是欧洲的某些Nespresso Pro机器,而攻击源于这些机器使用的 MIFARE Classic无线智能卡支付系统使用了不安全的技术。

早在2008年,就有研究人员逆向Mifare Classic智能卡的芯片,发现了Mifare Classic的安全风险。当时的研究结果表明,利用一个只需8M RAM运行的小程序就能恢复Cypto1的密钥,还能依旧加密数据推断 Crypto1的后续加密轨迹。芯片制造商NXP Semiconductor就建议客户采用其Mifare Plus卡,该卡依赖于更强大的加密技术(AES-128)。然而,Nespresso的某些咖啡机仍基于不安全的Mifare Classic。

因此,研究人员Polle Vanhoof的实验开始了。

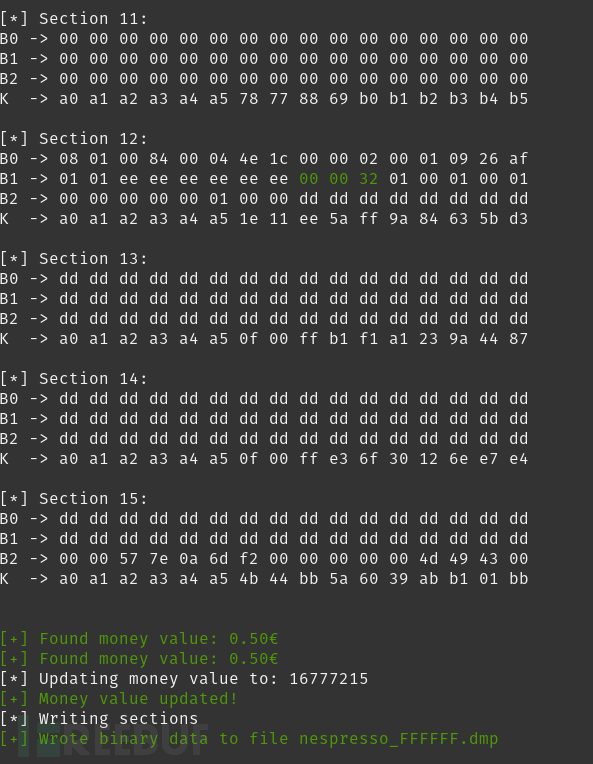

他使用的工具包括NFC读卡器、nfc-mfclassic(一种Mifare Classic命令行工具)、mfoc(一种Mifare Classic离线密钥破解工具),以及一个Python分析脚本。

假设卡的购买价值是直接保留在卡本身,而不是在某些集中式服务器上,那么首先,Polle Vanhoof进行了一次咖啡购买,以查看二进制数据在何处发生了变化,从而导致支付卡额度扣除。识别出读卡器扣费时的加密传输内容后,他修改了代表余额数据(以欧分为单位)的三个字节(2的24次方-1),使用 nfc-mfclassic 工具将167772.15 欧元重新写入卡中,当然,这个数额可以随便写,这也就可以实现“无限次”咖啡购买,做到真正的咖啡自由了。

物联网设备的安全问题一直以来受到广泛关注,但依旧有很多厂商忽略了安全问题,不及时修复漏洞。目前,研究人员建议Nespresso升级其智能卡,并将货币价值存储在远程服务器上而不是智能卡上。

物联网设备的安全问题一直以来受到广泛关注,但依旧有很多厂商忽略了安全问题,不及时修复漏洞。目前,研究人员建议Nespresso升级其智能卡,并将货币价值存储在远程服务器上而不是智能卡上。

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

kirazhou的安全杂谈

kirazhou的安全杂谈

My Freebuf

My Freebuf

Oh Freebuff My Freebuf

Oh Freebuff My Freebuf