Kriston

Kriston- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

事件回顾

Lucifer僵尸网络于上个季度首次出现,它会同时感染Windows和Linux设备,使用TCP,UDP,ICMP,HTTP协议并欺骗流量源的IP地址。

8月Mirai变种通过CVE-2020-5902漏洞攻击BIG-IP产品。该漏洞可用于执行任意命令,上载和删除文件,禁用服务以及运行JavaScript脚本。

网络犯罪分子向世界各地的组织发送比特币勒索邮件,赎金从5 BTC到20 BTC不等,若拒绝付款就会进行持续的DDoS攻击。

8月和9月初,新西兰的一些组织受到打击,包括新西兰证券交易所(NZX),印度银行YesBank,PayPal,Worldpay,Braintree和其他金融公司也在受害者名单中。DDoS比特币勒索影响了许多欧洲ISP,但不确定是否由同一组织发起。

9月底,匈牙利的金融和电信公司被DDoS攻击,垃圾流量来自俄罗斯,中国和越南。

9月初,网络犯罪分子对新闻机构UgraPRO发起攻击,垃圾流量来自俄罗斯和国外的IP地址,每秒的请求数量超过5,000。

第三季度趋势

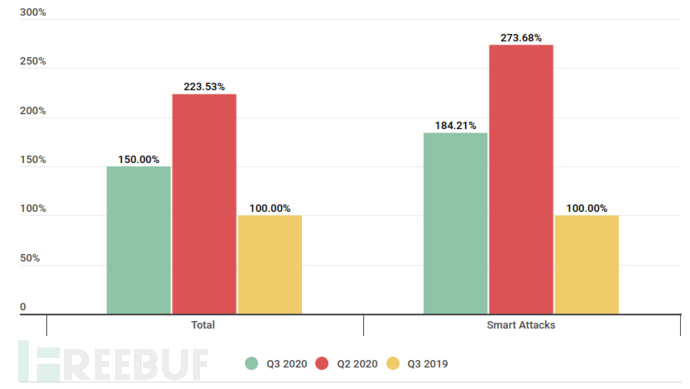

在第三季度DDoS攻击各项指标显着下降,与2019年同期数据相比,总攻击次数增加了1.5倍,智能攻击次数几乎翻倍。

本季度中,在冠状病毒流行全球市场稳定情况下,远程工作已不再是新闻,公司已经适应了新的工作模式,IT部门已经填补了远程基础架构中的漏洞并加强了关键节点,适合攻击的目标减少。

加密货币市场增长。例如,以太坊价格在第三季度的明显上涨。挖矿和DDoS竞争激烈,许多僵尸网络可以同时实现这两种功能,并且根据收益选择将资源定向到何处。在第三季度,某些僵尸网络可能已切换到采矿任务。

季度要点

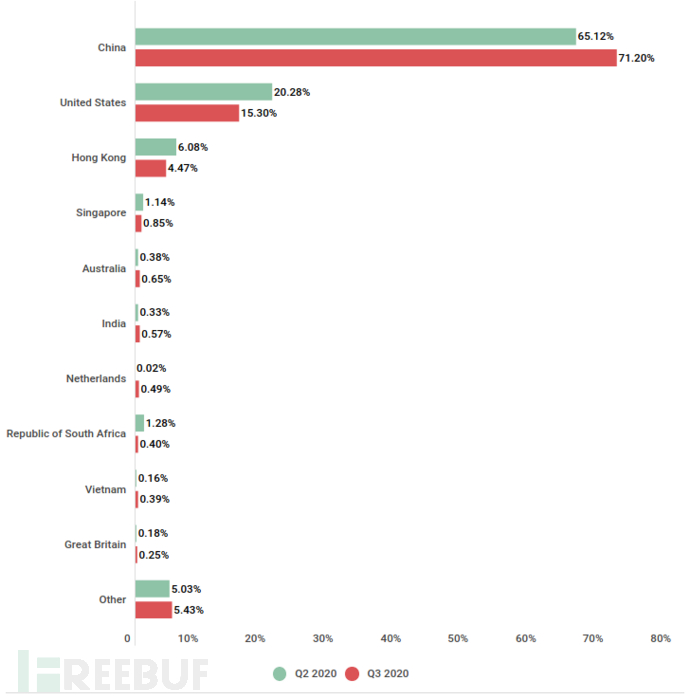

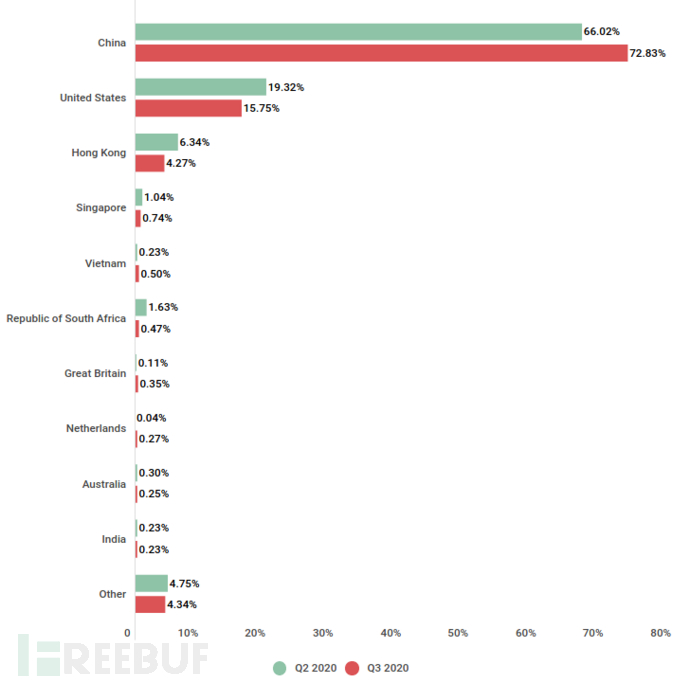

1、在攻击次数和目标数量方面,TOP3保持不变:中国(71.20和72.83%),美国(15.30和15.75%)和香港(4.47和4.27%)。

2、按目标数量排名中,亚洲显着下降:香港下跌了2.07个百分点,新加坡0.3分。中国除外,中国的目标份额上升了6.81个百分点。

3、第三季度的攻击次数下降。

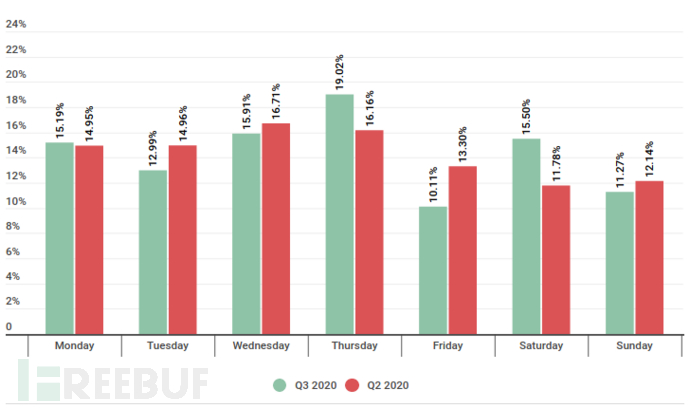

4、DDoS僵尸网络在周四最为活跃,周五明显下降。

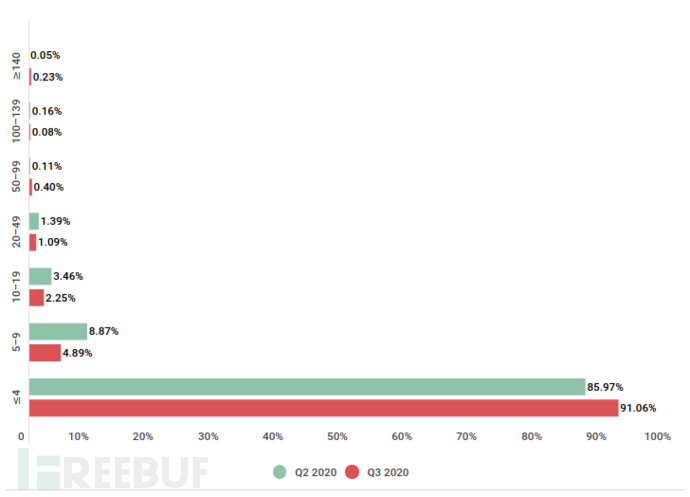

5、就持续时间而言,第3季度远远落后于第1季度,但有两次记录的攻击持续时间超过10天(246和245小时),持续5–9天的攻击次数(12次持续121-236小时的攻击)增加。

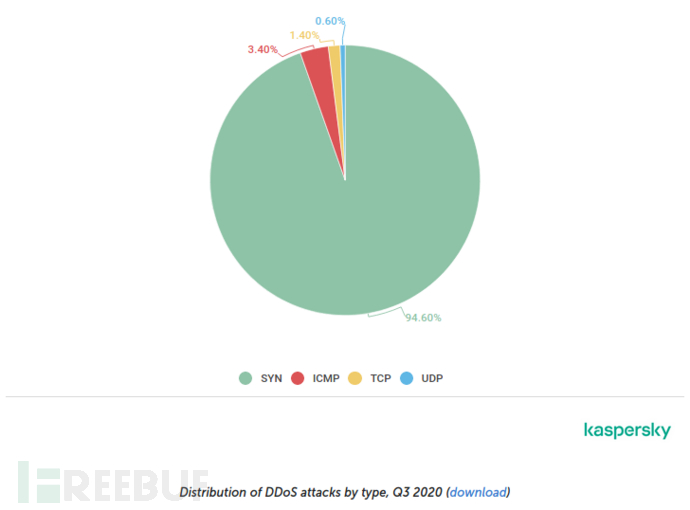

6、按类型划分的攻击分布没有任何变化:SYN泛滥仍然是主要工具(94.6%),ICMP攻击占3.4%,HTTP泛洪得不到0.1%。

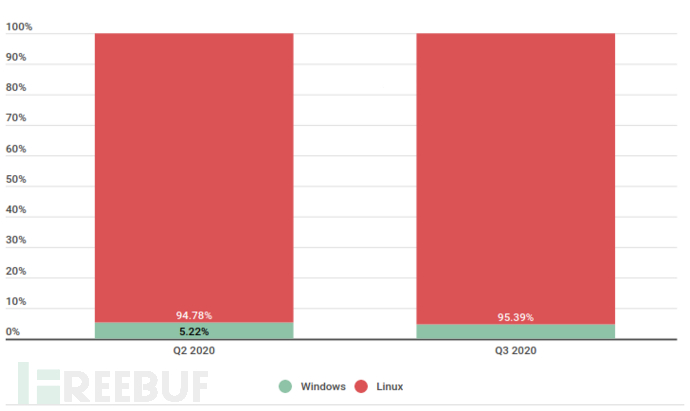

7、Linux僵尸网络仍然领先于Windows僵尸网络,占攻击总数的95.39%(比上一季度增长0.61%)。

地理分布

今年以来攻击次数排名前三的是:中国(71.2%,较第二季度增长6.08个百分点),美国(15.3%,下降4.97个百分点)和香港(4.47%,下降1.61个百分点)。

新加坡,澳大利亚和印度都有所提升(分别从第五位上升到第四位,第六位上升到第五位,第七位上升到第六位),南非则从第四位上升到第八位。

攻击目标地理分布未发生明显变化,前三名与上一季度相同:中国,美国,香港。中国目标份额增长了6.81个百分点。美国下跌3.57个百分点后,香港下跌2.07个百分点。

攻击数量分析

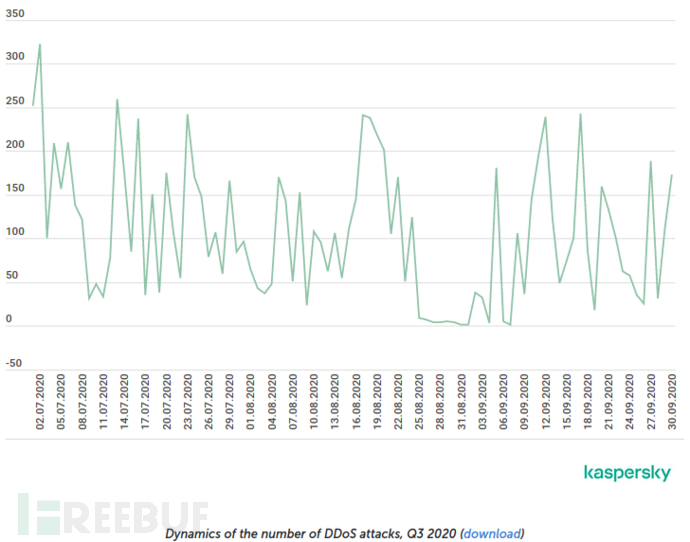

本季度攻击次数差大。在活动高峰时,DDoS打破了上一时期记录:7月2日记录了323次攻击(4月为298次),8月31日和9/1/7只发生了一次攻击。

持续时间和类型

第三季度平均攻击时间缩短。大部分攻击(91.06%)持续了四个小时,4.89%持续5–9小时,2.25%持续10-19小时,2.09%持续20-49小时,0.4%持续50–99小时,0.08%持续100-139小时。

不同类型的攻击分布没有变化,SYN泛滥第三季度为94.6%,第二季度为94.7%。 ICMP小幅下降(从之前的4.9%下降到3.4%),TCP攻击占1.4%,UDP攻击占0.6%,HTTP攻击很少。

第三季度,Windows僵尸网络份额继续下降。

总结

与上一季度相比,网络犯罪分子更喜欢欧洲的目标,日本和韩国等亚洲国家吸引力较弱,但对中国的兴趣仍然很高。短期和超短期攻击以及多日攻击数量都有所增长。

预计Q4指标将与2019年底的指标相当,经过近两年的增长,DDoS市场或趋于稳定。由于圣诞节和新年,第四季度通常是最热闹的时间段。年末攻击通常比第三季度高30%左右。

原文链接

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee2022)