【更新】

4月9日,WannaRen勒索病毒作者主动公开RSA私钥。经分析和验证后,该私钥确实可用,可成功利用解密器解密文件。

据网上公开资料,该勒索为国人编写,中招者大部分都为消费端用户,传播方式、极有可能在QQ群、论坛、下载站,外挂、KMS激活工具等进行传播,但是也不排除水坑的可能性。

截止目前,该病毒作者提供的比特币钱包未收到任何赎金,而该作者也已经停止下发、传播“WannaRen”勒索病毒。

解密密码计算工具发布

工具下载地址:

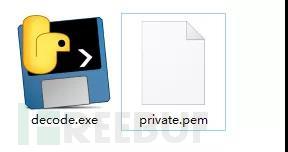

将decode.exe和private.pem放在同一目录下:

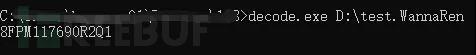

命令行参数如下:

Decode.exe 被加密文件的全路径:

会自动计算解密的密码,上图密码为‘8FPM117690R2Q1’。

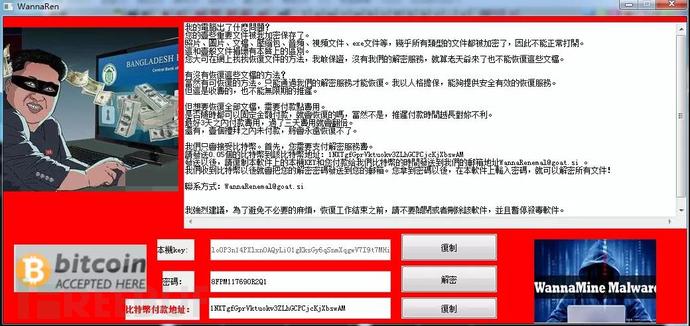

之后找到勒索软件释放的解密器“@WannaRen@.exe”,如下图:

在密码栏填入上述生成的8FPM117690R2Q1,点击解密即可恢复所有被加密的文件:

WannaRen勒索病毒解密密钥

-----BEGIN RSA PRIVATE KEY-----

MIIEowIBAAKCAQEAxTC/Igjuybr1QbQ1RmD9YxpzVnJKIkgvYpBrBzhsczHQ8WeC

7ikmC5jTbum1eCxTFTxvtnONEy2qDbnSS5fbK/lxYExj6aDLKzQxXCOVSdSQCesW

g1i5AAdUC9S246sdS9VKxT0QL24I+SG+ixckBhcB+ww6z47ACegoH0aLDwvRvehZ

Ycc1qFr1lhRXQpHunrlg4WRphH5xBbszOI+dFRDOpprnbN56CHoLb0q1SzzV3ZFA

FF6Df68Pux1wMHwEXbULRHo5AIZJPJq8L9ThWVsj6v42jAjJQ8m8bRh0+Jz4Rohk

WwPgL+VFxDG2AiiCU5/yLNoQX0JM9VWBxy6Z3QIDAQABAoIBADi/KoH06CMNtn7O

CXbTepgGiKKcCVGMTHak8OgHCM6ty19tVnSLSvOTa2VDxIFs4AwAdHWhEzwtq/5/

N1GhxeUFx+balPYq28z3HC1T4CZ7EWiJStVJtxOXCEzPTkJ+f9PO8dGJHRtJIzPu

zhLg+fD2tg81GceZYRJ4yPMXLfWKA5DmGkRv/1Usq5zvMClLdrmw/q2rnCbRLdeE

EAzSAi9kqsnEaZKfCbXb/gby+bUwAgn7mxs+CJ611hzD/r2w9dgXkaUJYuKRRv+B

GlQHBRQ7hXogkIzeaGqmw8M3xko7xzADsytFYxt2Kthuww2YV4E6Q1Hl4bBW0q+g

w+jSolECgYEA0Tnns+LaqMd5KCQiyWlCodQ2DtOMOefhIrJbRhdAkAq6FtVICxkL

nIJL0gmo4T/zDaMr8vsn7Ck+wLjXUsYt1/EulLtVnuH76FU0PkjJqBdre5Gjf23/

YGHW7DJEoH3p/7DIgV4+wXPu6dD+8eECqwm1hLACOxkfZnOFZ1VGxeMCgYEA8UYH

jaA69ILlz0TzDzoRdTmam6RDqjsVO/bwaSChGphV0dicKue25iUUDj87a1yLU5Nq

t0Kt0w1FL/iile1Eu4fe4ryukPGw2jAZh/xq7i2RRSFLXim5an9AbBVQ55478AJa

sTaIOSoODgBspsBLShnXQRKEfwYPv2GthhcJLT8CgYAssRDERQ3uBYXkxCtGGJzq

Enllm1yVtelKTwzeIPNikVgErpRQAo6PZOmrOPMBAnb5j8RAh9OUR48m/ZTJEpoS

SWtoy8dTQ/RaQXECaOviYvZLk+V3v9hQDzYoh+hO2/aS7oE12RrQmeILwd/jbOvz

+wPyDuK7GvexG7YAR5/xfwKBgQCA8p6C0MnxeCv+dKk60BwYfKrm2AnZ5y3YGIgw

h2HS5uum9Y+xVpnnspVfb+f/3zwPdNAqFZb1HziFBOtQGbkMSPeUUqcxjBqq4d4j

UYKMvQnQ2pR/ROl1w4DYwyO0RlteUMPLxotTkehlD1ECZe9XMSxb+NubT9AGxtuI

uLMM3QKBgGl0mYCgCVHi4KJeBIgabGqbS2PuRr1uogAI7O2b/HQh5NAIaNEqJfUa

aTKS5WzQ6lJwhRLpA6Un38RDWHUGVnEmm8/vF50f74igTMgSddjPwpWEf3NPdu0Z

UIfJd1hd77BYLviBVYft1diwIK3ypPLzhRhsBSp7RL2L6w0/Y9rf

-----END RSA PRIVATE KEY-----

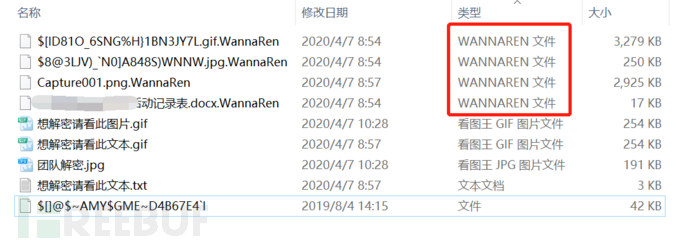

近日,网络开始传播一种新型勒索病毒“WannaRen”,据部分网友表示,该类型的勒索病毒可以加密Windows系统中几乎所有的文件,并带有后缀.WannaRen。

多数样本实为非加密程序

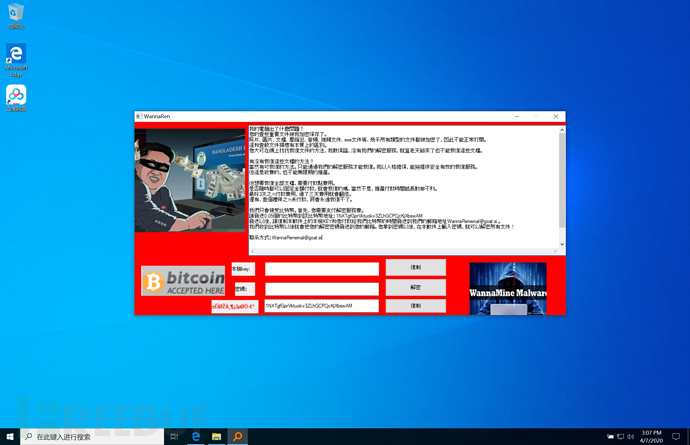

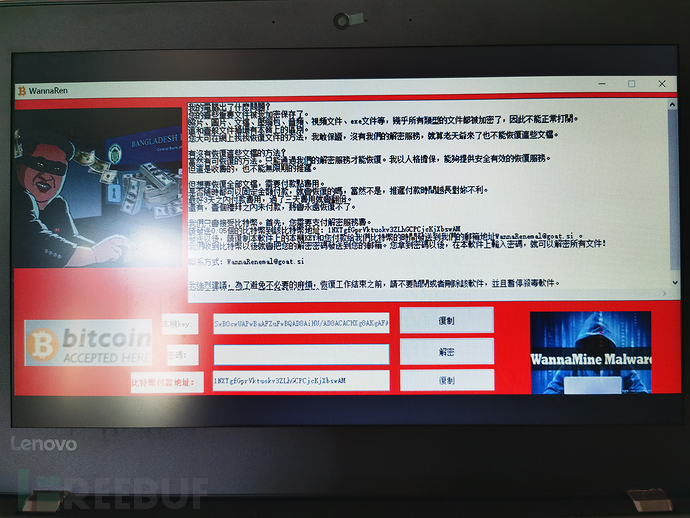

其中,该勒索软件的赎金为0.05个比特币。用户中招后,会弹出一个窗口,发送勒索内容,指导用户缴纳赎金。从中可以看出的是勒索内容语言为繁体,邮箱地址显示为WannaRenemal@goat.si。

此外,勒索软件攻击者还规定了缴纳期限,“最好3天内付款费用,过了三天费用就会翻倍。还一个礼拜之内未付款,将会永远恢复不了”。

早期勒索事件发生初期,知乎用户@Arision.Y透露其群内成员中招经历:

第一名成员电脑(windows 10)感染时,安装火绒的杀毒软件,未开启进程监控,无木马病毒报告,即感染文件被加密,后缀名.WannaRen,怀疑是Wannacry永恒之蓝变种

第二名成员(windows7)感染时,360安全卫士处于运行状态,进行第一时间查杀,仍然感染了病毒。

截至目前,在各类贴吧、社区报告PC设备中招求助人数急剧上升,WannaRen对Windows7、Windows10、Windows XP等系统均有感染。

因其相似的勒索行为,有网友怀疑该病毒是永恒之蓝WannaCry的变种,但据最新消息反馈,该病毒并不利用永恒之蓝漏洞。

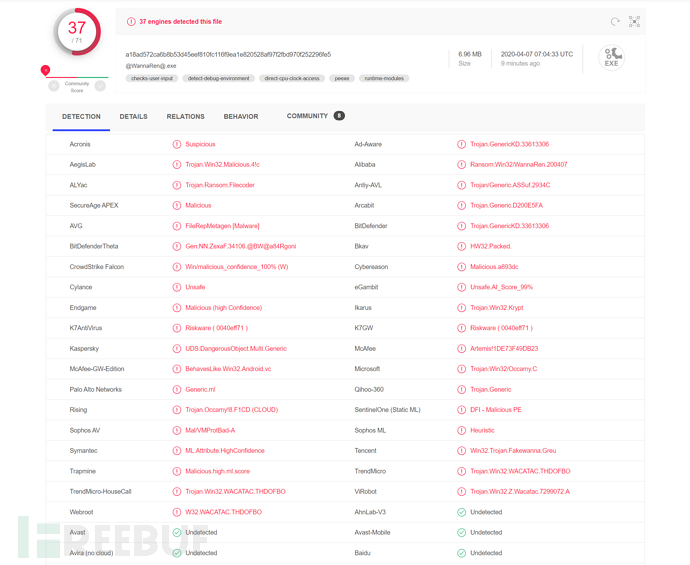

截至发文,检测网友上传的病毒样本可以看到,目前已有37个主流杀毒软件已经可以检测到WannaRen病毒,比如360、腾讯等厂商。

然而,目前中招用户被勒索的文件还是无法解密。 随后,360等杀毒厂商开始支持病毒查杀,但是对勒索文件仍无法解密。

查询攻击者提供的比特币地址可以看到交易次数和总数均为0,目前中招的用户中尚且还没有缴纳比特币赎金的。

本文将持续跟进最新消息。在此提醒广大网友,对于网上下载的图片、软件、文件等应提高警惕,不要随意下载来历不明的文件;保持电脑安装的防护软件持续开启状态,及时更新病毒库,以便实时扫描新增的本地文件。

参考来源:

2.勒索病毒,后缀.WannaRen,求助大神解锁文件!!有重谢

*本文作者:Sandra1432&shidongqi整理,转载请注明来自FreeBuf.COM