kirazhou

kirazhou- 关注

以网络钓鱼邮件攻击企业闻名的FIN7 APT组织,正在针对企业网络发动新一轮的攻击。

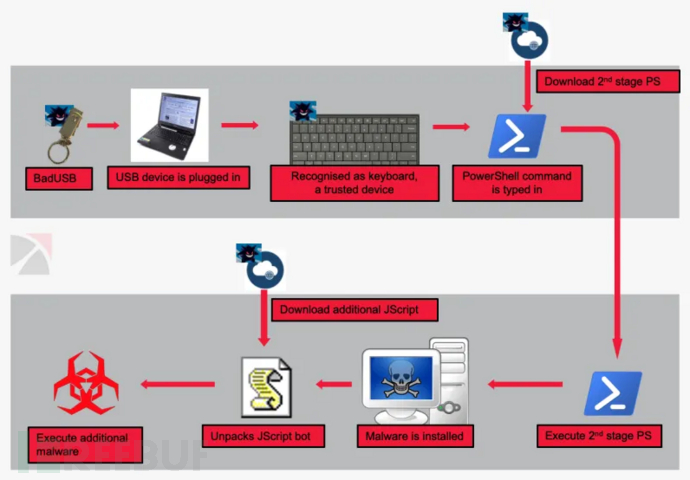

该组织部署了新的战术,通过美国邮政服务(USPS)给目标企业的人力资源(HR),信息技术(IT)或执行管理(EM)等部门的员工邮寄包裹,包裹中一般包含USB设备、礼品卡等。当员工将USB设备插入计算机时,会注入命令以下载并执行以GRIFFON跟踪的JavaScript后门。

攻击案例

Trustwave的专家分析了其中一次攻击。该网络安全公司的一位客户收到了一个邮件,据信是百思买(Best Buy)给到其忠实客户的50美元礼品卡。其中还包括一个看似无害的USB驱动器,声称里面包含一个物品清单。

这样的包裹被发送给多家企业,包括零售业、餐饮、酒店。武器化的USB设备模仿用户击键特征,启动PowerShell命令从远程服务器检索恶意软件。专家们观察到恶意代码联络域名与IP地址位于俄罗斯。

事实上,攻击者很容易找到像Arduino这样的开发板,进行配置为模拟键盘等人机界面设备(HID),并启动一组预先配置的击键来加载和执行任何类型的恶意软件。分析中,研究人员检查了驱动器上是否有序列号等字样。在印刷电路板驱动器的顶部,看到了“HW-374”。通过谷歌搜索,很快地在shopee.tw上搜索到一个“BadubLeonardoUSBATMag32U4”出售。

该USB设备使用Arduino微控制器ATMEGA32U4,并编程模拟USB键盘。由于PC默认情况下信任键盘USB设备,一旦插入,键盘模拟器就会自动插入恶意命令。然后Powershell脚本运行第三阶段JavaScript,收集系统信息并删除其他恶意软件。根据FBI的警告,一旦收集到目标的信息,FIN7组织就开始横向移动以获取管理权限。在收集到的信息发送到C&C服务器之后。主Jscript代码会进入一个无限循环,在每个循环迭代中睡眠2分钟,然后从命令和控件获取一个新命令。

总之,一旦USB控制器芯片被重新编程用于其他用途(如模拟USB键盘),这些设备就可以被用来发动攻击,并在用户不知情的情况下感染他们的计算机。再加上这些设备非常便宜,任何人都可以随时使用,这也意味着攻击者野外利用这些技术和设备只是时间问题。

可能很快,攻击者将从简单的USB闪存转移到更高级的攻击方案,例如USB电缆(例如#USBsamurai或#EvilCrow)。攻击者在其内部使用“恶意植入物”可以进行 BADUSB类型的攻击。再比如鼠标或USB风扇中嵌入“WHIDelite”……

*参考来源:securityaffairs,kirazhou编译整理,转载请注明来自 FreeBuf.COM。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee2022)