木木非

木木非- 关注

微软昨日宣布成功破坏了Necurs恶意软件的僵尸网络,该僵尸网络已感染了全球超过900万台计算机,并劫持了其大部分基础设施。

僵尸网络的取缔是来自35个国家/地区的国际警察和私人科技公司协调行动的成果。

此次取缔成功主要在于研究人员对Necurs恶意软件采用的域生成算法(DGA)的成功破解,该算法使恶意软件活动反复进行。

DGA从根本上说是一种定期生成新域名的技术,可帮助恶意软件背后攻击者不断切换C&C服务器的位置,并保持与受感染设备的不间断数字通信。

然后,我们能够准确地预测在未来25个月内创建的超过600万个独特域名。微软将这些域名报告给了他们在世界各国的注册管理机构,这样就可以阻止该网站成为连接基础设施僵尸网络的一部分。

此外,在法院命令的帮助下,微软还获得了美国基础设施Necurs僵尸网络的控制,攻击者利用僵尸网络传播恶意软件,进一步扩大感染设备数量。

通过控制现有网站并抑制注册新网站的能力,对僵尸网络的破坏威力巨大。

Necurs于2012年首次被发现,是世界上最多产的垃圾邮件僵尸网络之一,它通过银行恶意软件、加密劫持恶意软件和勒索软件感染设备系统,然后进一步滥用它们向新的受害者发送大量垃圾邮件。

Necurs为避免被目标计算机检测,并长期开展活动,其利用内核模式rootkit禁用了包括Windows防火墙在内的大量安全应用程序。

在2017年,Necurs开始活跃起来,传播Dridex和Locky勒索软件时被注意到,每小时可向全球计算机发送500万封电子邮件。

BitSight的研究人员在昨日发布的另一份报告中说:“从2016年到2019年,Necurs是犯罪分子发送垃圾邮件和恶意软件的最主要方法,利用电子邮件在全球传播恶意软件的90%都使用了这种方法。”

微软说:“比如在58天的调查中,我们观察到一台感染Necurs的计算机发送了总共380万封垃圾邮件,潜在的受害者多达4060万。”

在某些情况下,攻击者甚至开始对受害者进行勒索,索要赎金,以婚外情威胁受害人,声称要给受害人的家人、朋友、同事等发送证据。

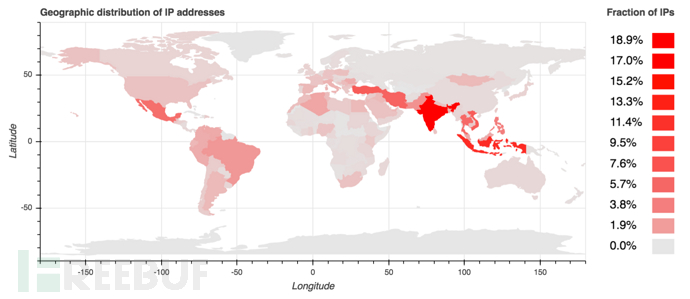

根据研究人员发布的最新统计数据,印度、印度尼西亚、土耳其、越南、墨西哥、泰国、伊朗、菲律宾和巴西是受到Necurs恶意软件攻击最多的国家。

*参考来源:Thehackernews,Sandra1432编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)