深信服千里目安全技术中心

深信服千里目安全技术中心- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

概述

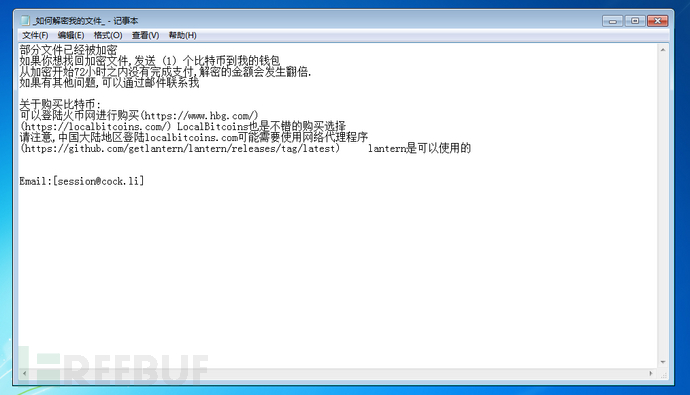

勒索圈有个任性的病毒家族Satan,无论比特币价格如何波动,解密要价都是1 BTC。此次,趁着比特币价格回暖,Satan勒索病毒推出了最新的变种,通过勒索提示信息,可以发现该变种实现了更完整的国产化,作者会提示用户通过火币网购买比特币,或者安装lantern在LocalBitcoins上进行购买,通过这些迹象猜测,Satan团伙中可能加入了某些中国黑客。

被加密的文件后缀为[密钥].session。

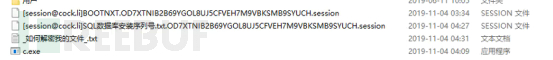

病毒母体为c.exe,文件编译的时间为11月3号。

勒索追踪

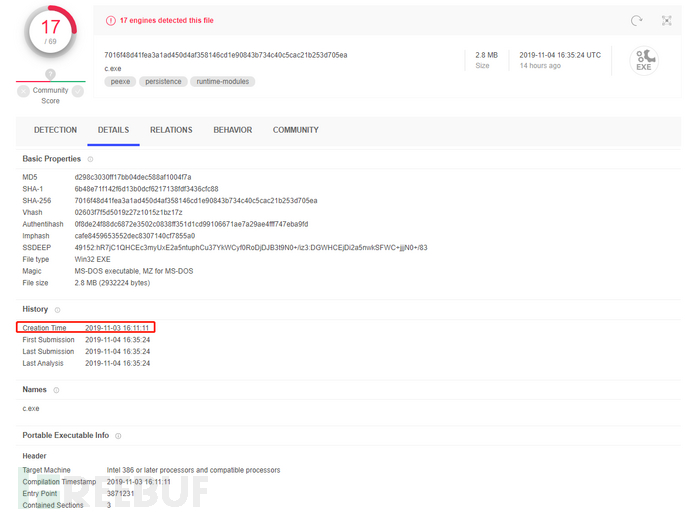

病毒运行后,通过抓包发现,它会与C&C服务器111.90.159.105进行通信,上传加密文件信息、主机信息、病毒运行状态信息。

对该IP进行追踪,发现该C&C服务器来自于马来西亚。

谷歌地图定位到,这是吉隆坡一个叫Jalan Perdana的地方。

通过以上信息,我们判断这个C&C服务器极有可能只是黑客一个拿来中转的肉鸡,黑客真正的藏身地并不在此。

勒索分析

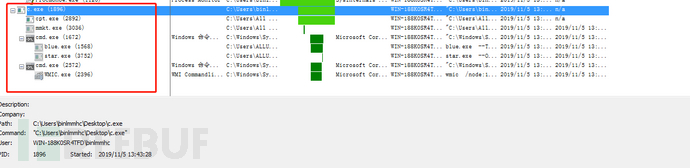

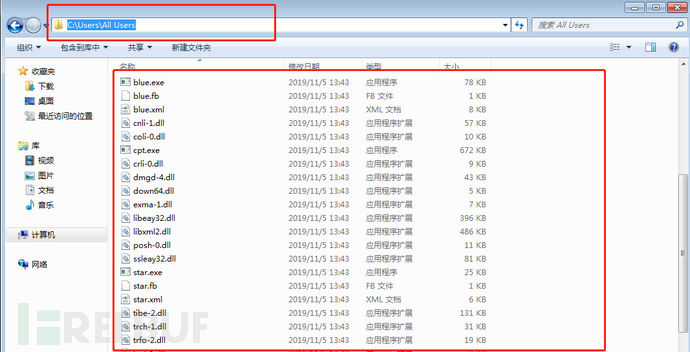

病毒母体c.exe运行后,会先自克隆一份到C盘根目录,然后释放运行勒索病毒cpt.exe,密码窃取工具mmkt.exe,以及blue.exe、star.exe等永恒之蓝攻击套件。

这些攻击组件释放在Program Data/和All Users/目录下。

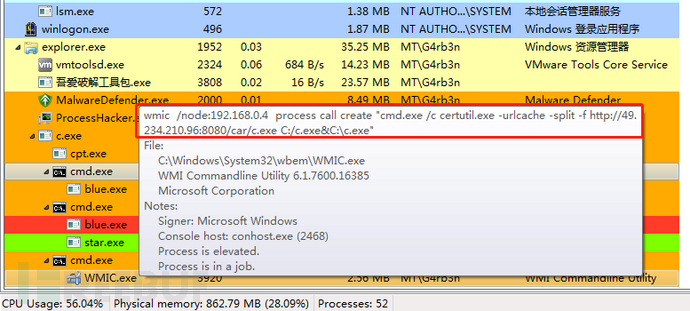

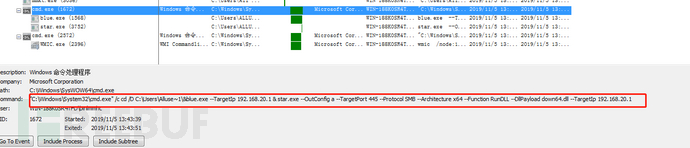

传播过程,首先病毒会使用Mimikatz窃取用户凭据(这里作者编码的mmkt.exe运行出错了,所以没有窃取到凭据),然后调用WMIC远程下载执行病毒母体,实现横向传播勒索病毒。

若上述凭证窃取的方法登陆失败,则利用永恒之蓝、双脉冲星漏洞进行横向传播。

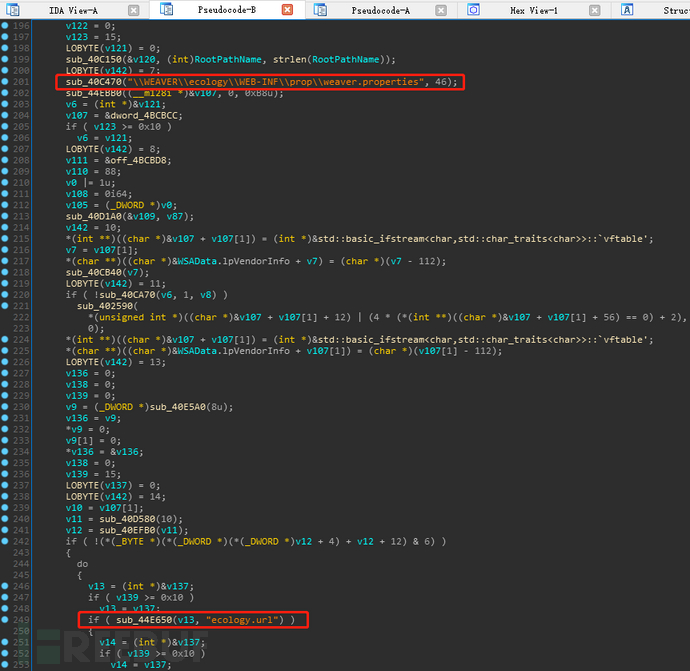

在代码还发现了泛微OA的漏洞利用代码。

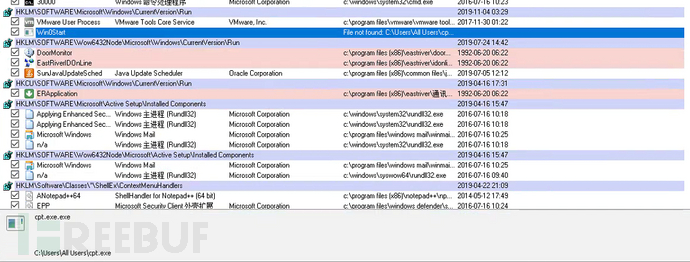

添加注册表自启动项Win0Start,实现开机自动运行勒索病毒cpt.exe。

结尾

随着大部分企业终端都打上了MS17-010补丁,病毒使用永恒之蓝漏洞进行传播的成功率大大下降,但慢慢的,病毒都开始采用mimikatz凭证窃取的方式进行横向移动,只要一台病毒感染了一台内网主机,就能继续传播到另一台密码相同的主机,所以,建议大家,内网终端尽量不要设置相同的密码,避免一个终端中毒,导致全网瘫痪。

*本文作者:深信服千里目安全实验室,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee2022)