*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

【2019年3月28日 13:54更新】

根据外媒曝出的漏洞事件,FreeBuf向UC浏览器方面咨询,想了解国内版UC浏览器是否存在此问题,UC浏览器官方给出回应如下:

海外媒体报道UC浏览器海外版本的潜在漏洞,已在第一时间得到修复。UC浏览器国内版本不存在文章提及的更新功能潜在漏洞,UC浏览器更新功能完全符合国内各大应用商店的监测要求和安全标准,用户可放心使用。

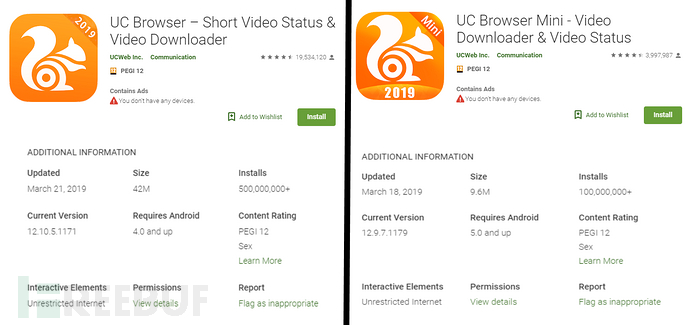

自从 Symbian 时代开始,UC浏览器就已经成为移动端用户量最大的浏览器之一,此后逐渐发展之Android、iOS及Windows平台。目前在Google Play上UC浏览器安装量超过5亿、而在国内某安卓应用市场下载量也超过12亿。

Android端UC浏览器中间人攻击 Demo

而近期,Dr.Web恶意软件分析师发现UC浏览器存在中间人攻击漏洞,允许远程攻击者将恶意模块推送到目标设备。而根据 BleepingComputer 的测试结果,桌面端UC浏览器可能同样容易遭受中间人攻击,导致攻击者可以在用户电脑上下载恶意拓展。

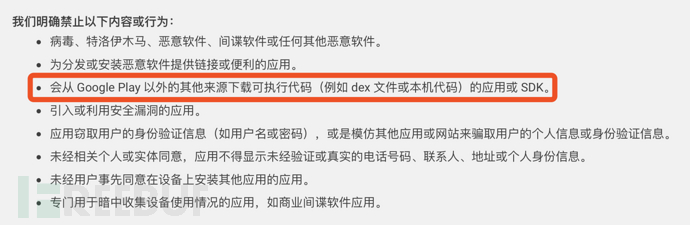

根据Google Play的政策,应用程序禁止从Google Play意外的其他来源下载可执行代码。不过,虽然UC浏览器在Google Play上架,但其本身却存在违反上述规定的行为。

根据Dr.Web的分析,UC浏览器可以从远程服务器下载可执行的Linux组件,其本身并不存在恶意行为,只是为了方便打开office、PDF文档。下载之后,该组件会保存到其目录下以供执行。这也意味着,UC浏览器存在直接绕过 Google Play 服务器直接接受和执行代码,这也为中间人攻击提供了可能。

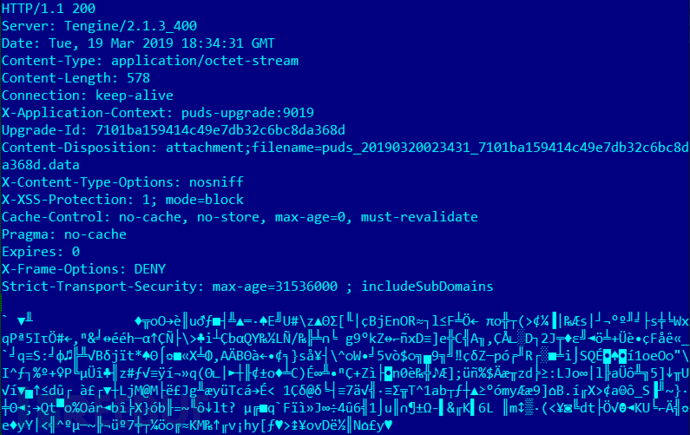

为了下载新的插件,UC浏览器会向远程服务器发送请求,并接收响应文件的链接。关键在于,应用程序是通过不安全的通道(HTTP协议而不是加密的HTTPS)与服务器实现通信。攻击者可以hook来自应用的请求并替换命令,使得浏览器在无意识中从恶意服务器下载某个插件。而UC浏览器由于使用未签名的插件,启动恶意插件无需经过任何安全验证。

鉴于UC浏览器在全球范围内的装机量,该漏洞所带来的威胁不容小觑。通过这种中间人攻击的模式,犯罪分子可以传播并执行各种恶意差插件,例如可以显示钓鱼邮件以窃取用户名、密码、银行卡信息等多种个人数据,才外,还可木马插件还能够访问受保护的浏览器文件并窃取存储在程序目录中的密码信息。

鉴于UC浏览器在全球范围内的装机量,该漏洞所带来的威胁不容小觑。通过这种中间人攻击的模式,犯罪分子可以传播并执行各种恶意差插件,例如可以显示钓鱼邮件以窃取用户名、密码、银行卡信息等多种个人数据,才外,还可木马插件还能够访问受保护的浏览器文件并窃取存储在程序目录中的密码信息。

除了UC浏览器之外,Google Play还上架了一款“UC 浏览器 Mini版”,显示安装次数已经超过1亿。在UC 浏览器 Mini版本中,同样存在绕过Google Play下载未经测试插件的行为,这表明同样存在中间人攻击的风险。不过,上述视频所展示的中间人攻击方式并不适用于Mini版本的UC浏览器。

桌面端UC浏览器,通过HTTP下载插件

桌面端UC浏览器,通过HTTP下载插件

不止在Android版本,BleepingComputer对桌面端UC浏览器进行了类似的测试。桌面端UC浏览器在查看PDF文档时会要求下载额外的插件,通过不安全的HTTP通信从远程服务器下载插件。这意味着攻击者可能通过中间人攻击的方式在用户计算机上下载恶意插件。

在发现该漏洞之后,Dr.Web专家联系了两个浏览器的开发人员,但均拒绝发表评论。于是,Dr.Web方面转而直接将此情况报告给Google。

参考链接

1.https://vms.drweb.com/search/?q=UC%20Browser

*本文作者:shidongqi,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)