0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

前言

Counter-Strike 1.6(CS1.6)已经廉颇老矣,早已不复10年前的盛况,笔者也早就将CS 1.6与年少时美好的记忆封存在内心的一个小盒子里了,没想到“CS 1.6”这个名词再次出现眼前是因为俄罗斯杀毒软件厂商Dr.Web的一份恶意软件报告。

报告指出39%的CS 1.6服务器已成为新型恶意软件Belonard的传播渠道。在笔者打CS 1.6的那个年代,只见透视、自瞄、加速、假冒sXe反作弊器、恶意插件、炸房等客户端恶意手段横行,而现在还有人拿服务器做文章,怎么回事?

服务器之殇

一般而言,CS 1.6服务器运营者会通过卖一些特权武器、属性或者皮肤来取得一些盈利,一部分运营者自己来推销服务器,还有一部分则向供应商购买服务器推广服务。在支付了服务费之后,运营者往往不知道他们的广告是如何到达玩家处的,或者压根就懒得管。

就是在你不管我也不管的状态下,有一个名叫“Belonard”的开发商采用了非法的推广手段,其服务器通过远程代码执行(RCE)漏洞在玩家设备上安装木马程序,并使用他们的帐户来推广其他游戏服务器。该木马在感染玩家设备后会下载恶意软件以保护系统中的木马并将其分发到其他玩家的设备。

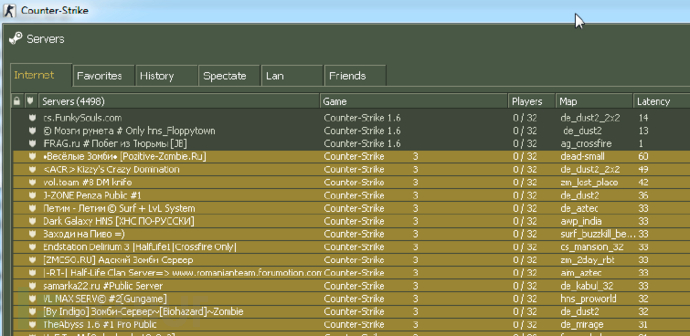

Belonard共利用了6个RCE漏洞,2个存在于官方游戏客户端(Steam正版),剩下4个来自盗版客户端。通常这些恶意服务器通过很低的ping值吸引玩家进入,进入后玩家会被重定向到恶意服务器,玩家设备会通过而已服务器下载Trojan.Belonard,替换客户端的可用游戏服务器的列表并在受感染的计算机上创建代理以传播特洛伊木马。Belonard通过这种模式创建了一个僵尸网络,据分析Steam官方CS 1.6客户端能够搜到的约5000个服务器中,有1951个是由Belonard Trojan创建的,占总数的39%。

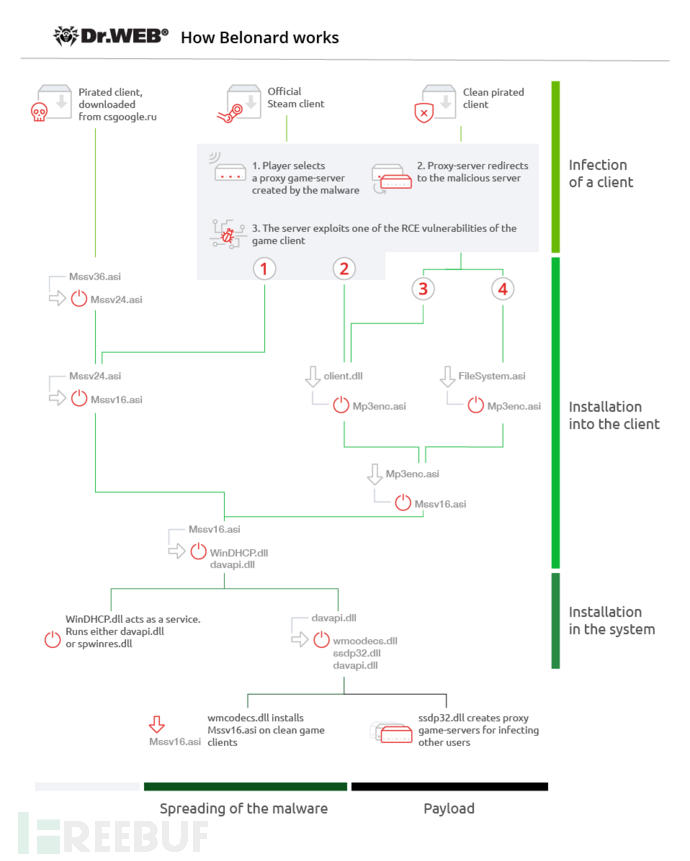

Trojan.Belonard由11个组件组成,并根据游戏客户端处于的不同场景运行。如果使用官方客户端,木马会通过恶意服务器利用的RCE漏洞感染设备,然后在系统中扎稳脚跟,干净的官方客户端就是这么被感染的。如果用户从恶意服务器所有者的网站下载受感染的客户端,则在第一次启动游戏后木马就会植入系统中。

Belonard木马的工作流程:

根据安全专家的说法,Belonard的代理服务器“错误”地将服务器游戏类型显示为“Counter-Strike 1”、“Counter-Strike 2”或“Counter-Strike 3”而不是标准“Counter-Strike 1.6。”但谁也不知道Belonard之后会不会“修复”这个“错误”。

木马的开发者可以通过这种僵尸网络模式推广其他服务器以获取服务费,Dr.Web曾经报告过类似的事件,木马同样可以通过恶意服务器感染玩家的设备。但是,用户必须批准下载恶意文件,此时木马就会悄悄攻击用户未注意到的设备。Valve已知晓游戏的漏洞情况,但截至目前还没有解决方案和修复补丁释出。

阅读Dr.Web发布的报告,了解最详细的分析过程。

结语

CS 1.6早在几年前就停止开发,可是黑产依然没有放过它,指望官方推出修复补丁遥遥无期,玩家能做的也不多,主要就是加入经过审查的服务器进行游戏或者升级客户端到最新版本。

*参考来源:zdnet,Freddy编译整理,转载请注明来自 FreeBuf.COM。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)