*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

WinRAR 可能是目前全球用户最多的解压缩软件了,号称拥有5亿用户,在绝大多数装机必备软件清单中几乎都能看到它的存在。近期,WinRAR被发现存在严重的代码执行漏洞,并且已经存在了长达19年的时间。

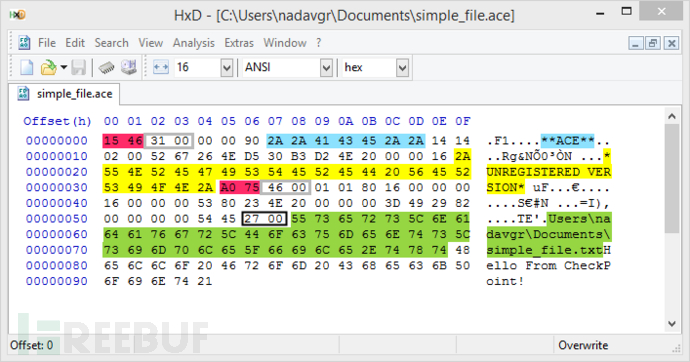

根据Check Point研究人员的说法,该问题是因UNACEV2.dll代码库中的一个深藏已久的漏洞引起的,而且该代码库从2005年以来就一直没有被主动使用过。据了解,该代码库用于解析ACE格式,这是一种可以追溯到20世纪90年代常用的压缩格式。

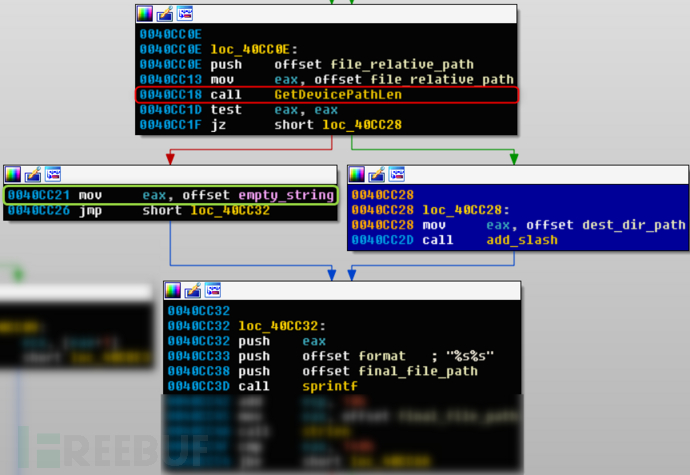

攻击者可以制作一个恶意的ACE文件,当被WinRAR 打开的时候,会利用UNACEV2.dll中的路径遍历漏洞欺骗归档工具将文件解压到攻击者选择的路径中。研究人员试图将ACE 恶意文件放到启动文件夹中以便在系统启动时执行。

1.C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

2.C:\Users\\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

在第一个Startup文件夹中,WinRAR需要高权限才能访问,而WinRAR 默认是无法访问的。而在第二个Startup文件夹中,只需要知道用户名就可以知道完整路径,无论是通过邮件钓鱼还是其他方式,这些都是比较容易实现的。

简而言之,该漏洞允许安全研究人员将恶意文件直接放到Windows启动文件夹中,直接绕过提升权限运行WinRAR的过程。这样一来,而恶意文件将在每次系统启动的时候自动运行,致使用户计算机暴露在攻击者的控制之中。演示视频如下:

在研究人员向WinRAR通报这个漏洞之后,官方对此也进行了回应表示,WinRAR使用这个第三方库来解压缩ACE格式,自2005年以来UNACEV2.DLL尚未更新,无法访问其源代码。因此WinRAR决定放弃ACE格式支持以保护用户的安全。

目前在最新版本的WinRAR(v.5.70 beta 1)中,WinRAR已经放弃了对ACE格式的支持,从而消除该漏洞。因此建议使用旧版本WinRAR 软件的用户及时更新。需要注意的是,目前访问WinRAR 官网下载的依然是 v5.6.1的旧版本,故这里放出修复漏洞的版本 WinRAR 5.70 Beta1 下载地址:

*参考来源:CheckPoint,本文作者 shidongqi,转载请注明来自FreeBuf.COM