近年来,恶意勒索软件出现了爆发性的增长,一个又一个的恶意软件犹如老树抽新秧,改头换面再次活跃于网络世界中,其中,就包括我们今天要说的——Zorro,当然,在此之前它还叫Aurora。

目前还没有确切的证据表明它是如何传播的,但有迹象表明,这个软件是因为黑客入侵用户电脑,随后通过远程桌面服务将计算机无防护的暴露在互联网上,从而成功安装恶意软件。

好消息是,发现这种恶意软件的同时,专家们也发现想要避免被这类软件感染并不是难事,只不过中招了之后会比较难办。

勒索获利轻松愉快

由于Zorro对所有用户的勒索行为都是用了同一个比特币地址,所以也很轻松的就可以追踪到该地址以及查询到相关的订单记录。

由图可见,该比特币地址自9月来已完成了105比交易,共收到约2.7个比特币,价值约12000美元。

比特币地址为:

18sj1xr86c3YHK44Mj2AXAycEsT2QLUFac加密方式

在用户系统内安装了恶意软件后,Zorro就会自动链接到黑客的控制服务器并接收用于加密用户文件的加密密钥。随后该软件会链接到http://www.geoplugin.net/php.gp,目的是根据用户的IP地址来确定其所在的国家/地区。

PS:根据该软件的可执行文件中存有的字符串“Russia”,我们发现它似乎不会加密该地区的用户文件,引人深思~

在上述步骤完成后,勒索软件会继续对用户计算机进行扫描,根据特定的文件类型进行遍历,如果检测到匹配文件则会对其进行加密,当前主要针对的文件类型有:

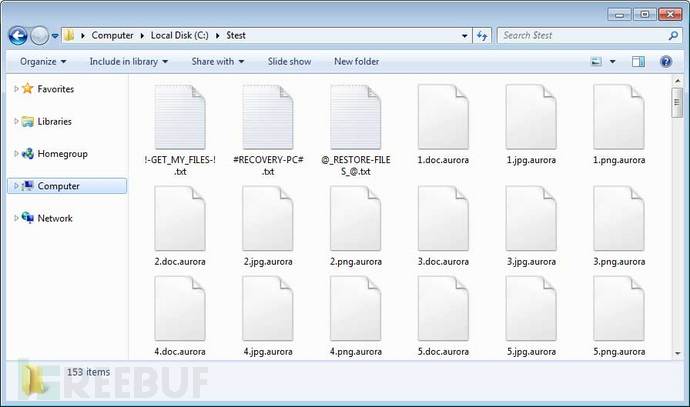

1CD, doc, docx, xls, xlsx, ppt, pptx, pst, ost, msg, eml, vsd, vsdx, txt, csv, rtf, 123, wks, wk1, pdf, dwg, onetoc2, snt, jpeg, jpg, docb, docm, dot, dotm, dotx, xlsm, xlsb, xlw, xlt, xlm, xlc, xltx, xltm, pptm, pot, pps, ppsm, ppsx, ppam, potx, potm, edb, hwp, 602, sxi, sti, sldx, sldm, vdi, vmdk, vmx, gpg, aes, ARC, PAQ, bz2, tbk, bak, tar, tgz, rar, zip, backup, iso, vcd, bmp, png, gif, raw, cgm, tif, tiff, nef, psd, svg, djvu, m4u, m3u, mid, wma, flv, 3g2, mkv, 3gp, mp4, mov, avi, asf, mpeg, vob, mpg, wmv, fla, swf, wav, mp3, class, jar, java, asp, php, jsp, brd, sch, dch, dip, vbs, ps1, bat, cmd, asm, pas, cpp, suo, sln, ldf, mdf, ibd, myi, myd, frm, odb, dbf, mdb, accdb, sql, sqlitedb, sqlite3, asc, lay6, lay, mml, sxm, otg, odg, uop, std, sxd, otp, odp, wb2, slk, dif, stc, sxc, ots, ods, 3dm, max, 3ds, uot, stw, sxw, ott, odt, pem, p12, csr, crt, key, pfx, der,当文件被加密后,会变成后缀名为“.aurora”格式:

在它还叫Aurora的时候,还会将文件加密成“.animus”、"。Aurora"、".desu"和".ONI"的后缀名。

在它还叫Aurora的时候,还会将文件加密成“.animus”、"。Aurora"、".desu"和".ONI"的后缀名。

在加密的同时, 勒索软件还会在用户电脑内创建一个记录文档,分别"-GET_MY_FILES - !.txt"、"#RECOVERY-PC#.txt"、"@_RESTORE-FILES_@.txt",并且还会带有一个邮箱地址,用于受害者支付赎金之后与攻击者进行沟通。

邮件地址为:oktropys@protonmail.com。

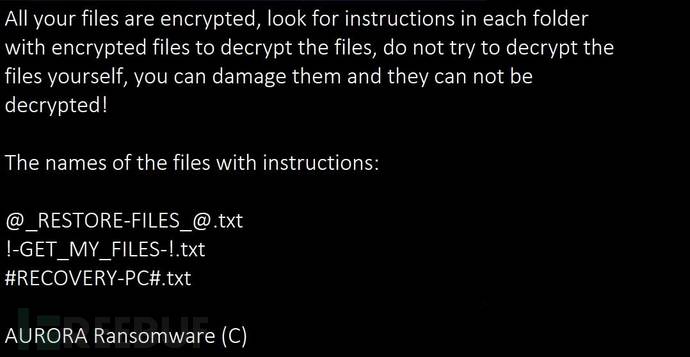

最后,Zorro会创建一个名为"%UserProfile%wall.i"的文件,该文件为jpg格式,并会自动将其设为用户桌面壁纸,内容则是关于支付赎金的说明。

最后,Zorro会创建一个名为"%UserProfile%wall.i"的文件,该文件为jpg格式,并会自动将其设为用户桌面壁纸,内容则是关于支付赎金的说明。

防护方式

防护方式

想要保护自身设备或信息的安全,养成良好的使用习惯是一切的前提,至少要保证自己的所有重要数据都存有备份,以便在任何情况下随时使用。

由于Zorro可能是黑客通过入侵和远程桌面来安装的,因此,正确的使用RDP(远程桌面协议)也至关重要。专家建议,尽量将需要远程桌面服务的计算机通过VPN来链接网络,而不是直接暴露在互联网中,能有效带来一定的保护。

同时设置正确的账户锁定策略也是方法之一,这样会使远程桌面服务的操作更加困难。

当然,安全软件是必不可少的,但与一般情况不同的是,这里需要的软件不是普通的防护软件,而是需要带有行为检测或签名检测功能的反勒索软件,例如Emsisoft和Malwarebytes的反恶意软件。(更多相关建议,请参考:【传送门】)

最后,关于使用习惯方面,提一些小建议:

1.备份,备份,备份。重要的事情说三遍。

2.不要随意打开任何来路不明的链接/文件/应用等,请先核实对方身份或信息内容。

3.养成使用病毒扫描软件的习惯。

4.及时更新,包括应用程序,操作系统,尤其是Java、flash和adobe reader这类软件,旧版通常会存在容易被利用的漏洞,因此每次的更新都非常关键。

5.避免使用弱口令,以及不要在不同平台不同站点使用相同的密码。

6.若需使用远程桌面服务,请连接VPN以保护自身网络环境。

IOCs

Hash:

SHA256: e8e995787549117aacb30b3d4896c058a8bfc8d0aab312b726d34e6ab85d819d相关文件:

!-GET_MY_FILES-!.txt

#RECOVERY-PC#.txt

@_RESTORE-FILES_@.txt

%UserProfile%wall.i

关联邮件地址:

anastacialove21@mail.com

anonimus.mr@yahoo.com

big.fish@vfemail.net

enco@cock.email

enco@cock.email

hellstaff@india.com

j0ra@protonmail.com

ochennado@tutanota.com

oktropys@protonmail.com

UnlockAlexKingman@protonmail.com

已知加密文件扩展名:

.animus

.Aurora

.desu

.ONI

.aurora

恶意软件文档:

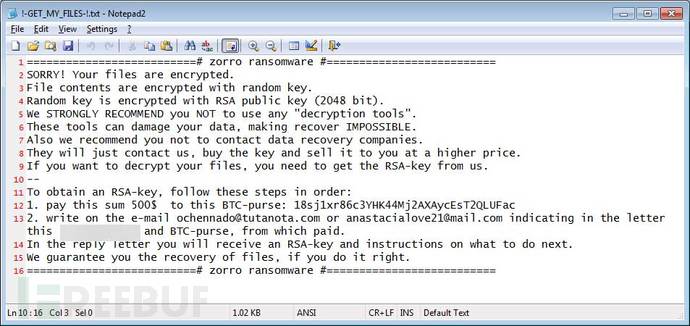

==========================# zorro ransomware #==========================

SORRY! Your files are encrypted.

File contents are encrypted with random key.

Random key is encrypted with RSA public key (2048 bit).

We STRONGLY RECOMMEND you NOT to use any "decryption tools".

These tools can damage your data, making recover IMPOSSIBLE.

Also we recommend you not to contact data recovery companies.

They will just contact us, buy the key and sell it to you at a higher price.

If you want to decrypt your files, you need to get the RSA-key from us.

--

To obtain an RSA-key, follow these steps in order:

1. pay this sum 500$ to this BTC-purse: 18sj1xr86c3YHK44Mj2AXAycEsT2QLUFac

2. write on the e-mail ochennado@tutanota.com or anastacialove21@mail.com indicating in the letter this ID-[id] and BTC-purse, from which paid.

In the reply letter you will receive an RSA-key and instructions on what to do next.

We guarantee you the recovery of files, if you do it right.

==========================# zorro ransomware #==========================*参考来源:bleepingcomputer,Karunesh91编译,转载请注明来自FreeBuf.COM