360企业安全

360企业安全- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

日前,360威胁情报中心追日团队发布了黄金鼠组织(APT-C-27)APT研究报告。从2014年11月起至今,黄金鼠组织(APT-C-27)对叙利亚地区展开了有组织、有计划、有针对性的长时间不间断攻击。攻击平台从开始的Windows平台逐渐扩展至Android平台,截至目前追日团队一共捕获了Android平台攻击样本29个,Windows平台攻击样本55个,涉及的C&C域名9个。

2016年6月,追日团队首次注意到该攻击组织中涉及的PC端恶意代码,并展开关联分析,但通过大数据关联分析发现相关攻击行动最早可以追溯到 2014年11月,并关联出数十个恶意样本文件,包括PC和Android平台。此外,Android和PC平台的恶意样本主要伪装成聊天软件及一些特定领域常用软件,通过水坑攻击方式配合社会工程学手段进行渗透,向特定目标人群进行攻击,进一步结合恶意代码中诱饵文件的内容和其他情报数据,追日团队判定这是一次以窃取敏感信息为目的的针对性攻击,且目标熟悉阿拉伯语。

2015年7月,叙利亚哈马市新闻媒体在Facebook上发布了一则消息,该条消息称带有“土耳其对叙利亚边界部署反导弹系统进行干预,详细信息为http://www.gulfup.com/?MCVlNX”的信息为恶意信息,并告诫大家不要打开信息中链接,该链接为黑客入侵链接,相关C&C为31.9.48.183。哈马市揭露的这次攻击行动,就是追日团队在 2016年6月发现的针对叙利亚地区的APT攻击。从新闻中追日团队确定了该行动的攻击目标至少包括叙利亚地区,其载荷投递方式至少包括水坑式攻击。

360威胁情报中心将APT-C-27组织命名为黄金鼠,主要是考虑了以下几方面的因素:一是该组织在攻击过程中使用了大量的资源,说明该攻击组织资源丰富,而黄金鼠有长期在野外囤积粮食的习惯,字面上也有丰富的含义;二、该攻击组织通常是间隔一段时间出来攻击一次,这跟鼠有相通的地方;三是黄金仓鼠是叙利亚地区一种比较有代表性的动物。

三次攻击行动

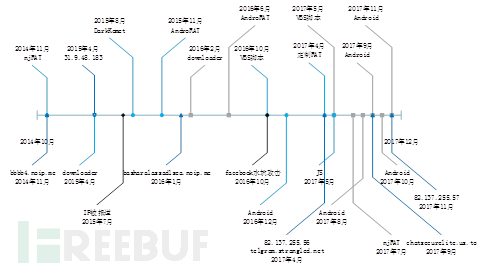

图 该攻击组织相关重点事件时间轴

注:

1) 圆形蓝色里程碑:相关典型后门首次出现时间

2) 正方形灰色里程碑:相关典型后门再次出现时间

3) 三角形深蓝色里程碑:相关C&C出现时间

4) 菱形黑色里程碑:重要事件出现的时间

| 攻击行动 | 活跃时间 | 主要载荷 | 主要C&C |

|---|---|---|---|

| 第一次 | 2014.10 – 2015.7 | njRAT、Downloader | bbbb4.noip.me 31.9.48.183 |

| 第二次 | 2015.8 – 2016.11 | DarkKomet、VBS Backdoor、AndroRAT | basharalassad1sea.noip.me 31.9.48.183 |

| 第三次 | 2016.12 – 至今 | Android RAT、定制RAT、JS Backdoor、JS后门 | 82.137.255.56 telgram.strangled.net chatsecurelite.us.to |

表 三波攻击行动

第一次攻击行动集中在 2014 年 10 月到 2015 年 7 月,该期间攻击组织主要使用开源远控njRAT和Downloader进行攻击,攻击载荷并不复杂,使用的 C&C 主要为 bbbb4.noip.me 和 31.9.48.183。但是 2015 年 7 月,该组织使用的C&C(31.9.48.183)被叙利亚哈马市新闻媒体在Facebook曝光。

第二次攻击行动集中在 2015 年7 月到 2016 年 11 月,在这期间攻击者使用了多种不同类型的攻击载荷。在2015年8月攻击者开始使用Delphi编写的DarkKomet远控,此外,在2015年11月针对Android操作系统的攻击开始出现,并使用了AndroRAT恶意程序,期间使用的C&C主要是31.9.48.183,但是到了2016年1月,该组织开始使用新的域名basharalassad1sea.noip.me作为C&C服务器。另外,本次攻击行动具有代表性的就是2016年10月开始使用Facebook进行水坑攻击,并使用全新的VBS后门作为攻击载荷。

第三次攻击行动集中在2016年12月至今,该期间攻击组织表现尤为活跃,使用的攻击载荷变得更加丰富。在2017年4月使用了telgram.strangled.net钓鱼页面进行水坑攻击,并且根据telegram升级程序的步骤制作RAT进行攻击,攻击平台包括PC与Android,C&C服务器也改变成82.137.255.56。此外,在2017年5月,首次出现了JS后门,并结合前期的VBS后门、RAT同时攻击。在这次攻击中需要引起重视的是,在2017年9月,攻击者开始使用域名chatsecurelite.us.to替代原有域名telgram.strangled.net进行水坑攻击,并着重针对Android平台进行攻击,开发了一系列不同伪装形式的RAT,最近两个月,攻击者基本上都只对Android平台进行攻击。

总结

通过对该组织相关TTPs(Tools、Techniques、Procedures)的研究分析,以及结合以往跟进或披露的 APT 组织或攻击行动,总结出以下几点:

1)移动端APT事件逐渐增多

以往披露的APT事件主要是针对Windows系统进行攻击,现今由于Android系统、APP的普及与发展,带动了Android手机等智能终端用户量的持续攀升,从而导致黑客组织的攻击目标也逐渐转向移动端。从追日团队捕获的样本也可以知道,攻击者显示从Windows平台逐渐过度到Android平台,并且在近期攻击者主要使用Android样本进行攻击,且更新速率很快,从而变相说明该组织后期主要会基于Android系统进行攻击。

2)攻击技术由浅入深

技术分析显示,该组织初期使用的特种木马技术并不复杂,主要使用开源的njRAT。但后期版本中,攻击者开始使用定制RAT,此种RAT需要通过层层释放执行恶意功能,于此同时,攻击者也开始使用VBS、JS脚本、Android RAT进行全方位攻击。综合来看,该组织的攻击周期较长攻击目标之明确,并且攻击过程中使用了大量资源,都表明这不是一个人或一般组织能承受的攻击成本。

3)攻击组织极可能来自阿拉伯国家

通过前面分析我们知道PDB路径有“Th3Pro”、“aboomar”等字符串,文档作者Raddex,IP信息获取的“aboomar”、“abo moaaz”计算机名,这些名字(“aboomar”、“abo moaaz”)常常出现在阿拉伯地区。并且通过部分样本中使用的字符串及文件名(如“حمص تلبيسة قصف بالهاون”)可以知道攻击者熟悉阿拉伯语。

查看报告全文

*本文作者:360企业安全,转载请注明来自 FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)