“当我们没办法在技术上与勒索技术对抗,就要从业务上用逻辑对抗技术”是李宗晖应对勒索威胁的思路,作为一名安全架构师,他更擅长从业务视角解决终端勒索威胁。

5月12日,某企业安全架构师李宗晖在FreeBuf甲方社群第三场内部直播中担任主讲嘉宾,向大家分享安全业务视角下如何解决终端勒索威胁。

作为第三场内部直播,我们吸取前两次经验,进一步完善直播体验,对分享主题和分享时长都做了细微调整,其他环节如开场红包雨、主播互动抽奖、QA问答互动和结束抽奖保持不变。

作为第三场内部直播,我们吸取前两次经验,进一步完善直播体验,对分享主题和分享时长都做了细微调整,其他环节如开场红包雨、主播互动抽奖、QA问答互动和结束抽奖保持不变。

面对高阶勒索病毒威胁,我们该如何应对?

目前,常见的终端安全产品一般包括杀毒软件、EDR、沙箱等。但无论是传统杀软还是EDR,面对最新勒索病毒时都存在大概率被绕过的情况。面对高阶勒索病毒时,我们应该如何应对?

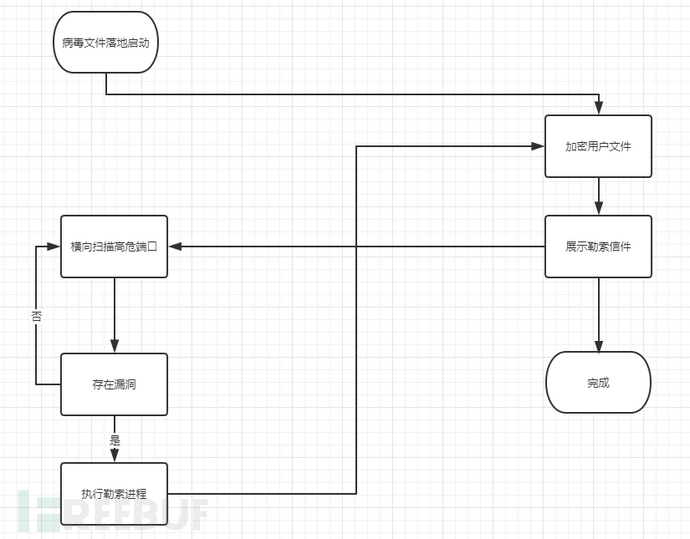

首先,我们要清楚勒索病毒的业务流程,当病毒文件落地启动后,开始加密用户文件、横向扫描高危端口、执行勒索进程、展示勒索信件。在执行勒索后,病毒可能在加密、外泄文件之后删除原始文件。这一系列行为给用户文件带来巨大损失。

勒索病毒的特点就是加密和泄密。通过加密让文件不可用,通过横向蔓延批量投毒感染更多机器。即使找到解密工具或算法,也可以通过泄密的重要信息持续威胁赎金。

勒索病毒的特点就是加密和泄密。通过加密让文件不可用,通过横向蔓延批量投毒感染更多机器。即使找到解密工具或算法,也可以通过泄密的重要信息持续威胁赎金。

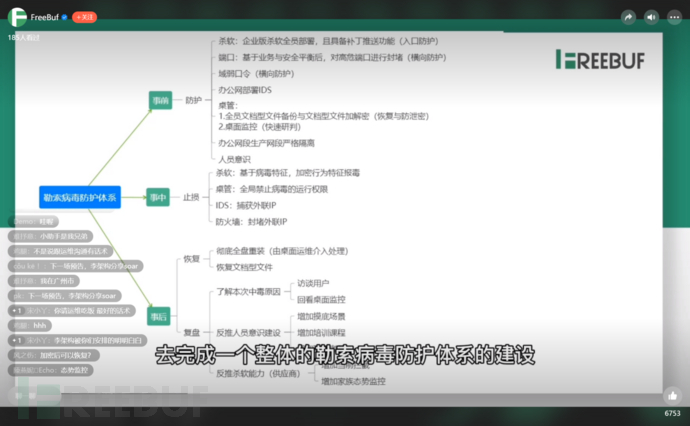

如果我们在技术上无法防御高阶的勒索技术,那可以从业务逻辑角度进行纵深防御。李宗晖总结了纵深防御的四个关键“进不来、拿不走、看不懂、不给钱”。

从威胁防御的三个环节(事前、事中、事后)来看,我们事前做好防护、事中及时止损、事后努力恢复做好复盘。

在事前的防护环节,企业要做到以下几点:

在事前的防护环节,企业要做到以下几点:

1、全员部署企业版杀软,且具备补丁推送和防勒索蜜文件功能,做好入口防护

2、基于业务和安全平衡后,对高危端口进行封堵,进行横向防护

3、在域控中做好弱口令的横向防护

4、在办公网络环境部署IDS

5、部署桌面管理,做好全员文档型文件备份和加解密,同时做好桌面监控,便于安全人员快速研判风险

6、办公网络和生产网络严格隔离

7、加强人员的安全意识

在事中的止损环节,一旦勒索病毒事件出现,安全人员要快速介入处置。结合杀软、桌管、IDS和防火墙进行快速应急响应,同时企业要及时向内部人员告警。

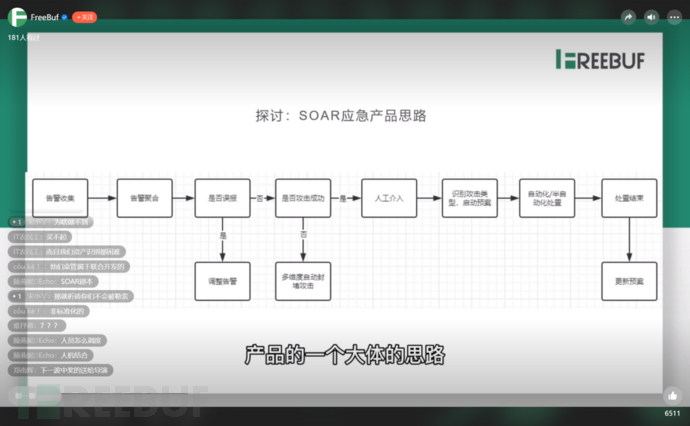

具体来说,杀软要做到基于病毒特征和加密行为特征进行及时告警;桌管要快速全局禁止病毒的运行权限,并基于桌管能力进行SOAR应急响应。核心处置原则是通过MD5、文件名对当前病毒进行封堵,避免恶意进程通过批量投毒、内网漏洞等手段在其他的终端设备上再次运行,掐断扩散的可能。最后,IDS和防火墙联合捕获和封堵外联IP。

在事后的恢复和复盘环节,企业需桌面运维介入彻底全盘重装办公软件环境、恢复文档型文件。在复盘时,要通过访谈用户、回看桌面监控等方式溯源本次中毒原因。其次,企业需要反推人员安全意识,增加摸底场景、培训课程和验证考题。此外,对于杀软能力,要反推厂商能力建设,增加当前拦截与家族态势的持续监测。

勒索威胁与攻防演练

QA问答环节,有用户提问**有哪些应对勒索威胁的经验可以应用到攻防演练中。李宗晖表示,企业要做好安全测试和安全配置,测试环境不要出现生产信息,例如账号密码等信息,以免被攻击方收集。同时,做好堡垒机、沙箱、EDR、杀软等安全配置。

他还提到,在攻防演练中,0day是很强的攻击手段,0day结合反弹shell很容易侵入底层;所以防守方应结合IDS、商用情报、入侵行为发生的事件来分析、响应甚至捕获0day。

对于to C企业来说,还要注意人员安全。李宗晖提到,有些企业的客服系统系外购,可能存在XSS或代码问题,容易被利用来投放木马攻击,企业一方面需要加强外购系统的代码审计、安全检测、线上防护,另一方面需要加强客服人员的安全意识与终端防护。

他还提到,WiFi安全也是很容易被忽略的一个环境。WiFi弱口令(域弱口令)容易被攻破,此外为了防止私搭无线或万能密码等工具,建议办公环境的WiFi网络开启准入+二次验证机制,做好vlan隔离。

最后,李宗晖还和主持人一起抽取了数位互动观众送出马克杯、电动牙刷、驱蚊器等精美礼品。

最后,李宗晖还和主持人一起抽取了数位互动观众送出马克杯、电动牙刷、驱蚊器等精美礼品。

加入FreeBuf甲方社群

本期直播精彩回顾到此结束啦~此外,FreeBuf会定期开展不同的甲方社群直播,想了解更多话题和观点,快来扫码免费申请加入FreeBuf甲方群吧!

加入即可获得FreeBuf月刊专辑,还有更多精彩内容尽在FreeBuf甲方会员专属社群,小助手周周送福利,社群周周有惊喜,还不赶快行动?

申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入会员俱乐部

如有疑问,也可扫码添加小助手微信哦!