收藏一下~

可以收录到专辑噢~

攻防实战|略微曲折小记

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

背景

去年某次攻防演习,受邀作为攻击队参与。主要是拿下靶标的权限和数据来算分,其中一个靶标通过信息收集存在某办公系统,本次针对此系统展开延伸。

前期打点

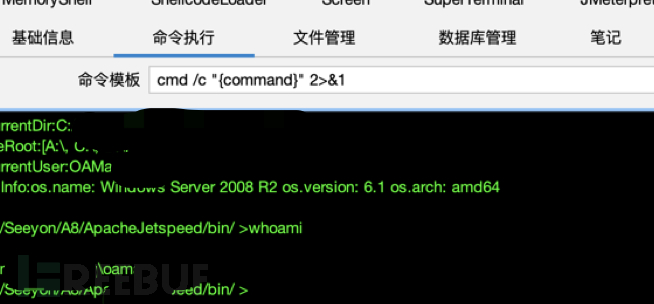

现在暴露的互联网资产越来越少,有时候只能扫全端口看能不能捡漏。这里就不讲信息收集了,直入正题一打开就是常见的办公系统。用放在仓库很久的一键利用工具试一下,可以直接上传拿shell。

上传免杀哥斯拉马,成功连接

内网信息收集

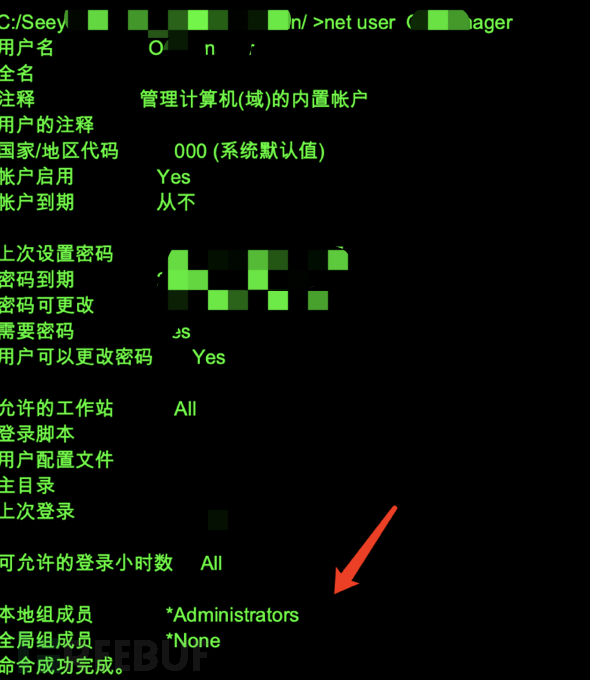

查看下当前组,管理员权限

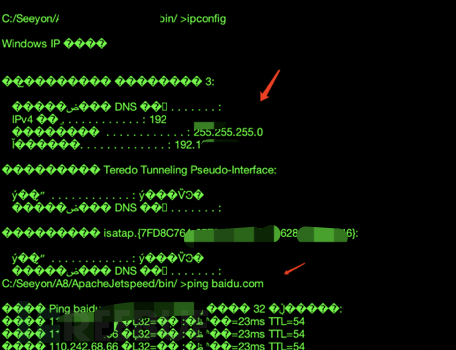

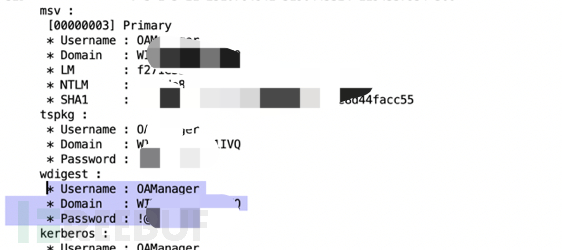

查看网卡信息是否双网卡,还有出不出网

发现是单网卡,能出网

使用systeminfo查看不存在域

![image.png]

(https://image.3001.net/images/20250106/1736154075_677b9bdb3e036aee3a8fc.png!small)

查看开放的端口,3389端口已经打开省掉一些麻烦

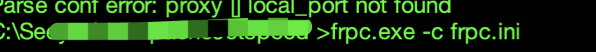

直接把流量代理出来,使用自己的服务器启动服务端

客户端进行连接

在本地成功访问内网地址

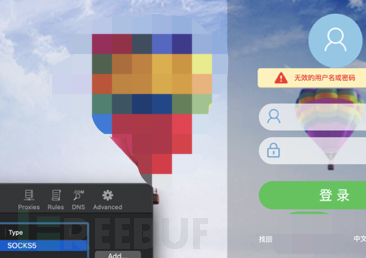

目标是win server 2008 r2,使用mimikatz抓取明文密码

通过远程成功登录到对方主机

进行收集有没有可以通的地址,上传fscan扫一波直接开启刷分模式拿下数据库若干

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录