夜未至

夜未至- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

夜未至 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

夜未至 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

因为单位过于敏感,所以本文图片将会严格打码以及重要部分仅用文字叙述,避免出现隐私泄露的情况

外网突破

在裁判下发的资产名单中发现了事业单位的名字,通过鹰图、quake、fofa等空间搜索引擎去搜索资产,结果自然是成功搜索到无数资产一点没有,都是假的

根本找不到对应单位的资产,我都要怀疑这些单位到底存不存在了,后面我想了一个办法,那就是使用Punycode编码去搜索域名,比如

成功找到了一个域名,并且成功拿到了当地的IP的C段资产。

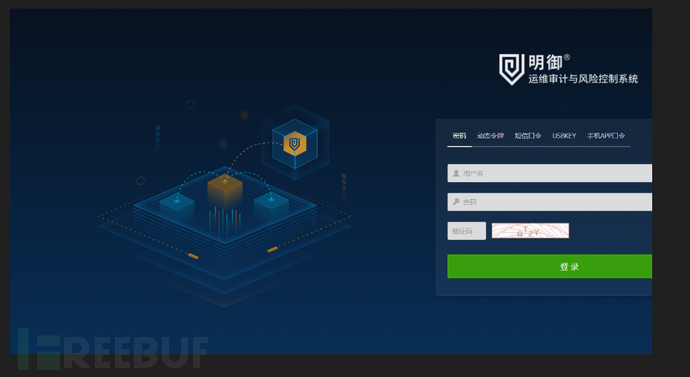

接下来就是通过扫描小C段,发现了许多资产,其中存在两个安恒堡垒机

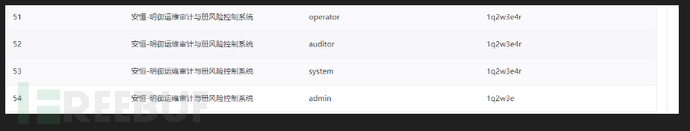

因为前面是通过单位得到域名,所以在堡垒机这里直接猜出了弱口令账户,用户就是该单位的首字母的缩写,密码就是默认的账户密码

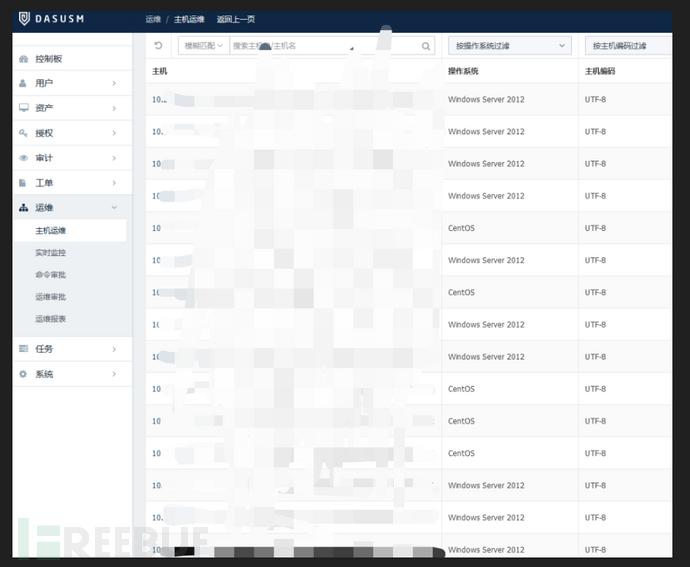

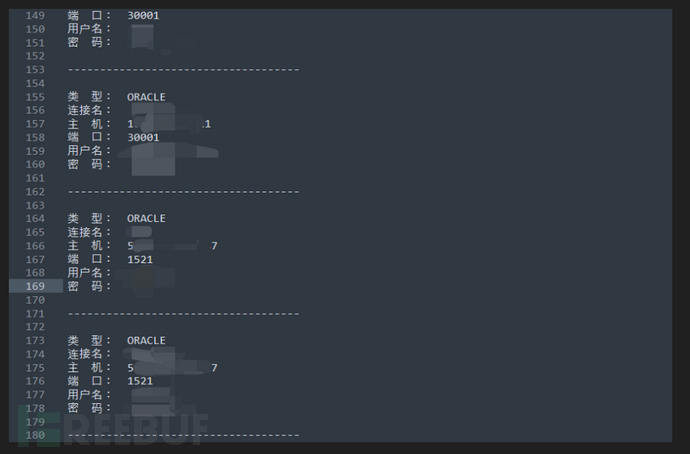

通过弱口令直接进入了堡垒机,发现了多台机器,直接导出运维机器的账号密码

想使用堡垒机登录机器的,后面发现堡垒机授权过期了,没办法直接登录,难道只能拿弱口令的的分数吗?

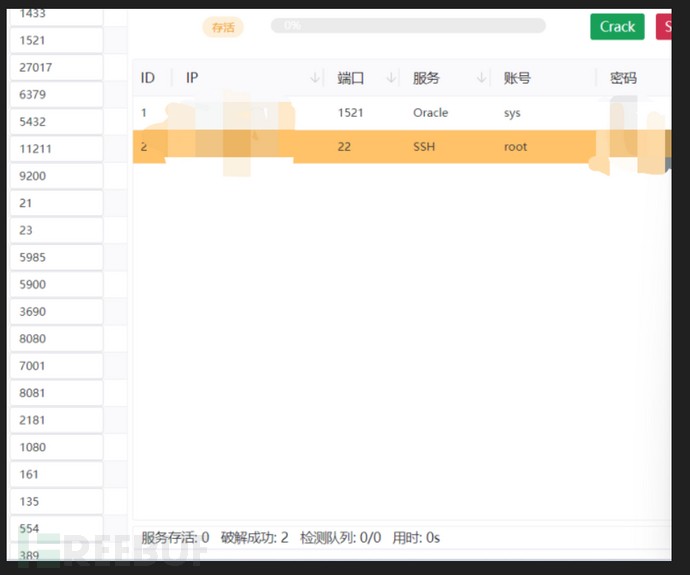

然后我又想了一种办法,将导出的密码做成密码本,拿去爆破该C段,原理:入口机。最后成功爆破出了入口机,nice!

内网探测

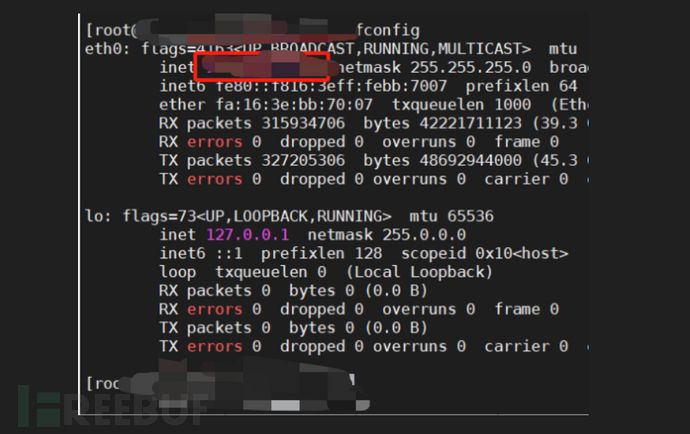

爆破出了入口机是Linux,这降低了免杀的要求

但是由于目标单位的特殊性导致我们对流量加密的要求变得更高。我们先后尝试上sliver、vshell等C2,但是都无法上线,最后我们选择了最原始的办法,上传魔改的frp直接内网探测。

通过前面的堡垒机的密码本得知内网机器目前有几个段

10.x.81.x-10.x.x.x

使用魔改后的Fscan进行扫描,有扫描出几个未授权,和一个nacos漏洞

内网突破-政务网

上面一层还是单位内网范畴,想着将攻击面再扩大一点,于是我将目光看向了Windows,因为Linux上东西都翻完了,在Windows上发现了RDP的连接记录,使用工具将记录dump出来,成功连接目标机器,然后在RDP连上的Windows的浏览器上看到了网站的访问记录,发现好像是公网IP,然后在自己的机器上访问了一下,发现访问不了,然后在内网的Windows上就能访问。此时就想到了电子政务网这个东西,但是不敢百分百确定,之后又发现多个同段IP,并且网站标题均为政务内容其实还有其他证明的,但是过于敏感就不说了。

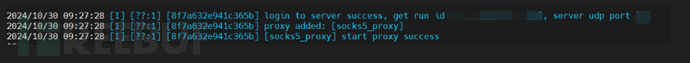

尝试FRP代理到政务网出来,失败了,但是想到RDP能连接,就使用RDP隧道进行连接,成功将流量代理出来。使用魔改后的密码凭证收集工具laZagne将所有机器上的密码凭证导出

顺利拿下了多个数据库、多个web管理员账号和密码(别问为什么不fscan,问就是怕死、怕掉、怕被溯源扣分),使用拿到的账户密码进行连接访问,又在其中翻到了敏感数据,芜湖,起飞~!

后续

拿到这些之后还在政务网的其中一台Linux机器上发现了K8S集群,又爽了!通过特权提升,从node 节点干到了 master 节点,到此本次该单位攻击结束。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)