fishhero

fishhero- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、前言

所谓的目录浏览漏洞,实际上是一种Web服务器配置错误导致的漏洞。该漏洞允许攻击者通过Web浏览器查看服务器文件系统的目录结构,从而导致敏感信息泄露,如源代码、配置文件、备份文件等。这种漏洞更多的发生在IIS web服务器上,类似于这种就是了。

通常在遇到这种漏洞后,我会尝试以下姿势去getshell:

- 如果数据库端口开放,就去读取web.config等配置文件,利用数据库来实现命令执行;

- 如果数据库端口没有开放,就尝试读取其他备份文件或者配置文件,找找有没有系统账号密码等敏感文件,登录系统后台尝试getshell;

如果其他路子断了,但有源代码备份的话,那就把源代码下载下来后进行审计。

不管用什么思路,这种漏洞能否进一步利用或者getshell取决于它泄露了多少信息,也取决于我们有多细~

二、渗透目标

幸运的是,在这次授权的渗透过程中,遇到的目录浏览漏洞泄露的文件还挺多的。不幸的是,最终还是要依靠代码审计来实现getshell。

1、超细的信息搜集

访问目标网站后(由于系统比较敏感,必须厚码了),第一眼就能看到泄露了很多东西,重要的就是源代码备份文件和几个sql文件。

翻阅了几个配置文件后找到了数据库账号密码,但是没有开放数据库端口,也没有其他运维端口开放,第一种getshell思路就pass了。

好在通过对备份的数据库文件进行查看后发现有几个系统的账号密码还能用,那就可以直接先登进去系统看看有没有上传的地方,登录进去后是这样子。

找了半天也没有上传点,而且这个账号权限较低,没有后台的系统管理权限。到这一步就有两个选择,要么交差完事,要么......算了吧,鄙人不善代码审计!

良久的思索后,还是决定先看看这个系统用户多不多吧。找到它的官网看看客户案例,嚯!兹事体大,盘它!

2.比较粗狂的代码审计

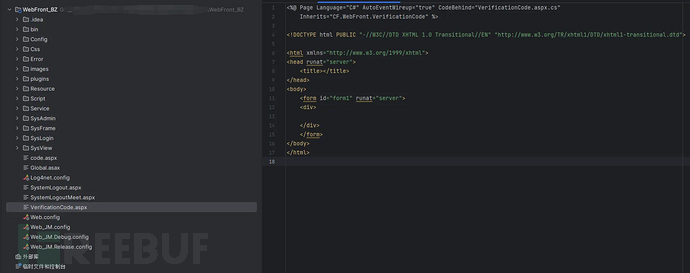

下载下来备份的源代码,对bin文件夹里的dll文件完成反编译,先看一下代码结构,典型的ASP.NET Core项目。

先大概翻了一下几个主要的文件夹,Service、SysAdmin 、SysFrame 、Sy

畅读付费文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

本文由

本文由