塞讯验证

塞讯验证- 关注

紫队是一种融合攻击者和防御者视角的思维方式,通过将蓝队的防御战略和战术与红队识别的网络安全弱点知识融会贯通,最大限度地提高红队和蓝队的效率,从而不断提高组织的安全防御弹性。

▼

三步构建紫队引擎

步骤1—模拟:首先,红队通过模拟对手的战术、技术和程序 (TTP) 来评估组织防御的有效性。

步骤2—验证:红队分析模拟结果,并向蓝队通报成功或不成功的攻击以及此步骤中发现的组织防御弱点。蓝队在红队的帮助下了解对手的 TTP,并衡量针对攻击者的攻击技术和活动的安全措施覆盖范围。因此,这一步红蓝双方的配合至关重要。

步骤3—缓解:蓝队解决上一步中发现的差距,包括预防性措施、日志记录和检测结果的差距。通过防御技术、战略和战术来缓解已识别的安全风险。此外,蓝队还需要向红队反馈他们的反击行为,使红队能够针对蓝队的防守加强攻击。

下文将解释组织如何利用MITRE ATT&CK 框架构建紫队引擎。

第一步:模拟

红队在此阶段中通过模拟对手 TTP 来评估组织的防御效能,包括两部分操作:

A. 威胁情报

无论网络安全团队的成熟度如何,ATT&CK 都可以帮助任何组织分析、分类威胁情报。MITRE ATT&CK 团队根据成熟度分为三个等级。

Level 1:没有太多资源的起步者Level 2:开始成熟的中级团队Level 3:高阶网络安全团队和资源

1 级威胁情报————

对于一些中小型组织来说,没有专门的威胁情报团队,那么组织里的安全人员可以从针对所属行业、国家或地区的单个威胁组织开始,查看威胁组织使用的技术。

示例:ATT&CK 的1级威胁情报

以电信公司为例,在MITRE ATT&CK主页上搜索“电信” ,可以发现几个针对电信部门的威胁组织。例如,MuddyWater集团,其目标就是电信行业。

ATT&CK 提供了威胁组织归属、目标地理位置和目标部门。在威胁组织页面上,ATT&CK还提供关联威胁组织,这些威胁组织是各种威胁情报报告中相同或非常相似的威胁组织。了解关联的威胁组织名称也十分重要,因为各供应商对威胁组织命名尚未达成共识。

安全人员可以通过查看他们的技术来更多地了解这些组织。ATT&CK 涵盖了每个威胁组织使用的技术。

此外,ATT&CK 在 ATT&CK Navigator提供了可视化操作,单击组页面上的“ATT&CK Navigation Layers”按钮,蓝色部分就表示该威胁组织使用的技术。

目前,ATT&CK 框架中有 129 个威胁组织。它们是与入侵活动相关的威胁组织或个人,并通过安全社区中的一个或多个通用名称进行跟踪。

2 级威胁情报————

很多企业有自己的威胁分析师团队,那么团队可以将威胁情报映射到 ATT&CK。

如何将威胁报告映射到 ATT&CK

如下图所示,假设团队发现了一个新兴恶意软件威胁的博客,该博客就可以作为威胁情报资源。

MITRE ATT&CK 团队建议按照以下步骤将威胁情报源映射到 ATT&CK:

1. 熟悉 ATT&CK 的基础知识:战术(对手的技术目标)、技术(如何实现这些目标)和程序(如何实现这些目标)。2. 在威胁报告中查找对手行为 (TTP)。博客中的 TTP 是“...禁用 Windows Defender 的实时监控/保护功能”。3. 研究对手的行为。如果不熟悉这种行为,则可能需要进行更多的研究。对于以上案例的一些调查显示,禁用Windows Defender的实时保护会损害防守者的防御效果。4. 将对手的行为转化为 ATT&CK 战术。Enterprise ATT&CK 只有14种战术,很容易对应。与禁用实时保护示例一样,禁用安全控制将属于防御绕过战术。5. 弄清楚哪种技术适用于该行为。这一步有一些难度,可以参考ATT&CK 网站示例来完成。在 MITRE ATT&CK 网站上搜索“实时监控”时,会出现子技术“T1562.001 削弱防御:禁用或修改工具”。查看技术描述,可以发现这可能是对手行为所属的地方。

6. 最后一步是“将你的结果与其他分析师进行比较”。不同的分析师可能有不同的看法,可以讨论其中的差异。

3 级威胁情报————

一些组织拥有较为成熟的网络威胁情报(CTI) 团队,那么就可以将新数据映射到 ATT&CK ,然后使用改数据来确定防御的优先级。通过上述步骤将内外部数据源映射到 ATT&CK,例如事件响应数据、订阅的威胁情报、实时警报和历史数据等。根据这些信息可以对比威胁组织信息,并确定常用技术的优先级。

CTI团队可以将这些数据结合起来,发现其中最常用的技术,继而确定策略的优先级,帮助负责防御的小组在合适的地方集中精力。

B. 攻击模拟

有了威胁情报,下一步就是挑战针对这些对手 TTP 的安全防御措施。

可以使用以下两种方法评估当前的防御能力以及如何应对网络攻击:

原子测试

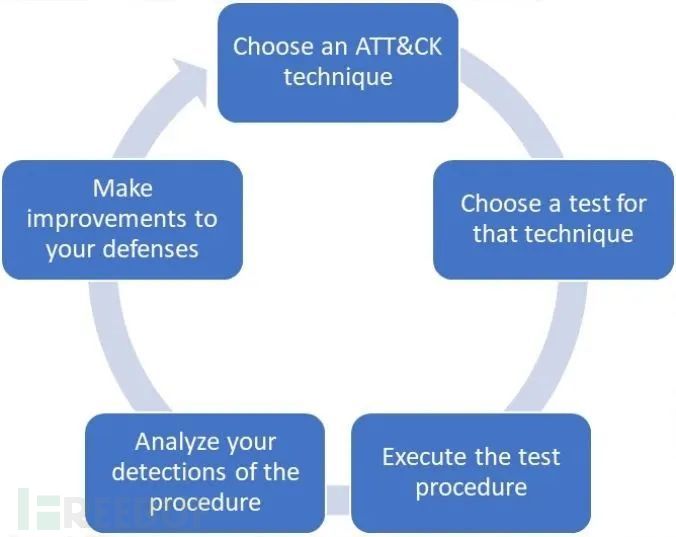

原子测试是针对特定技术测试特定的安全措施。MITRE ATT&CK 团队提出以下原子测试周期。

1. 选择一种 ATT&CK 技术。2. 选择该技术的测试。3. 通过执行测试程序来进行攻击模拟。4. 通过分析防御手段的检测结果来确定防御中的弱点。

5. 提高防御能力,弥补已发现的弱点。

缓解后,就可以回到第一步选择新的 ATT&CK 技术。

创建测试过程可以参考技术页面上的描述和过程示例,不过这些参考可能不够具体,不足以直接构建测试程序。

攻击场景测试

通过依次执行的多个对手 TTP 来测试多个安全措施。这种方式比较复杂,需要多个团队共同努力,建议通过以下步骤进行攻击场景测试。

1. 挑选针对组织、地区或行业的威胁组织或恶意软件系列。首先选择 ATT&CK 技术。

2. 收集所选威胁组织的所有可用恶意软件样本和威胁情报。为了全面了解情况,CTI团队需要研究威胁情报,并结合 MITRE ATT&CK 提供的情报以及公开的情报。然后识别收集的威胁情报中的技术并分析恶意软件样本。3. 分析对手的行为,创建其攻击流程,也就是对手的攻击场景,是对手利用已识别技术的一系列特定程序。4. 通过执行攻击场景来进行攻击模拟。

5. 找出安全措施的短板并改进防御措施以缓解和弥补。

第二步:验证

有效的紫队策略必须要包含针对安全措施的验证。

只要模拟了攻击技术(原子测试),就可以计算出组织对于该技术的能力覆盖范围。

只要模拟了攻击场景,就可以确定组织应对该威胁组织或恶意软件系列的能力覆盖范围。

MITRE ATT&CK 建议关注以下差距并衡量能力覆盖范围:

- 日志记录差距:当前没有从正确的数据源提取所需的日志,就表明存在日志记录差距。

- 检测差距:需要日志,但根据已有的分析无法检测出攻击技术。

MITRE ATT&CK Navigator工具可以帮助可视化 MITRE ATT&CK 框架内的记录和检测覆盖范围。通过分配不同的颜色,就可以构建热图,从而确定流程下一步缓解步骤的优先级。

以上图为例,不同的颜色代表不同的意义:

- 白色:尚未测试该技术,这表明存在模拟差距。

- 红色:没有相应的日志来检测该技术,存在日志记录差距。

- 橙色:日志存在,但没有任何检测规则来检测该技术,存在检测差距。

- 绿色:拥有检测该技术所需的日志和检测机制,没有差距。

第三步:缓解

完成了模拟和验证之后,就要解决验证出的差距,采取适当的缓解措施。

A. 评估差距

一些技术如果没有被模拟,就会导致评估差距,因此需要有合适的工具和人员来模拟 ATT&CK 技术。

B. 记录差距

一旦通过差距分析确定了合适的日志源,组织就应该开始收集这些日志并确保收集到所需的日志,确保流程不会被基础设施故障打断。

MITRE ATT&CK 框架提供“数据源”来帮助识别检测技术所需的日志源。ATT&CK 将数据源定义为由传感器或日志系统获得的信息源,可用于识别对手的活动或这些活动的结果。下图就是为“T1562.001 削弱防御:禁用或修改工具子技术”提供的数据源:

MITRE ATT&CK 框架还提供“数据组件”,为数据源带来了额外的上下文子层,并缩小了安全事件的识别范围。例如,“Active Directory:Active Directory 对象访问”表示数据源是“Active Directory”,数据组件是“目录对象访问”。

C. 检测差距

组织需要针对误报制定和修订检测规则,必须确保它们按预期检测到恶意行为。

ATT&CK 提供了有关该技术细节的信息,但需要进一步研究以确定所使用的具体程序。例如,进程注入攻击中使用的 API 调用名称由 MITRE ATT&CK 进程注入页面给出,下图中用于 DLL 注入技术。

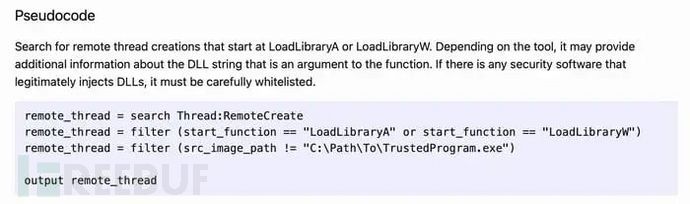

MITRE Cyber Analytics Repository ( CAR ) 可以帮助开发检测规则。CAR 定义了用于生成伪代码检测规则表示的数据模型,并提供了 Splunk 和 EQL 等特定工具的实现。CAR 旨在为所涵盖的技术提供一组经过验证和充分解释的分析。下图示例是MITRE CAR 提供的通过加载库技术检测 DLL 注入的伪代码。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)